Apache Log4j任意代码执行漏洞正被广泛利用,请尽快更新版本!

导语:该版本存在绕过风险,具有安全隐患。厂商已发布最新版本log4j-2.15.0-rc2,请广大用户尽快更新。

0x01 漏洞描述

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。

2021年12月09日,360漏洞云监测到Apache 官方于2021年12月07日发布了log4j-2.15.0-rc1版本。经360漏洞云安全专家研判,该版本存在绕过风险,具有安全隐患。厂商已发布最新版本log4j-2.15.0-rc2,请广大用户尽快更新。漏洞编号:暂无,漏洞威胁等级:严重,漏洞评分:9.8。

该组件在开启了日志记录功能后,凡是在可触发错误记录日志的地方,插入漏洞利用代码,即可利用成功。特别的,若该组件记录的日志会包含其他系统的记录日志,则有可能造成间接投毒。通过中间系统,使得组件间接读取了具有攻击性的漏洞利用代码,亦可间接造成漏洞触发。漏洞利用整个过程操作简单,漏洞危害极其严重。

经360漏洞云安全专家研判,log4j2是全球使用广泛的java日志框架,同时该漏洞还影响很多全球使用量的Top序列的通用开源组件,例如 Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。该漏洞利用方式简单,危害严重,官方已经发布该产品的最新版本,建议用户尽快升级组件,修复缓解该漏洞。

0x02 漏洞影响力分析

漏洞利用条件分析

用户认证:不需要用户认证

触发方式:远程

配置方式:默认

特殊利用条件:需要外网交互

影响面分析

通过Google搜索引擎对依赖该组件的产品、其他开源组件分析,发现有310个产品、开源组件依赖了Apache Log4j2 2.14.1的版本。

综合评价

利用难度:低,无需授权即可远程代码执行

威胁等级:严重,能造成远程代码执行

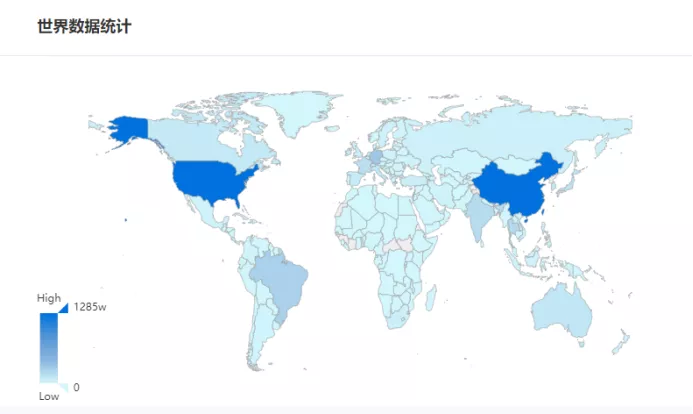

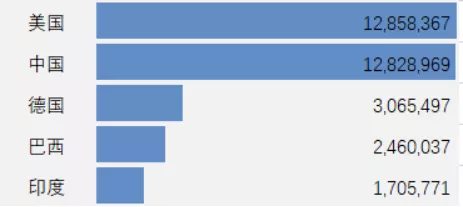

根据网络空间测绘系统Quake探测的全网使用Java语言编写的产品部署量如下图所示:

从使用量全球Top5的统计表中可以看出,Java开发语言的使用量第一名是美国,第二名是中国,且中美的使用量几乎持平。

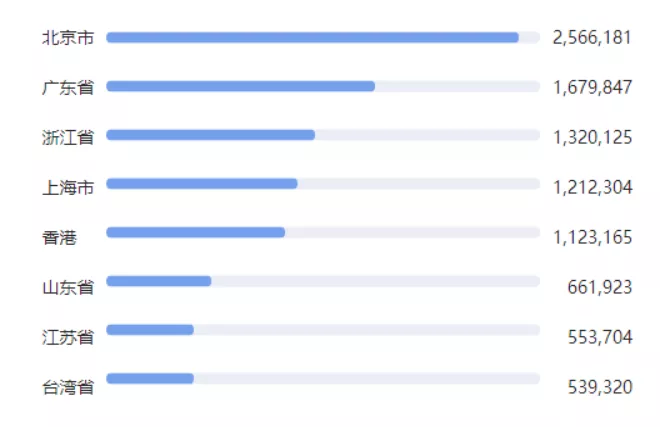

在国内Java开发的组件的部署量重点地区是北京市、广东省、浙江省、上海市以及香港特别行政区。

综上,根据 Log4j2的本身的使用量影响量,再根据Java语言开发的产品组件的全球分布和国内分布,可大致推算出本次Log4j2漏洞在全球影响最大的地区是中国和美国,在国内需要着重关注的地区是 北京、上海、广东、浙江、香港。

由于此次漏洞组件属于Java产品的基础组件,漏洞影响面覆盖全行业。凡是使用了Java作为开发语言研发产品的企业,或者使用了Java语言开发的产品的企业,企业内部均需要自查自身的安全隐患。

0x03 漏洞等级

严重(9.8)

0x04 影响版本

Apache Log4j 2.x <= 2.15.0-rc1

0x05 漏洞复现

2021年12月10日,360漏洞云安全专家已第一时间复现上述漏洞,演示如下:

暂无CVE编号

完整POC代码已在360漏洞云情报平台(https://loudongyun.360.cn/)发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x06 修复建议

1. 尽快通过参考链接中官网地址升级到最新版本:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2. 配置网络防火墙,禁止系统主动外连网络,包含不限于DNS、TCP/IP、ICMP。

3. 升级已知受影响的应用及组件,如srping-boot-strater-log4j2、ApacheSolr、Apache Flink、Apache Druid。

4. 排查日志集中管理服务器,以及基于java开发的商业软件,以及其他可能存在隐患的基础环境。

5.紧急加固缓解措施:

① 设置参数:

log4j2.formatMsgNoLookups=True

② 修改JVM参数:

-Dlog4j2.formatMsgNoLookups=true

③ 系统环境变量:

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

④ 禁止 log4j2 所在服务器外连

6. 同时建议您使用360相关安全产品及服务,为您保驾护航。

0x07 时间轴

2021-12-9 - 360漏洞云监测到该漏洞并发布安全动态。

2021-12-9 - 360漏洞云成功复现该漏洞。

2021-12-10 - 360漏洞云发布第一次安全公告。

2021-12-10 - 360漏洞云发布第二次安全公告。

0x08 产品侧解决方案

三六零云探安全监测系统,是一款面向党政军、金融、教育和互联网用户的综合型SaaS化网站应用安全监测服务产品,可有效监测网站的异常,发现企业网站的安全问题,目前已可以针对此漏洞进行安全监测。

三六零磐云安全防护系统,是集合网站配置、防护、加速、管理于一体的基于SaaS化安全防护产品,旨在解决用户网站安全问题,目前已可以针对此漏洞进行安全防护。

360AISA全流量威胁分析系统,是基于360海量安全大数据及丰富的攻防实战经验,利用AI、机器学习等技术研发的新一代威胁感知产品,能够精准发现攻击入侵行为、高级威胁活动,目前已可以针对此漏洞进行安全防护。

360本地安全大脑,是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑目前已可以针对此漏洞进行安全防护。

360天相已经发布了Apache log4j漏洞POC检测插件,已部署天相的客户可以通过在线更新的方式自动化更新poc插件。

发表评论

提供云计算服务

提供云计算服务