Apache Log4j爆高危漏洞危害堪比“永恒之蓝” 已发现近万次攻击

导语:攻击者仅需一段代码就可远程控制受害者服务器。

近日,被全球广泛应用的组件Apache Log4j被曝出一个已存在在野利用的高危漏洞,攻击者仅需一段代码就可远程控制受害者服务器。几乎所有行业都受到该漏洞影响,包括全球多家知名科技公司、电商网站等,漏洞波及面和危害程度均堪比 2017年的“永恒之蓝”漏洞。

记者从奇安信集团了解到,根据安域云防护的监测数据显示,截至12月10日中午12点,已发现近1万次利用该漏洞的攻击行为。奇安信应急响应中心已接到十余起重要单位的漏洞应急响应需求。奇安信已于12月9日晚间将漏洞信息上报了相关主管部门。补天漏洞响应平台负责人介绍,12月9日深夜,仅一小时内就收到白帽黑客提交的百余条该漏洞的信息。

经专家研判,该漏洞影响范围极大,且利用方式十分简单,攻击者仅需向目标输入一段代码,不需要用户执行任何多余操作即可触发该漏洞,使攻击者可以远程控制用户受害者服务器,90%以上基于java开发的应用平台都会受到影响。

经奇安信CERT验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等众多组件与大型应用均受影响,鉴于此漏洞危害巨大,利用门槛极低,奇安信CERT建议用户尽快参考缓解方案阻止漏洞攻击。

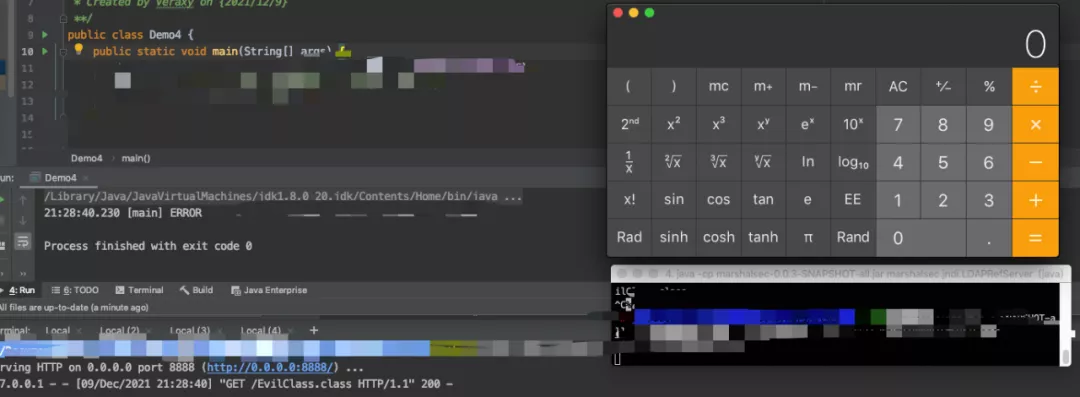

奇安信 CERT 第一时间分析并复现了该漏洞,复现截图如下:

奇安信 CERT风险评级为:严重

风险等级:黄色(重要事件)

影响范围:Apache Log4j 2.x <= 2.14.1

处置建议

1.升级到最新版本:

请联系厂商获取修复后的官方版本:

https://github.com/apache/logging-log4j2

已发现官方修复代码,目前尚未正式发布:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1或采用奇安信产品解决方案来防护此漏洞。

2.缓解措施:

(1). jvm参数 -Dlog4j2.formatMsgNoLookups=true

(2). log4j2.formatMsgNoLookups=True

(3).系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为true

解决方案

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全面支持对Log4j任意代码执行漏洞的防护。

奇安信网神智慧防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至” 2112092130” 及以上版本并启用规则ID: 4347001进行检测。

奇安信开源卫士已更新

奇安信开源卫士20211209.907版本已支持对Log4j 任意代码执行漏洞的检测。

发表评论

提供云计算服务

提供云计算服务