数百万Exim邮件服务器正在遭受攻击

导语:据安全研究人员称,目前还有数百万的Exim邮件传输代理(MTA)运行的是未升级过的版本,所以这些邮件服务器的攻击面非常大,攻击者可以很容易对这些老旧版本发起攻击。

据安全研究人员称,目前还有数百万的Exim邮件传输代理(MTA)运行的是未升级过的版本,所以这些邮件服务器的攻击面非常大,攻击者可以很容易对这些老旧版本发起攻击。自Exim 4.90.1发布以来, Exim更新版本已应用到Linux发行版中,但网上那些未修复的系统仍是个问题。本次研究者发现,攻击者在这些老旧版本的Exim邮件服务器中,通过SSH获得对被攻击设备的永久root访问权限。

其实早在2018年3月,Exim就因CVE-2018-678漏洞,而影响了全球过半邮件服务器。

本次攻击者,攻击者利用的这个漏洞为CVE-2019-10149,并被Qualys命名为"The Return of the WIZard" ,该漏洞产生于 Exim 的 /src/deliver.c 文件中,由于 deliver_message() 函数未对收件地址进行合理校验,导致存在代码执行风险,这使得攻击者可以在暴露的服务器上以root身份远程运行任意命令。

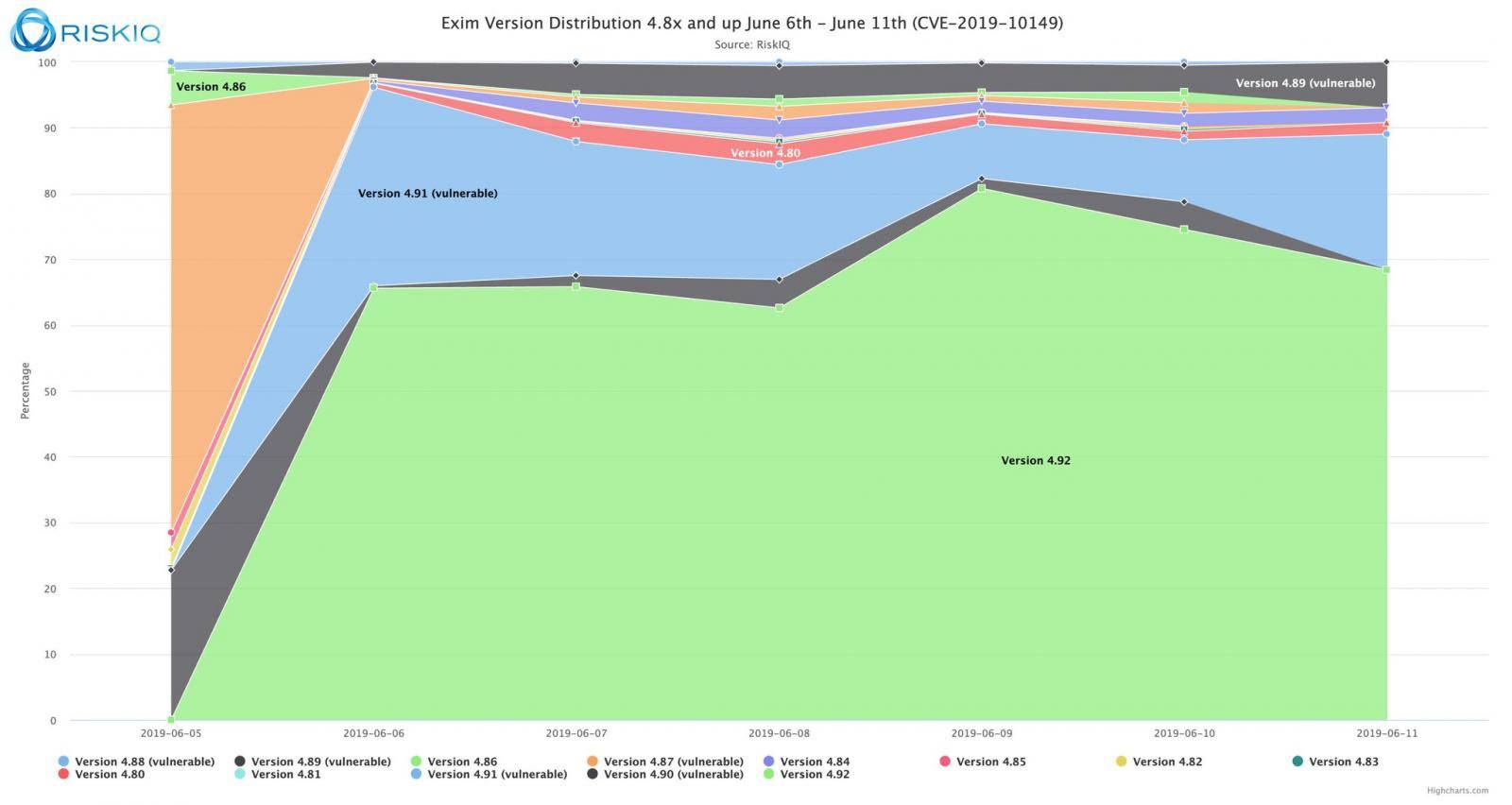

其实,CVE-2019-10149早在本月的6月6日https://www.4hou.com/vulnerable/18420.html就被曝出,受影响的版本为Exim 4.87 到 4.91 版本,

当我们第一次(6月6日)报告Exim版本4.87到4.91中的该漏洞时,通过Shodan搜索显示,Exim的易受攻击版本在480多万台计算机上运行,其中大约58.8万台服务器已经安装了最新的补丁(Exim 4.92 及 更新版本)。

截止发稿时,Shodan的搜索再次显示,超过368万台服务器运行着易受攻击的Exim版本,而修补过的设备数量已经增加到1765293台。

每个国家/地区的易受攻击的Exim服务器数量的分布图

目前,几乎70%的Exim邮件服务器目前运行的是版本4.92,这个版本不容易受到这些持续攻击。

为了确保计算机不被此漏洞攻击,所有其他Exim服务器管理员应立即将版本升级到4.92及 更新版本。

Exim更新时间表

托管在Tor网络上的有效载荷

攻击者在利用Exim漏洞后,通过使用Bash脚本上传到“来自隐藏服务(an7kmd2wp4xo7hpr)的tor2web'路由'服务”,进而找到的所有易受攻击的邮件服务器。

最初部署在受攻击的Exim服务器上的脚本将下载另一个脚本,用于检查受感染设备上是否安装了OpenSSH。

之后,如果OpenSSH不存在,它将使用APT(高级软件包工具)软件包管理器以及其他几个工具来安装它,启动后,使用私有/公共RSA密钥通过SSH启用root登录以进行身份验证。

通过这种方式,攻击者可以获得他们设法妥协的所有Exim服务器的root权限,对此Cybereason安全研究主管Amit Serper有个恰当地描述:

这意味着如果你的服务器被利用,攻击者可以通过私钥/公钥身份验证对你的服务器进行root访问。

6月9日,研究员Freddie Leeman发现了一台“伪装”得不太好的服务器,黑客们从 173[.]212[.]214[.]137/s中删除了用来利用易受攻击的Exim服务器的脚本,这应该是全球发现的首例攻击样本。

正如前面描述的从Tor网络服务器发起的攻击一样,这个脚本也将使用最初删除的脚本下载第二个脚本,该脚本将多个二进制有效载荷变体部署到易受攻击的设备上。

Leeman表示:

目前我已经检测到了多个载荷的变种形式,他们也会更改脚本。截止发稿时,最新的版本可以直接下载二进制有效载荷并运行它,跳过收集系统数据的过程并进行传播。

另外由于在某些非默认配置中,本地和远程攻击者很容易利用该漏洞,攻击者将开始在野外攻击中使用它。

研究者认为,远程攻击者可以轻松利用以下非默认Exim配置,远程利用此漏洞:

1.如果管理员手动删除了“verify = recipient”ACL(可能是为了防止通过RCPT TO进行用户名枚举),那么本地开发方法也可以远程工作。

2.如果Exim配置为识别收件人地址的本地部分中的标签(例如,通过“local_part_suffix = + *: - *”),则远程攻击者可以简单地将我们的本地利用方法与RCPT TO“balrog + $ {重用”运行{...}} @ localhost“(其中”balrog“是本地用户的名称)。

3.如果Exim配置为将邮件中继到远程域,作为辅助MX(Mail eXchange),则远程攻击者可以简单地重用我们的本地利用方法和RCPT TO“${run{...}}@khazad.dum” (其中“khazad.dum”是Exim的relay_to_domains之一)。实际上,“verify = recipient”ACL只能检查远程地址的域部分(@符号后面的部分),而不是本地部分。

发表评论

提供云计算服务

提供云计算服务