Amnesia 33:33个 0 day漏洞影响数百万设备

导语:Forescout 安全研究人员在智能产品中使用的4个开源TCP/IP 栈(库)中发现了33个安全漏洞,影响超过150家厂商的数百万智能和工业产品和设备。

Forescout 安全研究人员在智能产品中使用的4个开源TCP/IP 栈(库)中发现了33个安全漏洞,影响超过150家厂商的数百万智能和工业产品和设备。

AMNESIA 33

Forescout 安全研究人员在4个开源TCP/IP 协议栈中发现了33个0 day安全漏洞,命名为AMNESIA:33。这些漏洞存在于DNS、IPv6、IPv4、TCP、ICMP、LLMNR、mDNS、uIP、FNET、picoTCP和Nut/Net 等协议栈中,而这些协议是数百万IoT、OT、网络和IT 设备的基本连接组件。其中4个漏洞属于严重漏洞,攻击者利用这些漏洞可以实现远程代码执行。

漏洞影响

这些漏洞会引发内存破坏,攻击者利用这些漏洞可以实现:

· 远程代码执行来控制目标设备;

· DoS 攻击来影响部分功能或业务运作;

· 信息泄露来获取敏感信息;

· DNS 缓存投毒来将设备指向恶意站点。

研究人员初步估计又超过150个厂商的数百万设备受到AMNESIA:33漏洞的影响。因为这些开源栈被广泛应用于嵌入式组件中,而这些组件又嵌入在现代化企业所使用的设备中。受影响的设备范围非常高,包括网络交换机、智能打印机、环境传感器、安全摄像头等等。

与TCP/IP 栈漏洞Ripple20不同,AMNESIA:33影响的开源TCP/IP 并非同一家公司所有。一个漏洞很容易会在多个代码库、开发团队、公司和产品中传播,因此很难进行漏洞管理和补丁分发。也无法知道受影响设备的准确数量,预计实际受影响的设备数量远远超过目前估计的数百万。

攻击场景

攻击者利用AMNESIA:33漏洞可以完全控制受害者设备,并用受害者设备:

· 作为网络的入口点;

· 进一步攻击的枢轴点;

· 目标网络的驻留点;

· 攻击的最终目标。

对于企业来说,网络被黑的风险也在不断加大。对消费者来说,其IoT 设备可能会在不知情的情况下成为大规模网络攻击的一部分,比如僵尸网络。以下是针对特定行业的攻击场景:

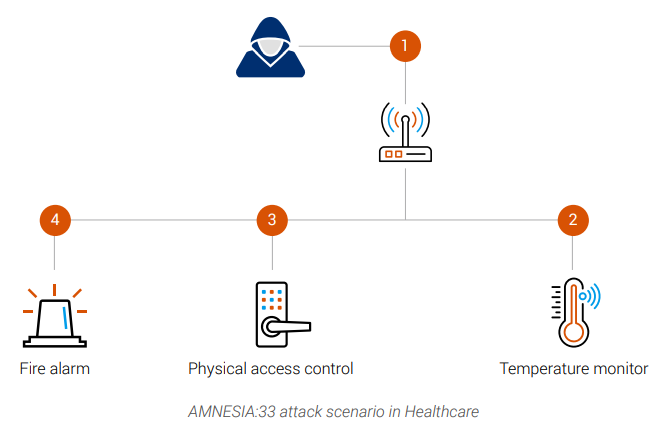

医疗行业

在医疗行业,攻击者的目标是破坏IoT 设备来在医院制造混乱。

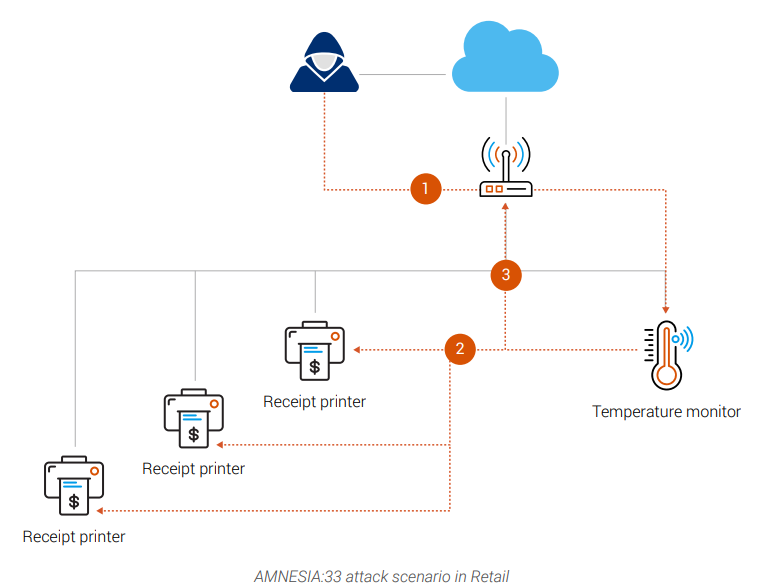

零售行业

在零售行业,攻击者的目标是利用物联网设备作为切入点,在繁忙时期破坏零售店。

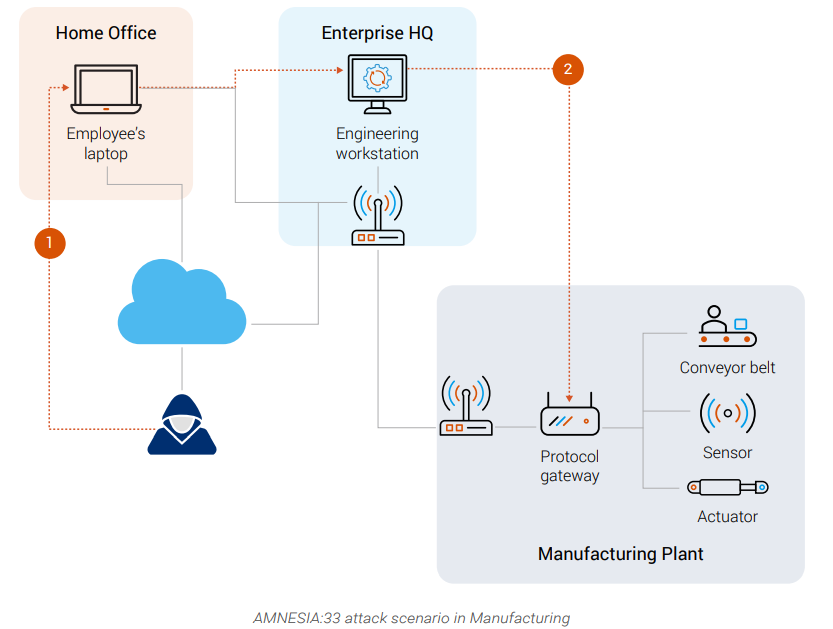

制造业

在制造行业,攻击者的目标是通过OT网络破坏生产线。

更多关于amnesia33漏洞的情况参见:https://www.forescout.com/research-labs/amnesia33/

完整漏洞分析报告参见:

发表评论

提供云计算服务

提供云计算服务