HomeHack——LG物联网家用电器中的新漏洞

导语:

目前Check Point安全软件公司的研究人率先发现了LG物联网家用电器中新出现的漏洞,并将其命名为“HomeHack”,攻击者有可能利用此漏洞,通过home-bot吸尘器的摄像头实时监视用户的家庭活动。正常情况下,该摄像头将将视频发送给后台的LG SmartThinQ应用,SmartThinQ应用是LG HomeGuard安全功能的一部分,它是一个圆圆的设备,可以直接贴在一些家电设备上。

它的工作原理其实非常简单,用户需要将它贴到家电上,它根据设备的振动、气温等情况来判断其工作状态,然后通过网络反馈到用户的手机App当中。比如说将其贴在一台老旧的洗衣机上,洗衣机的漂洗、甩干等振动的频率、节奏是不同的,SmartThinQ可以据此来判断其状态,待到洗衣机完全停止之后,则会将洗涤完成的信号发送给手机App,提醒用户取出衣物。如此一来攻击者就可以利用HomeHack漏洞,随意控制贴有LGSmartThinQ的LG电器。

译者注:home-bot 是由home 和 robot 拼缀而成, 就是家用机器人的意思。2015年,LG的HOME-BOT Turbo+清洁机器人正式发布。

根据Check Point安全人员的跟踪检查,目前HomeHack漏洞可能已经很普遍了,仅在2016年上半年,LG Home-bot机器人吸尘器的销量就已经超过了40万。

早在今年7月31日Check Point安全人员就向LG通报了此漏洞,LG也很快地承认了其在SmartThinQ应用和设备中的漏洞,并在9月底发布了修复补丁。

要了解有关物联网最新进展的更多信息,请点此下载“网络安全与物联网”的白皮书。

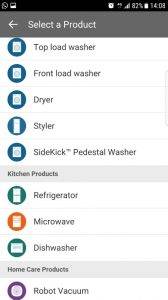

目前LG是工业,家电、移动设备行业领先的物联网供应商。它在2011年推出了SmartThinQ家用电器系列,允许用户通过该应用远程控制他们的家电,比如,洗碗机,冰箱,微波炉,烘干机和吸尘器。

对home-bot的攻击过程

以Home-bot吸尘器为例,它除了清洁功能之外,它还有个Home-Guard特性,支持与手机连接,且在机器人前置摄像头检测到有异动的时候给手机发送提醒信息。机器人身上的这个前置摄像头本身可用于在手机上展现实时拍摄到的视频内容,这样用户就能从机器人的视角看到清洁进度,或者用于在你不在家的时候观察家里的情况。

如果黑客利用“HomeHack”该漏洞,则可以完全控制Hom-bot吸尘器,获得行动和控制权以及对机器人内置摄像机镜头的访问权,更可怕的是,如果攻击者控制了相关的LG账户,与该账户相关的LG SmartThinQ系统也会被攻破,这意味着与LG SmartThinQ连接的全部LG智能家电和家居产品都会被控制。

在进行具体的分析之前,你可以先点此看一下演示该漏洞的视频,简而言之,就是利用HomeHac伪造了一个虚假LG账号控制合法的LG账号。

首先,攻击者需要在客户端重新编译LG应用程序,以绕过安全保护。这样家电设备和LG服务器之间的通信就被拦截了下来。可以拦截设备和LG服务器之间的流量。然后,攻击者会创建一个虚假LG帐户来启动登录过程。通过在登录过程输入受害者的电子邮件地址攻击者可以侵入受害者的帐户并控制用户拥有的所有LG SmartThinQ设备,包括Home-bot机器人吸尘器,冰箱,洗碗机……

HomeHac漏洞突出显示智能家居设备的脆弱性,一旦出现漏洞,设备被控制倒在其次,最重要的是用户的个人数据会被泄露,攻击者很可能会利用这些数据实施更进一步的攻击,比如发送钓鱼邮件,实施拒绝服务攻击或传播恶意软件。如果你得物联网设备还带摄像头,那说不定再来个什么直播秀那就不堪设想了。

随着越来越多的智能设备在家庭中被使用,黑客会将攻击重点从单个设备扩展到所有的相关联设备,这将给攻击者更多利用漏洞的机会。

因此,用户需要在使用其物联网设备时详细了解安全和隐私风险,做到提前预防。

如何防护物联网设备

上文讲过,LG在9月底推出SmartThinQ更新补丁修复了此漏洞。所以我建议所有使用Hom-bot系列智能机器人,尽快更新其SmartThinQ移动端,最新版本为V1.9.23,而且一定要通过Google Playh和Apple App Store官方渠道下载客户端。

HomeHack技术细节

在研究此漏洞的过程中,研究人员研究了LG的手机应用程序和后端平台。为了能够使用调试工具,渗透测试人员使用了能够进行获取root权限的设备。一开始,他们就遇到了root权限的检测,如果检测到手机的root权限,处于安全保护,LG应用程序就将立即关闭。

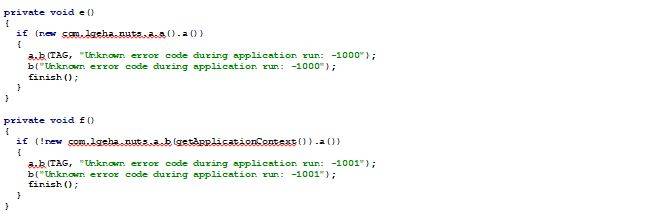

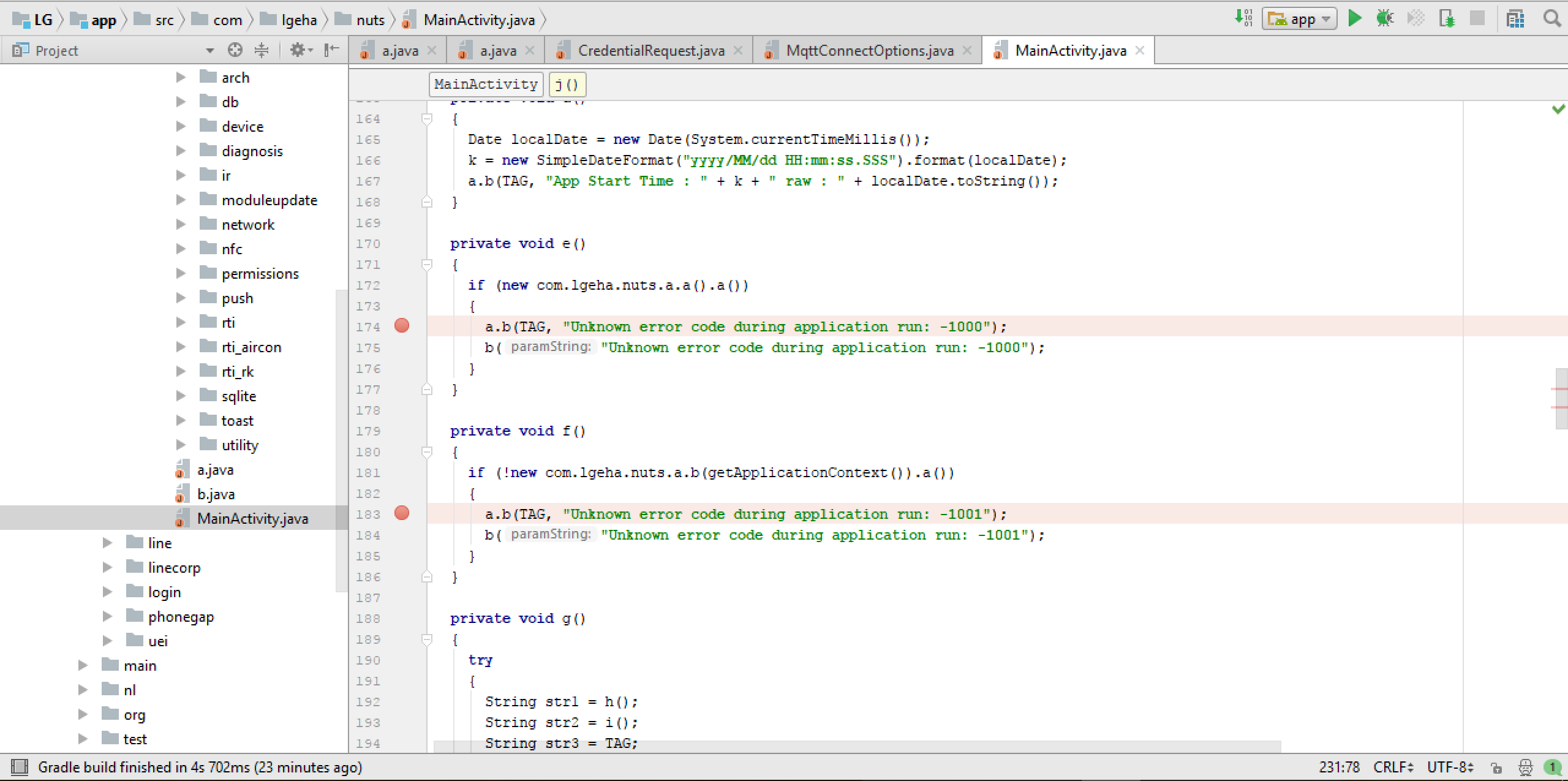

所以,渗透测试的第一步是绕过这种安全机制。使用ADB(Android Debug Bridge)工具,就可以提取应用程序并对其进行了反编译。以下代码,就是测试人员所发现的负责root权限检测的两个函数:

正如你所看到的,这两个函数调用finish来执行onDestory方法,从而关闭应用程序。

为了绕过这种防护,测试人员简单地删除了“finish”调用并重新编译了应用程序。

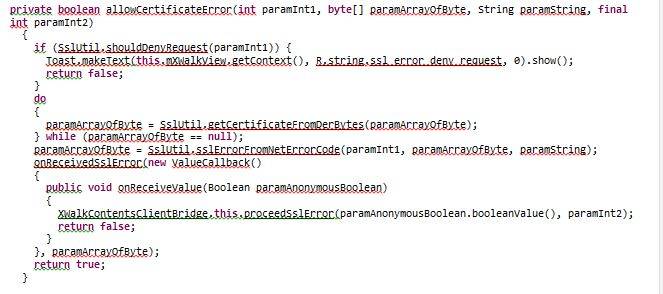

绕过root权限检测后,测试人员会设置了一个代理,该代理允许他们拦截应用程序的流量。一开始,测试人员遇到了一个SSL pining检验机制,它阻止了测试人员对应用程序流量的拦截并进行反侦查。

现在,让我们看看以下代码,以了解LG如何实施SSL pining检验机制。

测试人员修复了这个函数并重新编译了应用程序,这样调试功能就加强了,他们也能顺利实现流量拦截。

接下来就是创建一个LG帐户并登录该应用程序。通过分析登录过程,测试人员发现登录过程包含以下4个请求:

1.身份验证请求,用以验证用户登录凭证。 2.签名请求,根据身份验证请求的用户名创建签名。 3.令牌请求,将签名响应作为消息头和用户名作为参数,以获得用户帐户的访问令牌。 4.登录请求,发送访问令牌从而登录到应用程序。

测试人员发现步骤1和步骤2-3之间没有什么直接的相关联系。这意味着攻击者可以使用他们自己的用户名通过步骤1,然后将用户名更改为步骤2和3中的受害者名称。步骤4将允许攻击者完成对受害者帐户的登录过程。

如上所述,通过利用HomeHack漏洞,攻击者可以接管受害者的帐户并控制他的所有相关利用该登录凭证的智能LG设备。

Home-bot被发现的过程

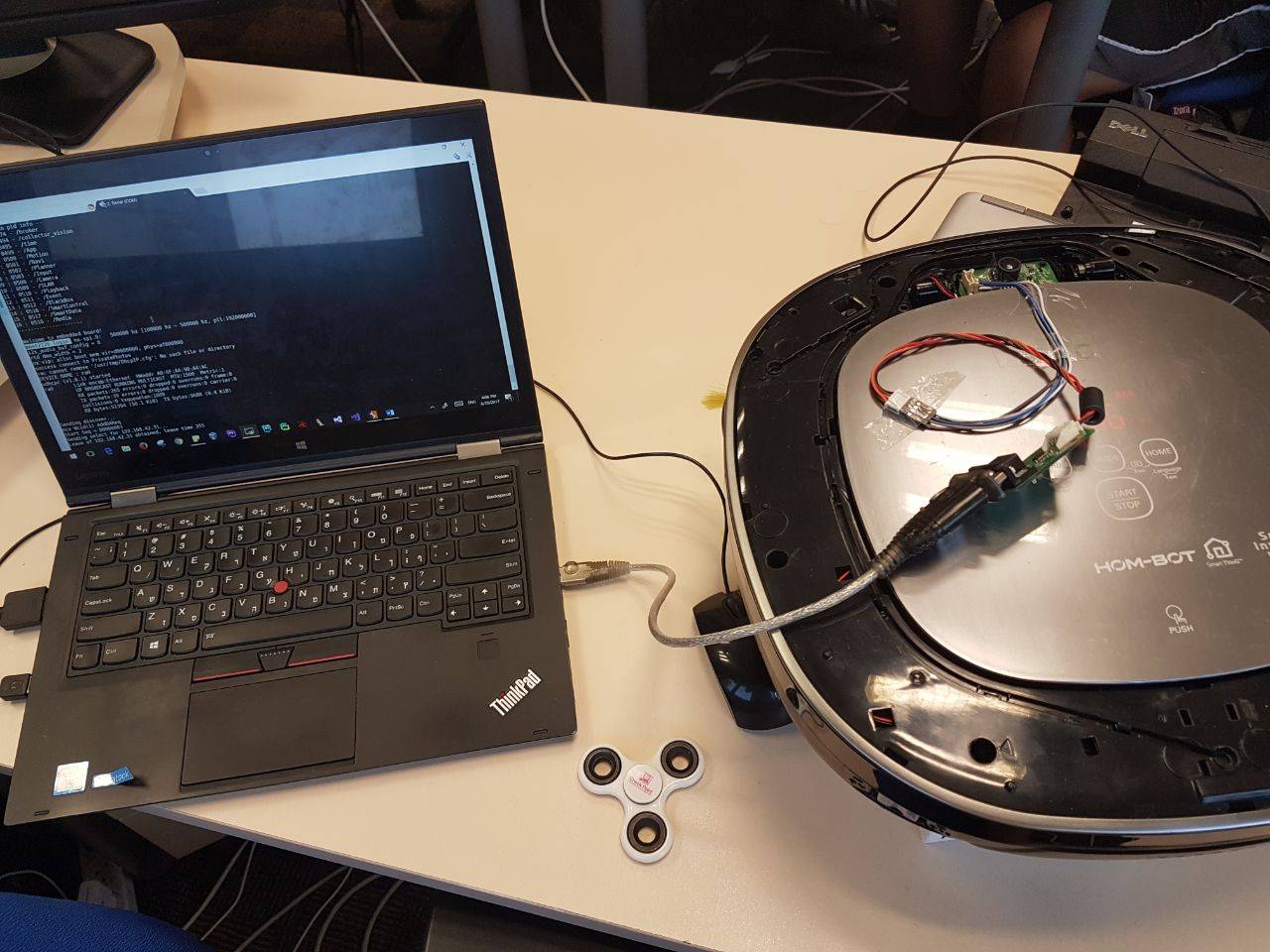

当研究人员开始调查时,一开始只研究了Home-bot本身,并搜索了设备本身所存在的漏洞。接着他们通过分析Home-bot找到了UART(通用异步收发器)连接。

这样,研究者就可以访问文件系统了。 UART连接可以在标签控制台附近的摄像头里找到。通过连接到UART,研究者就可以操纵U-Boot对文件系统进行访问。在调试主进程时,研究者还找到了Home-bot与SmartThinQ移动应用程序间进行通信的代码。以上就是漏洞发现的整个过程。

要了解有关物联网安全的更多信息,请点击此处。

发表评论

提供云计算服务

提供云计算服务