浏览器内置密码管理器真的安全吗?第三方脚本程序正在窃取你存储的密码数据

导语:近日,据外媒报道称,安全研究人员发现,已经有市场营销公司开始利用浏览器内置的密码管理器中一个存在长达11年的安全漏洞,偷偷地窃取你的电子邮件地址,以便在不同的浏览器和设备上进行有针对性的广告投放。

近日,据外媒报道称,安全研究人员发现,已经有市场营销公司开始利用浏览器内置的密码管理器中一个存在长达11年的安全漏洞,偷偷地窃取你的电子邮件地址,以便在不同的浏览器和设备上进行有针对性的广告投放。除此之外,该漏洞还允许恶意行为者从网页浏览器中提取用户保存的用于登录某些网站的登录信息,如用户名和密码。

如今,每个主流浏览器(Google Chrome、Mozilla Firefox、Opera或Microsoft Edge)中都配置了内置的易于使用的密码管理工具,旨在方便用户的登录操作,因为它们能够自动检测网页上的登录表单并自动填入之前保存过的登录信息。

但是,来自普林斯顿信息技术政策研究中心的一个研究小组却发现,至少有两家市场营销公司——AdThink和OnAudience,正在不断地利用这种内置的密码管理器来跟踪Alexa上排名前100万的站点中约1110个站点的访问者信息。

其中Adthink是由专门分析匿名信息的audienceinsights.net所开发,除了获取电子邮件地址之外,它还搜集了访问者的生日、年龄、性别、特征、兴趣及所在区域等信息;而OnAudience则是来自提供大数据工具的同名公司,同样,他们除了获取电子邮件地址外,也搜集了浏览器、办公系统以及CPU的信息。而这两家公司搜集数据的目的都是为了进行分析和营销。

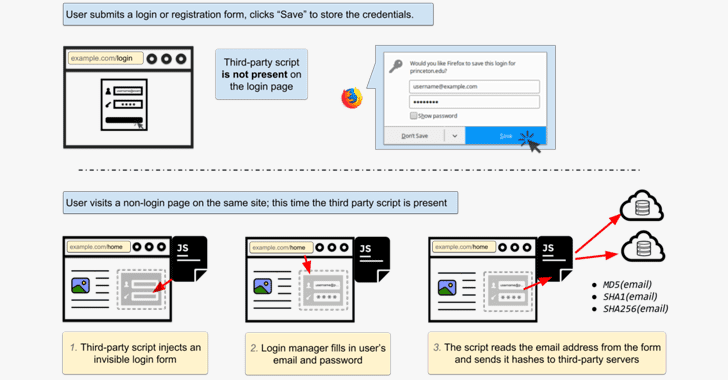

研究人员发现,这些第三方跟踪脚本程序的主要目的是跟踪访问者在网站上的浏览行为。当访问者登录网站并要求浏览器存储登录信息后,脚本程序(即藏匿在同一网站上的其它网页)就会伺机而动,而当一个用户访问了该网页,它就会通过隐藏的登录表单欺骗基于浏览器的密码管理器使用保存的用户信息自动填入表单,以此获取访问者的登录信息,如用户名(通常为电子邮件地址)以及密码等。

研究人员解释称,

一般来说,登录表单的自动填入不需要和用户交互,所有主流浏览器都会立即自动填入用户名(通常为电子邮件地址),而不管表单的可见性究竟如何。除Chrome浏览器需要用户点击或触摸页面上的任意位置才会自动填入密码字段。我们测试的其他浏览器都不需要用户交互就会自动填入密码字段。

由于这些第三方脚本是为了跟踪用户为目的而设计的,因此它们会自动检测用户名,并在使用MD5、SHA1和SHA256算法进行hash处理,建立追踪的身份识别之后将其发送给第三方服务器。研究人员表示,

电子邮件地址是独一无二且持久的,因此电子邮件地址的哈希值是一个非常好的跟踪标识符。用户的电子邮件地址几乎不会改变——无论是清除浏览记录、使用隐私浏览模式或是交换设备都无法阻止追踪。”

尽管,研究人员已经发现市场营销公司正在使用这种跟踪脚本来获取用户的用户名(可以理解为电子邮件地址)信息,但是目前并没有技术措施能够阻止这种脚本以相同的方式收集用户的密码信息。

但是,目前大多数第三方密码管理器,如LastPass和1Password都不容易受到这种攻击的影响,因为它们避免了自动填入不可见的登录表单,并且需要进行用户交互。

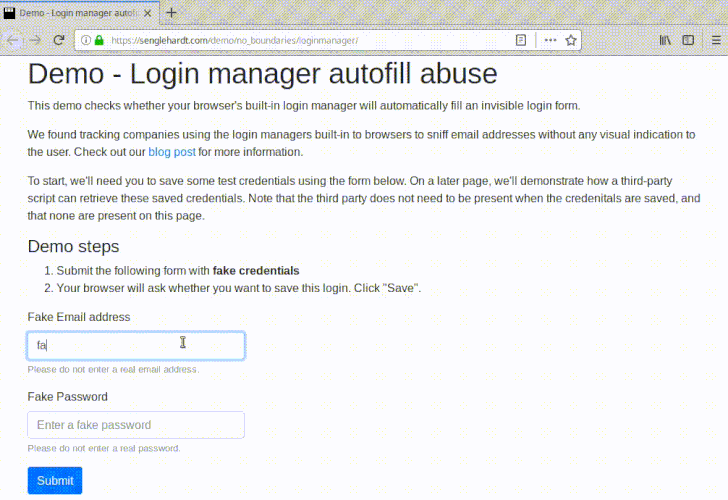

研究人员还创建了一个演示页面,您可以在其中测试基于浏览器的密码管理器是否已经将您的用户名和密码泄漏给了不可见的登录表单。

测试地址:https://senglehardt.com/demo/no_boundaries/loginmanager/

最后,研究人员建议称,阻止此类攻击最简单的方法就是禁用浏览器上的“自动填入”功能。

发表评论

提供云计算服务

提供云计算服务