NSA方程式泄漏工具包浅析

导语:此次公开的工具包中,包含多个 Windows 漏洞的利用工具,只要Windows服务器开了25、88、139、445、3389 等端口之一,就有可能被黑客攻击,其中影响尤为严重的是445和3389端口。

前日,臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit.com博客上提供了相关消息。据此,腾讯云鼎实验室对此进行了分析。本次被公开的工具包大小为117.9MB,包含23个黑客工具,其中部分文件显示NSA曾入侵中东SWIFT银行系统,工具包下载接见文后参考信息。

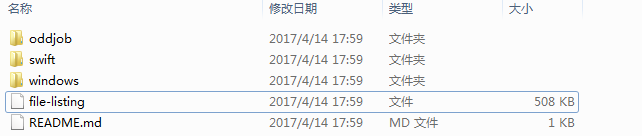

解密后的工具包:

其中Windows目录包括Windows利用工具和相关攻击代码,swift目录中是银行攻击的一些证据,oddjob目录是植入后门等相关文档。

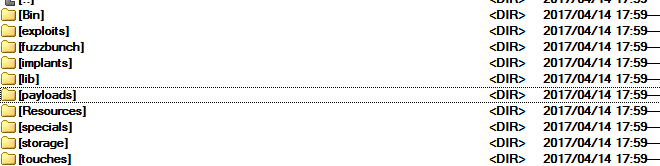

Windows 目录:

Windows目录下包含了各种漏洞利用工具,在exploits中包含了丰富的漏洞利用工具,可影响windows多个平台。

其中有三个目录较为重要:

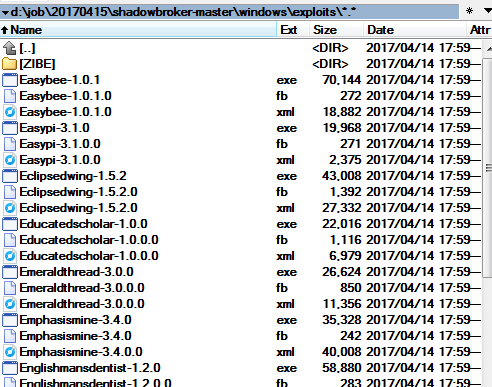

A、Exploits:

包含了很多漏洞利用工具,这里摘取一些进行简要介绍:

经过初步梳理,重点关注对win server有影响的几个工具,更多工具展示见参考3。

Explodingcan IIS漏洞利用工具,只对Windows2003有影响 Eternalromance SMB 和 NBT漏洞利用工具,影响端口139和445 Emphasismine 通过IMAP漏洞攻击,攻击的默认端口为143 Englishmansdentist 通过SMTP漏洞攻击,默认端口25 Erraticgopher 通过RPC漏洞攻击,端口为445 Eskimoroll 通过kerberos漏洞进行攻击,默认攻击端口88 Eclipsedwing MS08-67漏洞利用工具 Educatedscholar MS09-050漏洞利用工具 Emeraldthread MB和 Netbios 漏洞利用工具,使用445端口和 139端口 Zippybeer SMTP漏洞利用工具,默认端口 445 Eternalsynergy SMB漏洞利用工具,默认端口 445 Esteemaudit RDP漏洞利用工具,默认攻击端口为3389

B、FUZZBUNCH:

是一个类似 MSF的漏洞利用平台工具,python编写。

C、Specials:

ETERNALBLUE:利用SMB漏洞,攻击开放445端口的windows机器。

影响范围如图:

ETERNALCHAMPION:利用SMB漏洞,攻击开放445端口的windows机器。

影响范围如图:

可以看出,其中多个工具,对于Windows Server系统均有覆盖。

ODDJOB目录:

支持向如下系统中植入后门代码,可以对抗avria和norton的检测。

工具包中提供了一个常见反病毒引擎的检测结论。

SWIFT文件夹:

存放一些金融信息系统被攻击的一些信息。部分被入侵的机器信息如下:

下面excel文件表明,方程式组织可能对埃及、迪拜、比利时的银行有入侵的行为。

其中一个入侵日志:

对我们的警示:

本次公开的工具包中,包含多个 Windows 漏洞的利用工具,只要Windows服务器开了25、88、139、445、3389 等端口之一,就有可能被黑客攻击,其中影响尤为严重的是445和3389端口。在未来的一段时间内,互联网上利用这些公开的工具进行攻击的情况会比较多,除了提醒用户,发布预警外,需要加强入侵监控和攻击防范。

临时缓解措施:

1)升级系统补丁,确保补丁更新到最新版本。

2)使用防火墙、或者安全组配置安全策略,屏蔽对包括445、3389在内的系统端口访问。

参考附录:

https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translation https://github.com/x0rz/EQGRP_Lost_in_Translation https://zhuanlan.zhihu.com/p/26375989 https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

发表评论

提供云计算服务

提供云计算服务