LuckyMouse开发的恶意工具已经开始迭代升级了

导语:一个以攻击政府而闻名的攻击者,被认为与一系列新发现的针对中亚和中东各种组织的攻击活动有关。

一个以攻击政府而闻名的攻击者,被认为与一系列新发现的针对中亚和中东各种组织的攻击活动有关。

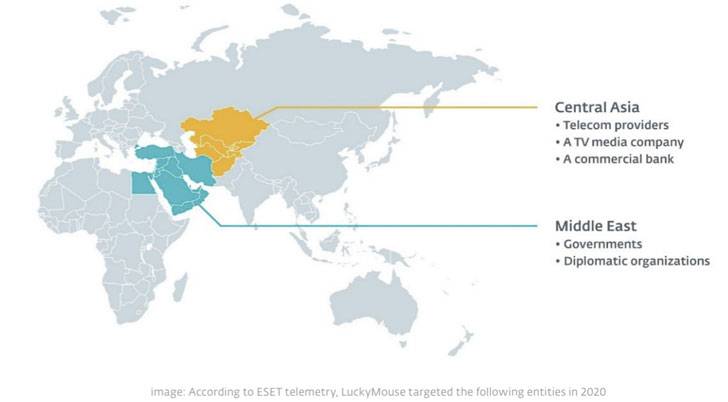

该恶意活动统称为“EmissarySoldier”,研究者认为它是APT组织LuckyMouse针对中亚和中东各组织的一系列攻击,据推测该攻击已于2020年发生,目的是获得该地区的地缘政治信息。这些攻击涉及在多个被攻击的组织中部署一种名为SysUpdate(又名Soldier)的工具包,包括政府和外交机构、电信供应商、电视媒体公司和商业银行。

LuckyMouse,也被称为APT27和Emissary Panda,是一个复杂的网络间谍组织,具有破坏中亚和中东多个政府网络的历史。它还被认为与2019年针对国际民用航空组织(ICAO)等跨国组织的网络攻击有关。最近,它因利用ProxyLogon漏洞入侵中东一家政府的电子邮件服务器而受到关注。

EmissarySoldier只是针对这些目标的一系列监视行动中的最新行动。

ESET恶意软件研究员Matthieu Faou在发表的一份报告中说:

为了达到攻击的目的,LuckyMouse通常会使用水坑,来攻击目标可能访问的网站。LuckyMouse的运营商还会进行网络扫描,以找到目标用户运行的易受攻击的面向互联网的服务器。

此外,ESET还发现了一些运行微软SharePoint的面向互联网的受感染系统,研究人员怀疑这些系统是利用了应用程序中的远程代码执行漏洞而发生的。

无论采用哪种方法来获得最初的攻击立足点,攻击链最终会部署自定义的破解后植入程序SysUpdate或HyperBro,这两种方法都是利用了DLL搜索顺序劫持来加载恶意有效载荷并阻止检测。Faou指出:

trident模型的特点是一个容易被DLL劫持的合法应用程序,一个装载有效载荷的自定义DLL,以及一个未经Shikata Ga naii编码的二进制有效载荷。

就其本身而言,SysUpdate的功能是一个模块化工具,每个组件都用于特定的操作目的。它涉及滥用良性应用程序作为恶意DLL的加载器,反过来加载第一阶段的有效载荷,最终解码并部署内存植入到被破坏的系统上。自2018年被发现以来,该工具包经历了多次修改,增加了新的功能,这表明操作人员正在积极改进他们的恶意软件库。

Faou说:

LuckyMouse在2020年变得越来越活跃,似乎正在经历一个工具重组过程,其中各种功能被逐步集成到SysUpdate工具包中。这可能是一个信号,表明LuckyMouse背后的开发者正在逐渐从使用HyperBro转向使用SysUpdate。

发表评论

提供云计算服务

提供云计算服务