开展专业的红蓝演练 Part.1:演练目的及形式

导语:“红蓝对抗”演练作为一种提升网络安全防御能力的重要手段,已经被越来越多的安全团队所采用。

背景

“红蓝对抗”演练作为一种提升网络安全防御能力的重要手段,已经被越来越多的安全团队所采用。随着这种靠“打出来”的防御理念变得流行,关于这方面的文章也多如牛毛。但笔者发现大部分文章都偏向于“技术”层面,介绍用什么工具和技术进行攻击或防御,少有系统性的阐述关于如何体系化的开展“红蓝对抗”演练工作的学习资料(部分优秀文章详见附录)。而国内关于这方面的书籍则是空白,虽然有几本书出现了“红队”一词,但同样也是停留在了“技术攻防”的层面,没有深入探讨如何制定演练计划和目标、如何执行演练任务、如何评估演练结果等一系列问题。

偶然的机会,笔者翻阅了《Conducting Successful Cybersecurity Engagements:Professional Red Teaming》这本书,由于没有中文版,笔者花了些功夫学习后,收获良多,所以打算将本书中部分章节中的重点内容以及学习笔记分享出来,一方面分享这本书中的精华,另外一方面也督促自己保持学习的热情。希望这些知识能帮助到更多的人,如果您有好的建议或想法,请在评论区留言,一起交流学习,如文中有误,欢迎大家斧正。

注:由于国内对于“红军/蓝军”这一术语的含义与国际相反,请读者自行脑补转换。

简介

这本书的内容旨在为那些想要开展专业红蓝对抗的人提供资源。其目的不是教你如何入侵电脑或某个组织,而是如何把“红蓝对抗”演练做得更好,并在某种程度上更好的保护企业/组织。读者需要明白一点,执行攻击性的安全评估需要的不仅仅是酷炫的黑客技术。读完这本书,你就会明白如何成功地利用网络威胁仿真来降低公司风险。

作者介绍

这本书的作者是奥克利博士(Dr. Jacob G. Oakley),他曾在美国海军陆战队工作七年多,是美国国家安全局(NSA)下属的海军陆战队网络空间司令部作战兵种创始成员之一,之后担任海军陆战队的高级操作员和一个师的技术主管。入伍后,奥克利博士撰写并教授了一门高级计算机操作课程,最终回到米德堡的任务支持中心。后来,在解除政府合约后,他在一家私人公司为商业客户提供威胁仿真和红蓝对抗服务,并担任渗透测试的主要负责人以及渗透测试和网络运作的主管。他目前是一名政府客户的网络安全专家。奥克利博士在陶森大学(Towson University)完成了信息技术博士学位,主要研究和开发进攻性网络安全方法。他是迈克·奥利里(Mike O 'Leary)所著《网络行动,第二版》(Cyber Operations, second edition)一书的技术评论员。

网络空间领域中的红队

在本书的开篇,作者就表示现如今已有“堆积如山”的各种资料在讨论安全漏洞和安全工具,数量之所以如此之多,是因为每天都有新的代码和工具被开发出来,同样也有新的漏洞和 Exp 出现,所以关于这方面的资料大多数都出现的很及时,其中一些出版物对道德黑客技术也做出了贡献。但面对安全形势的日益变化、安全漏洞的层出不穷,这些资料以及安全研究成果(漏洞/Exp/工具)很快就变得过时。

安全攻防技术相互对抗的态势在快速发展和升级,使得这种局面如同一场“军备竞赛”。

随着新的防御性工具的出现,一部分攻击性工具会被淘汰,或者是被更好、更有效的攻击性工具所代替。通过打补丁或启发式的安全措施以及转而使用波动性较小且更有可能成功的潜在新漏洞,也使得经过武器化后的漏洞利用方式变得无效。

尽管攻击性安全工具紧跟安全态势受到了很大的关注,但对如何让攻击过程本身变得更专业的关注度却很低。市面上的大多数书籍都是在告诉读者如何利用恶意代码、漏洞 Exp 和黑客工具入侵某个系统。相反,很难找到一本关于如何通过专业的过程成功地利用所有这些能力和工具并提升客户的安全水位的书籍。

“红蓝对抗”演练过程中最大挑战通常不是发现和利用漏洞,而是那些在整个演练过程中显现出来的挑战。这些挑战可能是比较难搞的客户、不靠谱的演练约定规则或者是错误的演练范围等等。

面对这些挑战,作者在此说明,

对我来说,我为攻击性安全领域做出一些贡献是非常重要的,因为我在执行专业的攻击性安全任务方面可以提供一些有趣的指导和最佳实践。这本书可以为那些无论是希望进入该领域还是那些已经在该领域有所实践的人提供一些参考。

注:作者在此也指出,“红队”和渗透测试作为评估网络安全的方法,这两者之间也存在着差异(这种差异笔者不在此赘述,大家可自行查阅相关资料),也有很多关于二者差异的专业讨论。另外,“红队”一词原本指的是军事性质的攻击,但这本书的重点是将这种攻击模拟概念集成到网络领域的各个方面。除非明确说明,否则,“红队”指的就是网络领域中的“红队”,即一般意义上的攻击性安全行动,而非动态化的军事行动。

在第一章中,作者解释了什么是红队,红队如何适应于网络安全以及红队的目的,还有它的优点和缺点。

红队的目的

红队的目的是对企业或组织发起模拟攻击,以测试企业和组织的信息系统及其相关设施的安全性。但这一概括过于宽泛,使用“攻击”一词似乎并不恰当。因为在大多数情况下,攻击者的目的往往是为了获取情报或窃取机密信息。在这些场景中,攻击者可能会尽可能长时间地保持隐蔽,避免被防御者发现。“敌手仿真”也许是对红队活动最恰当、最准确的描述。仿真的目的是为了从防御、检测和响应,这三个方面发现防御能力上的不足从而进一步提高对威胁的理解。

敌手仿真的分类

红队开展的“敌手仿真”工作有多种形式,大致可分为全盘演练、专项演练或假设演练。

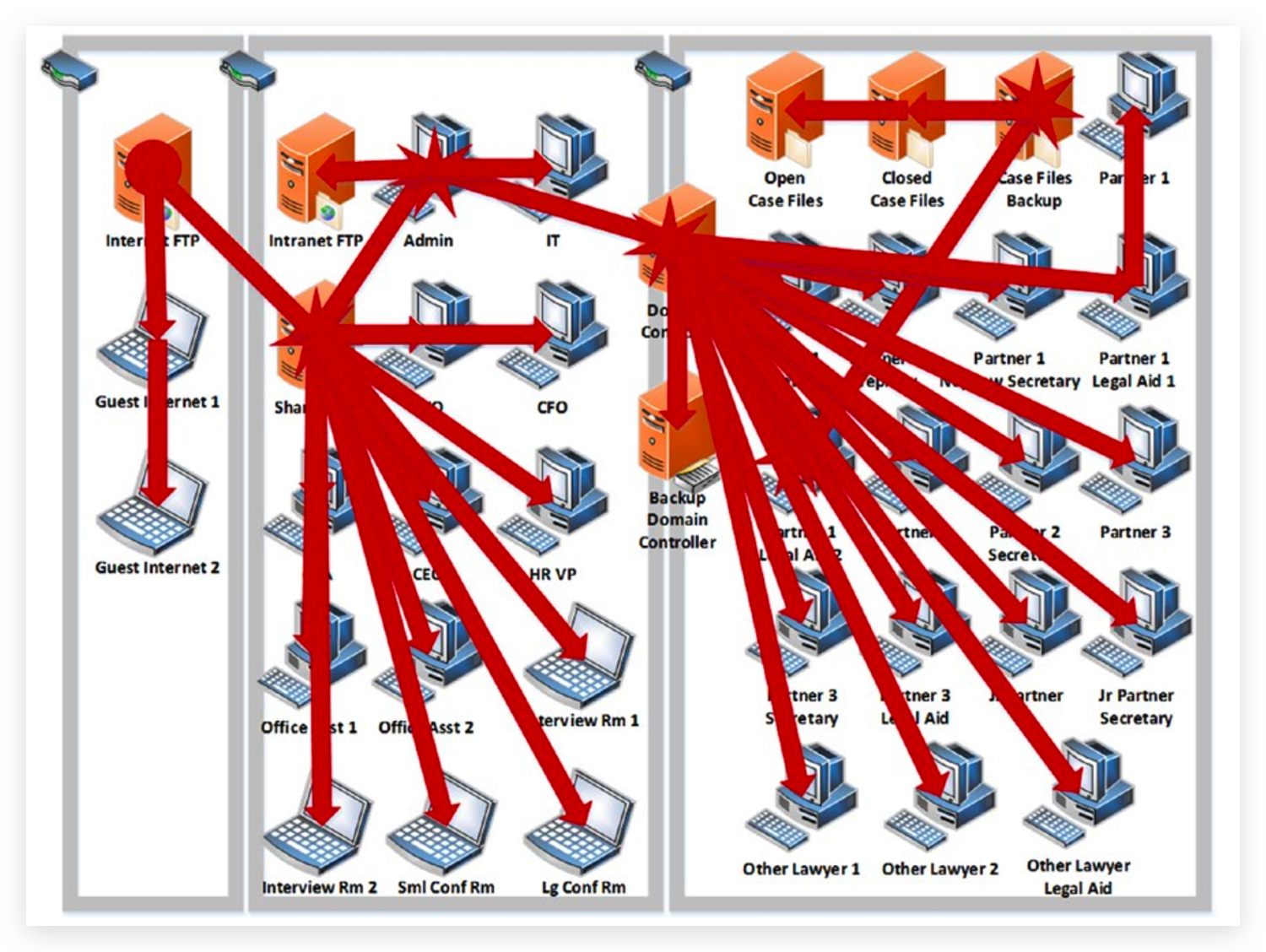

全盘演练是指目标组织的整个攻击面都在红队的演练范围内,演练的目标是尽可能多的入侵主机(图1-1)。专项演练是指将攻击面的某个子集优先进行评估,而组织中未指定的其他部分禁止参与评估。假设演练是红队在评估期间执行“敌手仿真”,从授予了评估人员访问权限作为开始,访问权限是由假设外部攻击者从外部成功入侵内网所决定的。每一种演练形式都有各自的挑战、复杂性和攻击途径,并且每一种都适用于不同的测试场景。

全盘演练

图1-1. 全盘演练

全盘演练可能被认为是最贴近真实情况的演练形式,因为这种演练形式的目标是执行完整的入侵演练,所以红队人员往往需要从外网入手。在这种情况下,通过最真实的“敌手仿真”演练,从攻击检测及响应这两方面测试组织的防御能力。然而,作者指出:

这种类型的评估也是效率最低的一种,并且可能提供不完整的结果。如果评估工作由于时间限制或红队人员缺乏技能而无法成功入侵组织的某个部分,那么对于组织的安全性而言,演练的结果可能会给人一种错误的安全感。

尽管全盘演练是将整个组织作为目标,但通常都会指定攻击途径。可以考虑通过以下几种攻击途径进行全盘演练:

1. 外网连接

2. 物理尝试

3. 供应链

4. 物理电缆或无线网络之类的通信通道

红队最普遍使用的全盘演练方案是只通过外网连接的途径进行攻击。

专项演练

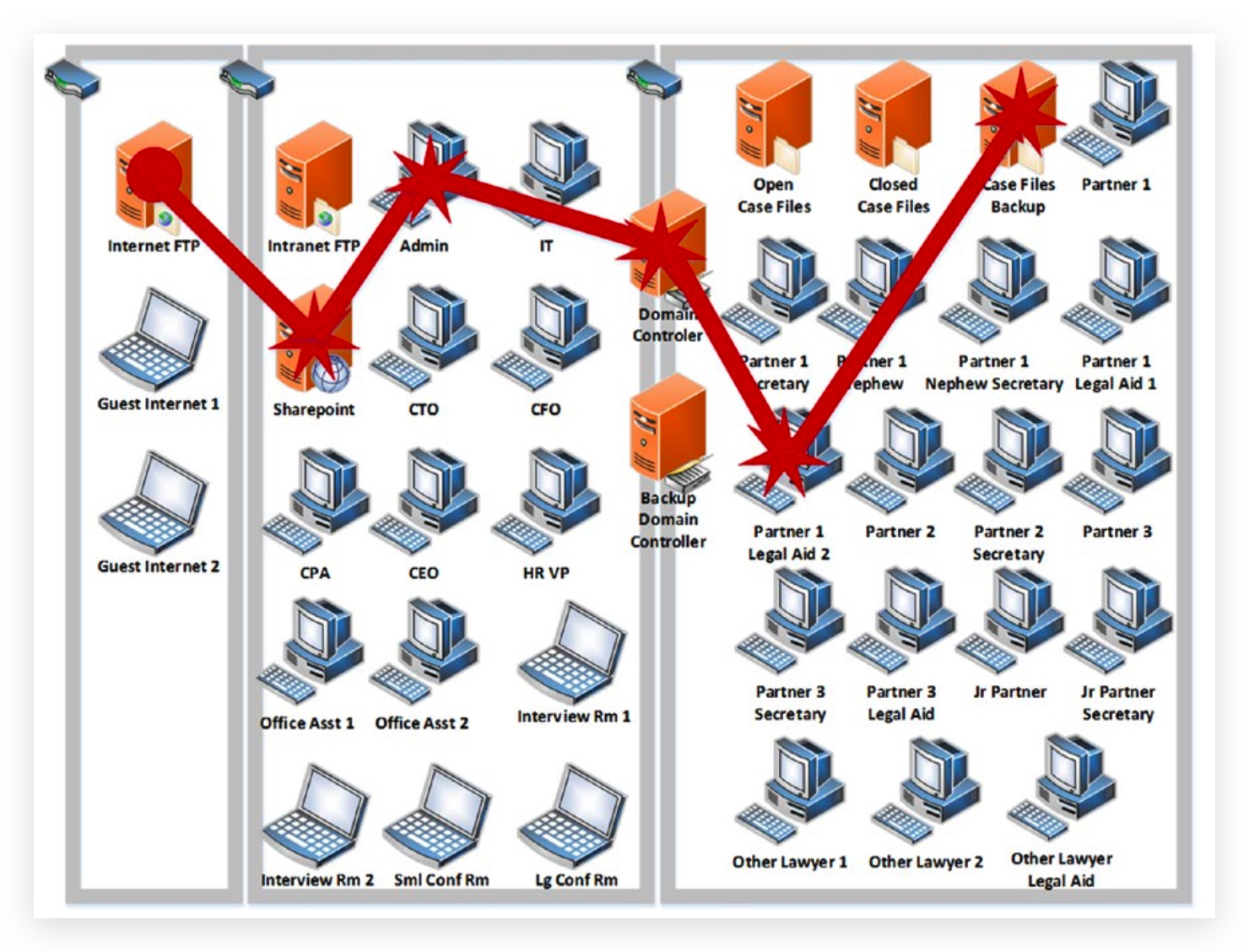

专项演练(图1-2)是一种对组织更有效和更具针对性的演练方式。尽管这种方式没有(全盘演练可以)提供安全态势的潜在大图的能力,但是,专项演练更有可能发现并缓解组织中存在的漏洞。

图1-2:专项演练

不同类型的演练目标决定了专项演练的评估方式。专项演练的场景可能很窄,比如在某台特定用户访问的特定设备上运行的特定应用程序。这种类型的测试在组织内新发布的重要应用软件中很常见。虽然这种场景的攻击面很小,但这种场景中可能包含着一些组织面临的重大风险。专项演练的目标也可以是组织内的用户、系统或应用程序。演练所关注的特定(或组合)安全对象和类型驱动着评估过程。

假设演练

假设演练,顾名思义,是有前提假设条件的,这是一种更有效率的演练方式,尽管这种演练没有贴近更加现实或真实的攻击场景。但是,如果正确地执行和确定演练范围,这种类型的演练方式可能为改善安全态势提供最佳的成本效益。

假设演练可以分解为评估起点的访问类型以及评估起点在组织中的位置。如果全盘演练和专项演练企图利用一封电子邮件传播恶意软件入侵组织,那么假设演练的评估就是从假设该攻击活动成功后的访问类型作为起点。在这种情况下,假设演练可以节省等待受害者在电子邮件中打开恶意软件所需要的数周时间,并绕过了这种攻击操作中潜在的道德和法律风险。无论在假设演练中提供的访问是特定的用户访问,还是将攻击者的整个机器添加到组织中进行网络访问,这种演练方式都会牺牲一些现实性以提高效率。

不建议对参与过与恶意电子邮件有关的安全培训的员工进行演练。如果我们假设有员工会被成功欺骗,那么在这种假设条件下进行内网入侵演练,最终会发现很多更危险并且可缓解的漏洞。

总结

在本书开篇作者首先向我们阐述了“红队”的目的,即通过“敌手仿真”从防御、检测和响应,这三个方面发现防御能力上的不足。其次,作者将红蓝演练分为了三种形式:全盘演练、专项演练、假设演练,并介绍了每种演练的概念及特点。在实际的演练工作中,我们完全可以将这三种演练形式组合使用,在提高演练效率的同时尽可能的发现更多的漏洞。

参考及附录:

1. 推荐 lake2 大佬的优秀文章——网络空间安全时代的红蓝对抗建设

4. 渗透测试 VS 红队

5. 渗透测试与红队的区别

发表评论

提供云计算服务

提供云计算服务