Azure OMIGOD漏洞在野利用

导语:攻击者利用Microsoft Azure OMIGOD漏洞释放Mirai和挖矿机。

攻击者利用Microsoft Azure OMIGOD漏洞释放Mirai和挖矿机。

Open Management Infrastructure (OMI,开放管理基础设施)是为Linux和Unix系统设计的类似Windows Management Infrastructure (WMI,Windows管理基础设施)的开源工具,可以用于IT环境的监控、资产管理和同步配置等。

漏洞概述

OMI 代理以最高权限root运行,任意用户都可以使用Unix socket或通过HTTP API与之通信。研究人员在Microsoft Azure OMI中发现了4个0 day安全漏洞——OMIGOD,攻击者利用这些漏洞可以使外部用户或低权限用户在目标机器上远程执行代码或实现权限提升:

CVE-2021-38647 (CVSS评分: 9.8) – OMI远程代码执行漏洞

CVE-2021-38648 (CVSS评分: 7.8) – OMI权限提升漏洞

CVE-2021-38645 (CVSS评分: 7.8) - OMI权限提升漏洞

CVE-2021-38649 (CVSS评分: 7.0) - OMI权限提升漏洞

4个0 day漏洞中有3个是权限提升漏洞,攻击者利用相关漏洞可以在安装OMI的机器上获得最高权限;第4个漏洞是远程代码执行漏洞,CVSS评分9.8分,也是这4个漏洞中最严重的。

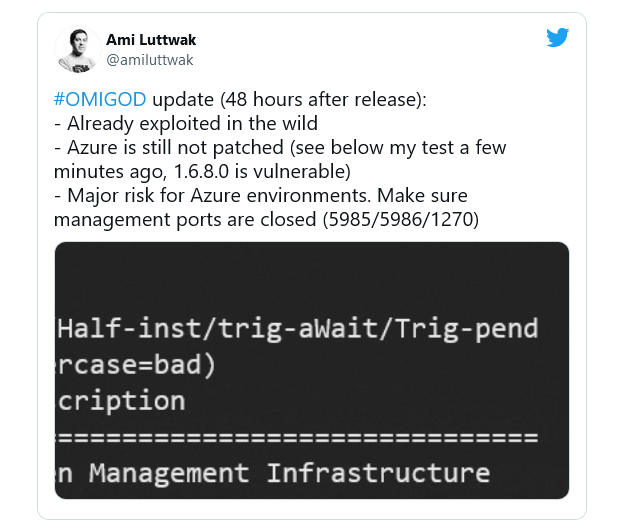

漏洞在野利用

9月,微软在微软补丁日修复了这4个安全漏洞。但随后就有研究人员发现攻击者利用相关漏洞进行僵尸网络攻击和传播加密货币挖矿恶意软件。

德国安全研究人员Germán Fernández称,攻击者扫描互联网上暴露的Azure Linux虚拟机,然后发现有超过110台服务器存在漏洞。然后利用相关的漏洞利用构造僵尸网络。

安全研究人员Kevin Beaumont还发现有攻击者利用OMIGOD漏洞来攻击有受影响的Azure机器来部署加密货币挖矿机payload。

如何确保Azure虚拟机安全

微软已经发布了漏洞补丁,同时微软也正在向未启用自动更新的云客户推送安全更新。Redmond称,受影响的用户必须安装补丁,用户也可以通过内置的Linux包管理器手动更新OMI代理,也可以使用平台的包管理器工具来更新OMI,比如使用命令sudo apt-get install omi或sudo yum install omi。

更多技术细节参见:https://www.wiz.io/blog/secret-agent-exposes-azure-customers-to-unauthorized-code-execution

来源:https://thehackernews.com/2021/09/critical-flaws-discovered-in-azure-app.htm

发表评论

.jpg)

提供云计算服务

提供云计算服务