恶意软件用2FA绕过技术绕过Google权限策略

导语:ESET分析发现攻击者使用一种新的绕过技术来绕过基于SMS的双因子认证来应对Google最新对SMS权限的限制。

2019年3月,Google限制了安卓APP中对SMS和Call log权限的使用,这样做的一个好的有效就是凭证窃取APP无法滥用这些权限来绕过基于SMS的双因子认证机制。

研究人员近日分析发现一些安卓恶意应用使用了一种绕过Google 2019年3月发布的全新策略的新绕过技术,恶意应用使用这种技术可以在不需要SMS权限的情况下访问SMS 2FA消息中的一次性密码(one-time password, OTP)。该技术还可以用来从基于邮件的2FA系统中获取OTP。

恶意APP会伪装成土耳其加密货币交易所BtcTurk,对登陆凭证钓鱼。除了拦截SMS消息来绕过对用户账号和交易的2FA保护外,恶意APP还可以从出现在被黑的设备中的通知中获取OTP。除了读取2FA通知外,APP还可以是删除这些信息以防用户注意到这些欺诈性的交易。

ESET检测到的恶意软件(Android/FakeApp.KP)是目前已知的第一个绕过Google最新的SMS权限限制的安卓应用。

恶意APP

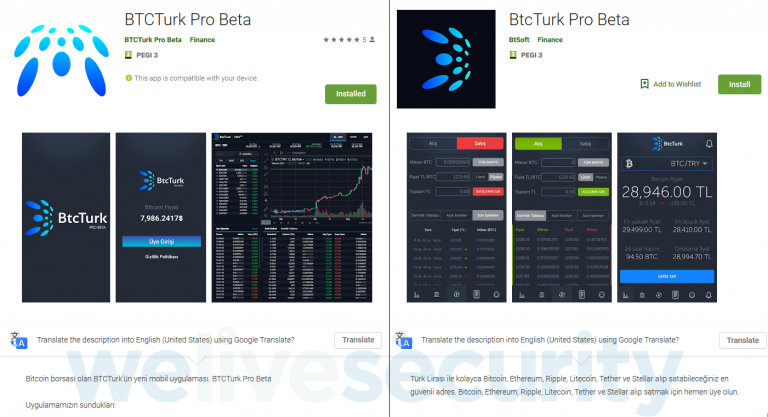

研究人员分析的第一个恶意APP是6月7日上传到Google play上的,开发者和APP名字都是BTCTurk Pro Beta。ESET在向谷歌安全团队报告该安全问题前,已经有超过50个用户安装了该应用。BtcTurk是一个土耳其的加密货币交易所,其官方手机APP在交易所网站有链接,但是只有土耳其国内用户可用。

研究人员分析的第一个恶意APP是6月11日上传到Google play上的,APP名为BtcTurk Pro Beta,开发者名为BtSoft。虽然这两款APP使用非常相像的外观,但看起来像是来自不同的攻击者。研究人员在6月12日报告了该APP,安装量不足50人。

第二个APP被谷歌官方移除后,攻击者又上传了一个同样功能名为BTCTURK PRO的APP,开发者名、图标和截图都是一样的。研究人员于2019年6月13日向谷歌报告了该安全问题。

图1是Google Play中的前2个恶意APP。

图1. Google Play中伪造的BtcTurk APP

新的2FA绕过技术

安装后,这几个恶意APP都遵循同样的步骤和过程。下面以BTCTurk Pro Beta APP为例进行分析。

APP启动后,会请求名为Notification access的权限,如图2所示。该权限允许app读取设备上其他APP展示的通知,删除通知或点击通知中的按钮。

图2. 请求Notification access的伪造APP

权限Notification access 是在安卓4.3中引入的,也就是说几乎所有的安卓设备都会受到该绕过技术的影响。所有伪造的BtcTurk app都要求在Android 5.0及更高版本上运行,这样就会影响90%以上的安卓设备。

用户授予恶意APP该权限后,APP就会展示一个伪造的登陆表单请求BtcTurk的凭证,如图3所示。

图3. 恶意APP展示的伪造的登陆表单

用户输入凭证后,会出现一个土耳其语的错误消息,如图4所示。翻译过来就是:

“由于短信验证系统的变化,我们暂时无法为我们的移动应用服务。维护工作完成后,您将通过应用程序得到通知。谢谢你的理解。”

而在后台,输入的凭证会被发送到攻击者的服务器。

图4. 恶意APP展示的伪造的错误信息

有了Notification access权限,恶意APP就可以读取来自其他APP的通知,包括SMS和邮件APP。APP有过滤机制只攻击app名中有关键字gm, yandex, mail, k9, outlook, sms, messaging的通知,如图5所示。

图5. 被攻击的app名和类型

被攻击的APP的所有通知展示的内容都会被发送给攻击者的服务器。无论受害者显示通知的设置是什么,攻击者都可以访问这些内容。APP背后的攻击者可以删除进入的通知并将设备的振铃器模式(ringer mode)设置为silent(静音),这可以防止受害者注意到欺诈交易的信息。

考虑到绕过2FA的有效性,该技术也有一定的局限性,即攻击者只可以访问与通知的text域匹配的文本,这样就无法确保其含有OTP。被攻击的APP名表明恶意软件背后的攻击者对SMS和邮件2FA比较感兴趣。在SMS 2FA中,消息一般都很短,OTP与通知消息是比较匹配的。在邮件2FA中,消息长度和格式的差别很大,这可能会影响攻击者对OTP的访问。

快速发展的技术

就在上周,研究人员还发现一个伪装成Turkish加密货币交易所Koineks的恶意APP。伪造的Koineks app使用了同样的技术来绕过基于SMS和邮件的2FA,但无法删掉通知并使通知静音。

研究人员分析发现,该APP的开发者与BTCTurk Pro Beta的开发者是相同的。这表明攻击者当前在对该技术进行微调来完成窃取SMS消息的最佳结果。

图6. Google Play中伪造的Koineks app的信息

如何确保安全

如果有用户安装了上述的APP,研究人员建议用户尽快协作,并检查账户看是否有可疑活动,并修改密码。

上个月,研究人员就发出警告:Google Play中会出现一波新的加密货币相关的恶意软件。最新的发现表明攻击者正在寻找新的方式来绕过安全措施来增加其盈利的可能性。研究人员建议:

· 只有确认环境安全的情况下才在网站上输入敏感信息;

· 保持设备更新;

· 使用值得信赖的安全措施来拦截和移除威胁;

· 使用基于软件或硬件token的OTP生成器而不是SMS或邮件;

· 慎重授予应用Notification access权限。

发表评论

提供云计算服务

提供云计算服务