新攻击使用流氓DHCP服务器泄漏vpn流量

导语:安全研究人员指出,该漏洞至少自 2002 年起就已被恶意分子利用,但尚无已知的主动利用案例。

一种名为“TunnelVision”的新攻击可以将流量路由到 VPN 加密隧道之外,从而使攻击者能够窥探未加密的流量。

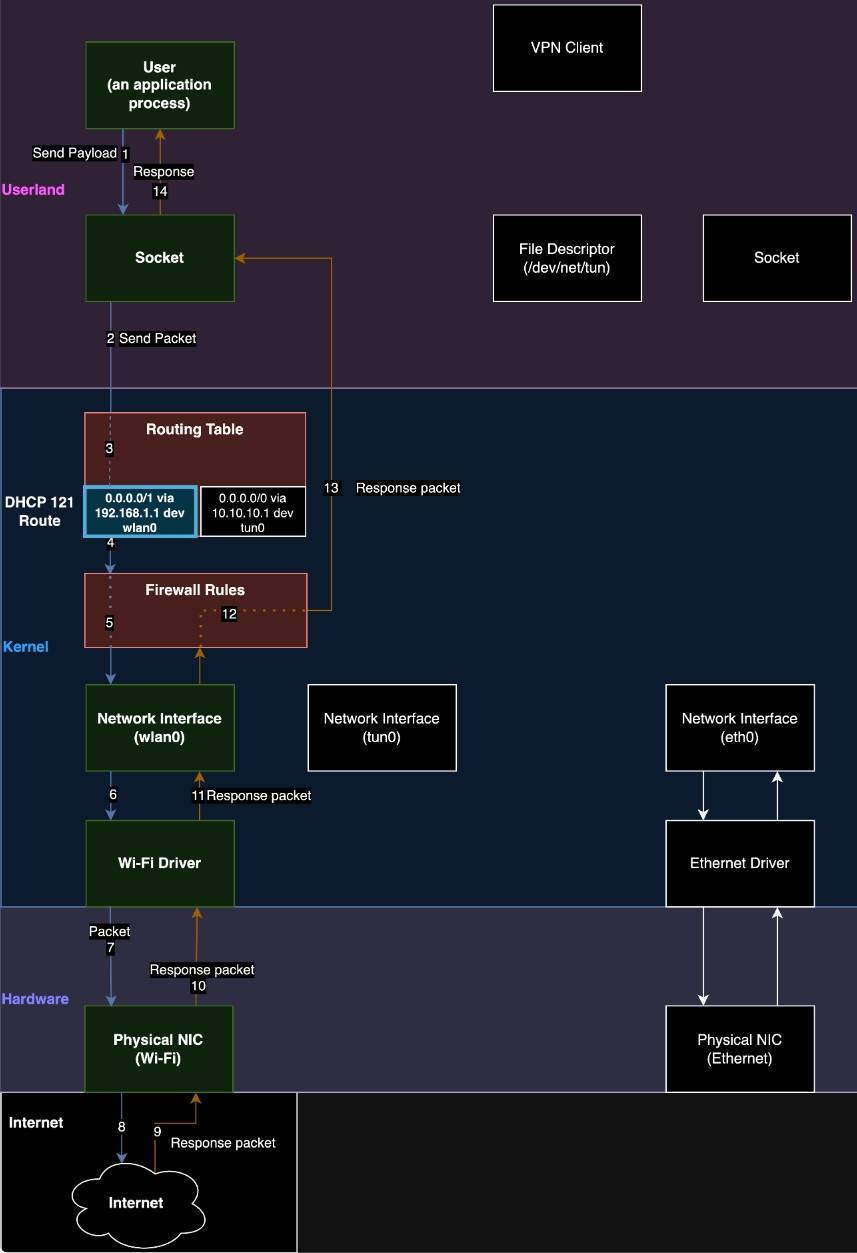

Leviathan Security 的报告中详细描述了该方法,它依赖于动态主机配置协议 (DHCP) 选项 121 的滥用,该选项允许在客户端系统上配置无类静态路由。

攻击者设置恶意 DHCP 服务器来更改路由表,以便所有 VPN 流量直接发送到本地网络或恶意网关,而不会进入加密的 VPN 隧道。

该报告中写道:“我们的技术是在与目标 VPN 用户相同的网络上运行 DHCP 服务器,并将 DHCP 配置设置为将自身用作网关。当流量到达网关时,会使用 DHCP 服务器上的流量转发规则将流量传递到合法网关,同时监听它。”

开采过程

该问题在于 DHCP 缺乏可操纵路由的传入消息的身份验证机制,并被分配了漏洞标识符 CVE-2024-3661。

安全研究人员指出,该漏洞至少自 2002 年起就已被恶意分子利用,但尚无已知的主动利用案例。

Leviathan 已通知受影响的供应商以及 CISA 和 EFF。研究人员现已公开披露该问题以及概念验证漏洞,以提高人们的认识并迫使 VPN 供应商实施保护措施。

减轻 TunnelVision 攻击

如果用户将设备连接到由攻击者控制或存在攻击者的网络,则他们更容易受到“TunnelVision”攻击的影响。

可能的场景包括咖啡店、酒店或机场等公共 Wi-Fi 网络。目标设备上的 VPN 容易受到路由操纵,大多数使用系统级路由规则而没有防泄漏保护措施的 VPN 客户端通常都会出现这种情况。

最后,需要在目标设备上启用自动 DHCP 配置,以便在网络连接期间应用恶意 DHCP 配置。

这又是一种常见的配置。但应注意,要使这种攻击发挥作用,用户必须先连接到合法 DHCP 服务器,然后再连接到恶意 DHCP 服务器。

研究人员表示,攻击者可以通过多种方式增加其恶意服务器首先被访问的机会,包括针对合法服务器的 DHCP 饥饿攻击。

·在 Linux 上使用网络命名空间将网络接口和路由表与系统的其余部分隔离,防止恶意 DHCP 配置影响 VPN 流量。

·配置 VPN 客户端以拒绝所有不使用 VPN 接口的入站和出站流量。例外情况应仅限于必要的 DHCP 和 VPN 服务器通信。

·将系统配置为在连接到 VPN 时忽略 DHCP 选项 121,这可以防止应用恶意路由指令,但在某些配置下可能会破坏网络连接。

·通过个人热点或虚拟机 (VM) 内进行连接。这将 DHCP 交互与主机系统的主网络接口隔离,从而降低了恶意 DHCP 配置的风险。

·避免连接到不受信任的网络,尤其是在处理敏感数据时,因为这些是此类攻击的主要环境。

VPN 提供商应增强客户端软件以实施自己的 DHCP 处理程序或集成额外的安全检查,以阻止应用有风险的 DHCP 配置。

发表评论

提供云计算服务

提供云计算服务