伊朗鱼叉式网络钓鱼活动针对前以色列和美国高级官员

导语:为了与新目标建立更深层次的信任,攻击者对一些受害者的收件箱执行帐户接管,然后劫持现有的电子邮件对话,从目标和受信任方之间已经存在的电子邮件对话开始攻击,并以这种伪装继续对话。

Check Point Research发现了最近在伊朗进行的针对前以色列官员、高级军事人员、研究机构的研究员、智库和以色列公民的鱼叉式网络钓鱼活动。这些攻击使用自定义的网络钓鱼基础设施,以及大量虚假电子邮件帐户来冒充受信任的一方。为了与新目标建立更深层次的信任,攻击者对一些受害者的收件箱执行帐户接管,然后劫持现有的电子邮件对话,从目标和受信任方之间已经存在的电子邮件对话开始攻击,并以这种伪装继续对话。

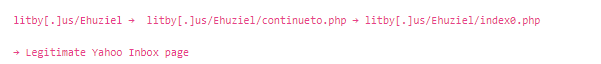

为了方便他们的鱼叉式网络钓鱼操作,攻击者运行了一个虚假的 URL 缩短器 Litby[.]us 来伪装网络钓鱼链接,并利用合法的身份验证服务 validation.com 来盗窃身份证件。

在本文中,我们分析了攻击者使用的基础设施、使用的方法、幕后组织以及他们的潜在动机。该行动的明显目的似乎是为了获取受害者的收件箱、他们的个人身份信息 (PII) 和他们的身份证件。然而,最近以色列和伊朗之间不断升级的紧张关系,随后以色列官方公布的证据显示,伊朗的网络活动是出于黑客攻击以外的考虑,这可能会让我们更多地了解我们在本文中描述的基础设施的真正目的。

该行动的高调目标包括:

齐皮·利夫尼——以色列前外交部长和副总理;

曾在以色列国防军(IDF)担任高度敏感职位的前少将;

以色列一家主要安全智库的主席;

前美国驻以色列大使;

一个著名的中东研究中心的前主席;

以色列国防工业的高级执行官;

初始攻击:鱼叉式网络钓鱼

根据研究人员的观察,攻击者使用电子邮件通信作为与目标进行初始接触的主要工具。他们经常利用电子邮件线程劫持技术并继续现有的电子邮件线程。线程的延续发生要么从攻击的帐户本身,要么从一个新创建的电子邮件地址,在那里他们复制粘贴一个旧的线程到一个新的电子邮件。

出于冒充的目的,如果攻击者想冒充在 corp.org 工作的 John Doe,他们通常会使用在线电子邮件提供商创建一个新收件箱,格式如下:joe.doe.corp@gmail.com

在许多情况下,对话都提到了伊朗和以色列的安全问题。

案例一:齐皮·利夫尼

齐皮·利夫尼是一位以色列政治家、外交官和律师,也是以色列前外交部长、副总理、司法部长和反对党领袖。

有人冒充以色列国防军著名的前少将通过电子邮件与利夫尼联系,该少将曾担任高度敏感的职位。这封电子邮件是从他的真实电子邮件地址发送的,该地址之前与她有过往来。该电子邮件包含指向攻击者要求她打开和阅读的文件的链接。当她推迟这样做时,攻击者多次接近她,要求她使用她的电子邮件密码打开文件。这引起了她的怀疑。当她遇到前少将并询问他关于电子邮件的事情时,确认他从未向她发送过这样的电子邮件。然后,她通过 Check Point 调查这一可疑事件。

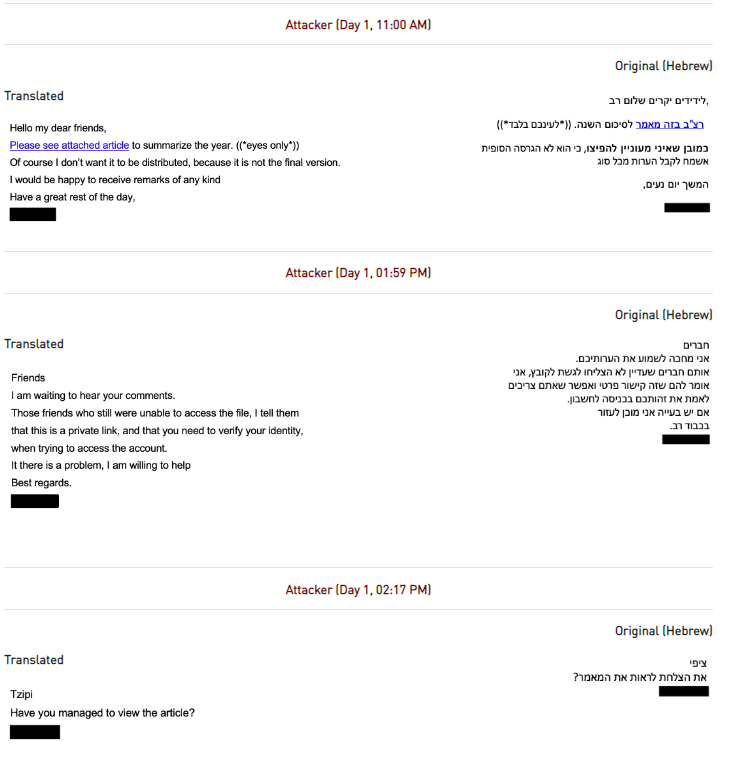

电子邮件通信:

随后,齐皮·利夫尼和攻击者之间进行了几次交流

由于没有达到目标,攻击者在几天后重新开始了网络钓鱼。

随后,他试图说服齐皮·利夫尼重置在线密码,但没有成功。

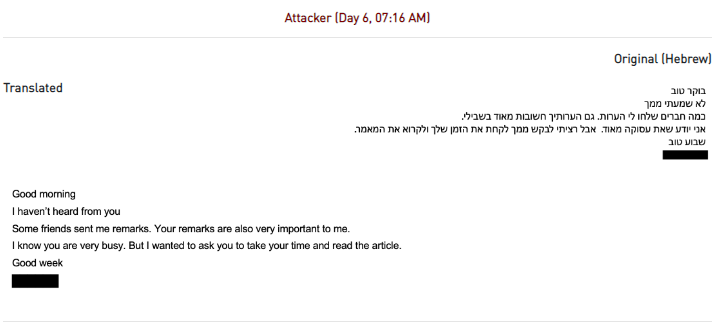

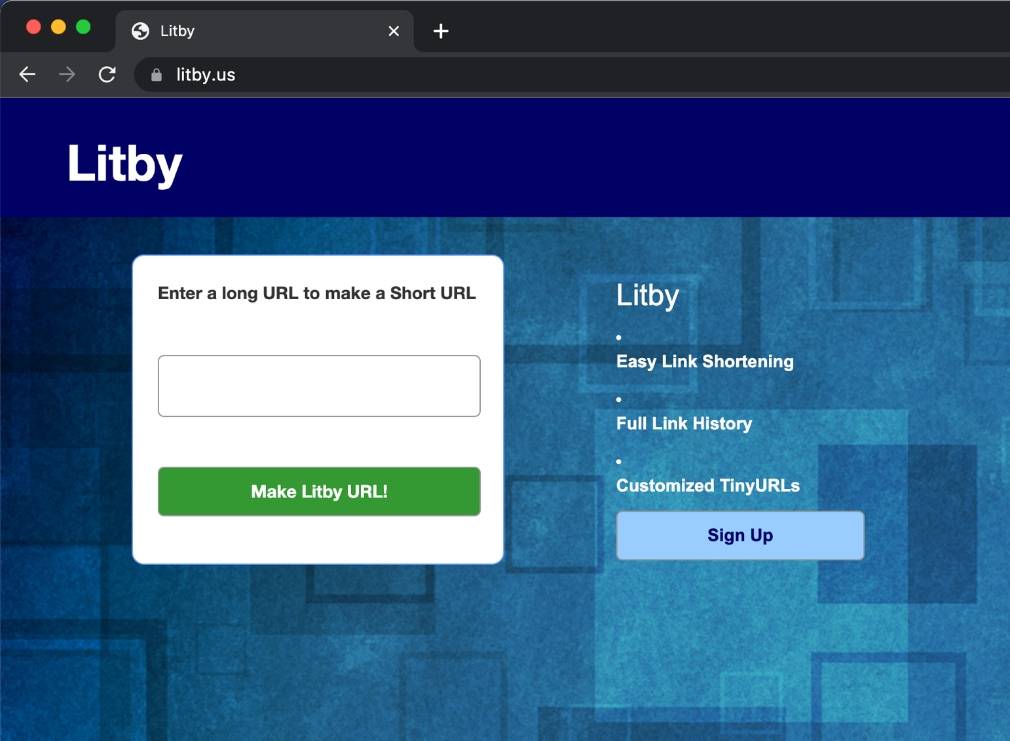

案例二:前大使与安全智库主席

在这个案例中,攻击者冒充一名美国外交官(曾担任美国驻以色列大使),目标是以色列一家主要安全智库的主席。

以下电子邮件通信发生在两个实体之间真正的复制粘贴线程之后,两周前,从其中一个受害者的收件箱中被盗(电子邮件线程劫持技术)。

电子邮件通信(部分):

与上述“案例 1”中的电子邮件交换类似,攻击者也是缺乏耐心。在该案例中,攻击者发送的最后两条消息之间只有六个小时。

在这两种情况下,电子邮件中带下划线的蓝色文本都是指向 Litby[.]us URL 的超链接——一种虚假的 URL 短服务。

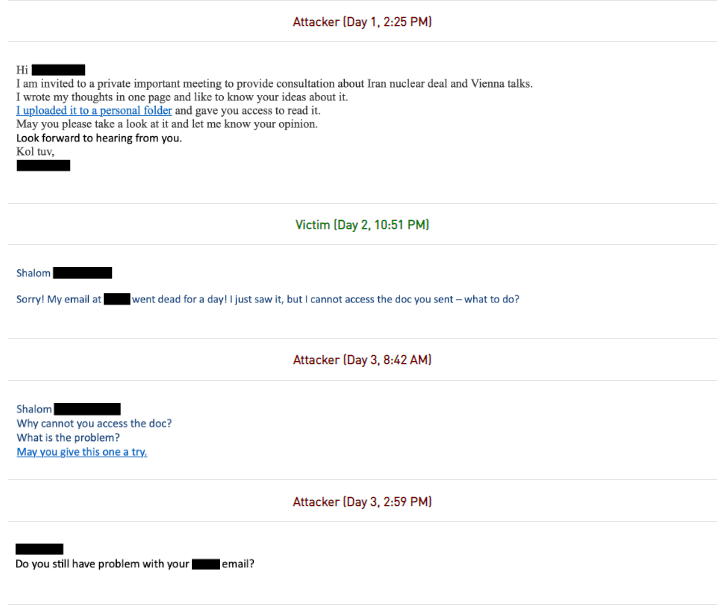

Litby——虚假网址缩短器

攻击者创建了一个虚假的 URL 缩短服务来促进他们的攻击。 Litby[.]us,从它的名字来看,显然试图与广泛使用的 Bitly.com URL 缩短器有一些相似之处——它是这些攻击的中心。

直接浏览 Litby[.]us 会显示下面的页面(图 1),它看起来像一个通用的 URL 缩短服务。尽管乍一看是良性的,但该网站并没有任何实际功能:尝试创建新的短 URL 会要求你注册该服务,尝试点击“注册”会要求你发送电子邮件。此时,研究人员开始怀疑攻击者不仅滥用了一个鲜为人知的 URL 缩短器,而且这实际上是一个网站,它是他们基础设施的一部分。

虚假Litby主页

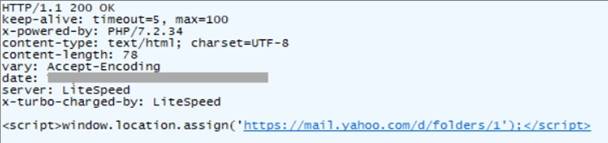

重定向流

在注意到 Litby[.]us 可疑后,研究人员通过 VirusTotal 和其他来源转向该域,以找到各种“缩短”的 URL 路径,例如 litby[.]us/Shagrir(Shagrir 在希伯来语中的意思是大使)。每个这样的 URL 都会将受害者重定向到不同的流。

例如:

重定向本身是使用 JavaScript 实现的,例如攻击者服务器的以下回复:

攻击者服务器上基于 JavaScript 的重定向

在下图中,我们展示了我们在这项研究中观察到的各种重定向链。在接下来的部分中,我们将深入探讨更有趣的重定向流。

重定向流

每个 URL 路径,起初可能看起来是随机的,都有代表目标的指示符;

网络钓鱼页面是专门为目标定制的;

重定向通常以雅虎等合法服务的登录页面或 OneDrive 和 GoogleDrive 上的某种文档结束;

网络钓鱼页面

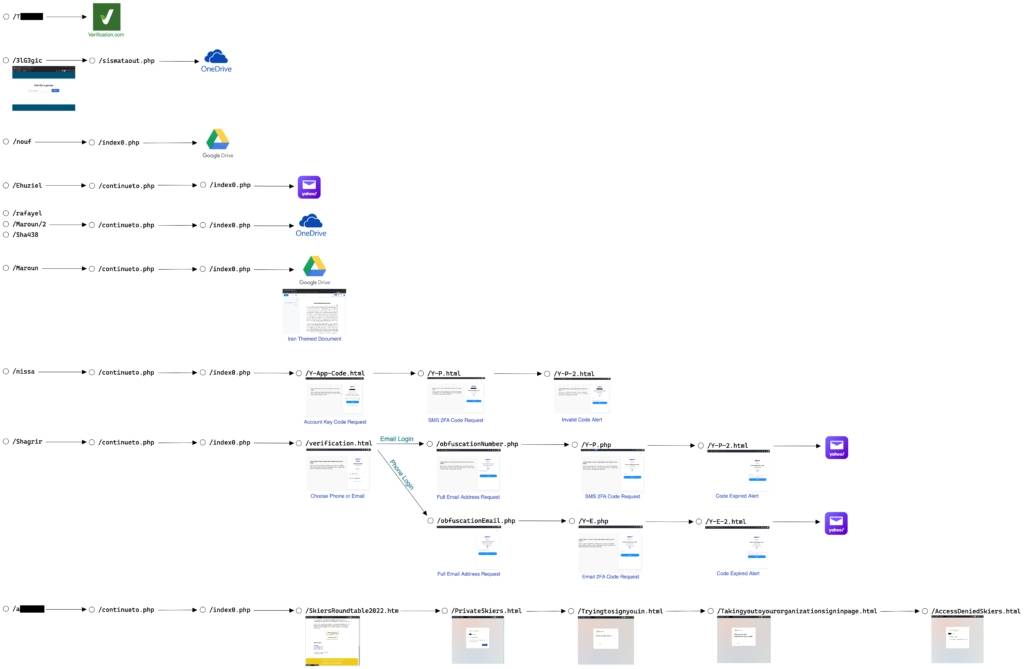

这个活动的一个直接目的是获取受害者的收件箱,特别是我们观察到的雅虎收件箱。

网络钓鱼页面包括几个阶段,询问用户他们的帐户 ID,然后是 SMS 代码验证页面。有趣的是,钓鱼页面中截断的电话号码是专门为目标定制的,它与公共记录相对应。研究人员怀疑一旦受害者输入他的帐户 ID,网络钓鱼后端服务器就会向 Yahoo 发送密码恢复请求,而 双因素身份验证代码将允许攻击者访问受害者的收件箱。

绕过雅虎双因素身份验证的钓鱼页面

盗窃身份信息

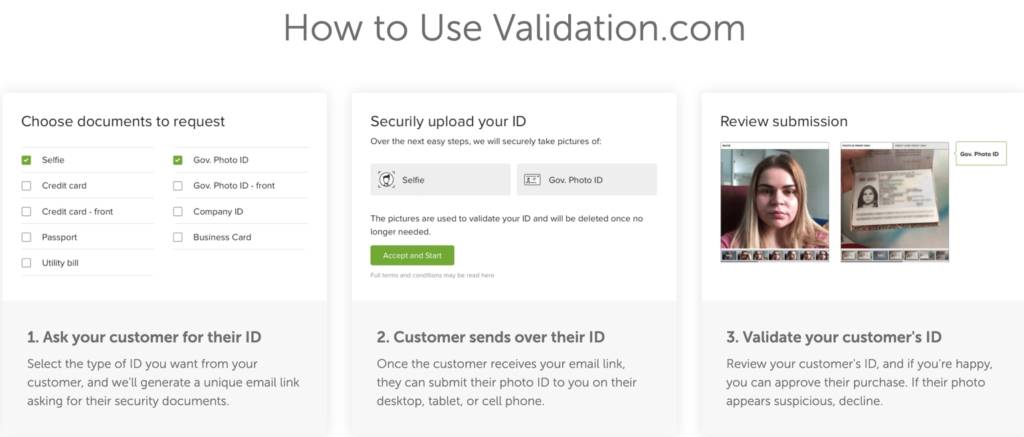

对于攻击者来说,使用合法服务来发起攻击总是他们的首选。它节省了资源和自己开发成本,更不用说目标和任何安全解决方案对合法服务的怀疑会更少。在这种情况下,攻击者使用了域名注册巨头NameCheap创建的身份验证服务validation.com,通过提供直接从网络摄像头扫描ID或文档的选项,或通过上传文件,任何人都可以轻松验证客户的身份。

Validation.com 服务工作流程

在这次活动中,研究人员看到了来自 Litby[.]us 的一个重定向流,它指向了 validation.com 上的 URL,作为分析的一部分,有迹象表明攻击者获得了另一个高端目标的 Passport 扫描。该扫描可能是通过相同的方式收集的,这样表明了该技术的有效性。

使用 GHunt 创建更多虚假资料

对Litby[.]us/Maroun的重定向流的调查,展示了更多攻击的手段,攻击者可能将各类信息都用作网络钓鱼操作的诱饵。这个重定向链最终出现在 Google Docs 上的一份良性文档(希伯来语)中,讨论了以色列关于伊朗核计划的战略。该文件只是耶路撒冷战略与安全研究所 (JISS) 在线发布的一份副本,攻击者可能只是用它来挑起对话。

发送到其中一个目标以开始对话的诱饵文档

当我们使用 GHunt(Google 帐户的 OSINT 框架)分析上述 Google 文档时,我们能够找到有关用于托管此文档的帐户的更多详细信息。

GHunt 输出向我们展示了攻击者可能用来冒充耶路撒冷战略与安全研究所 (JISS) 教授的 Gmail 电子邮件帐户。

Google Docs URL 的 GHunt 输出

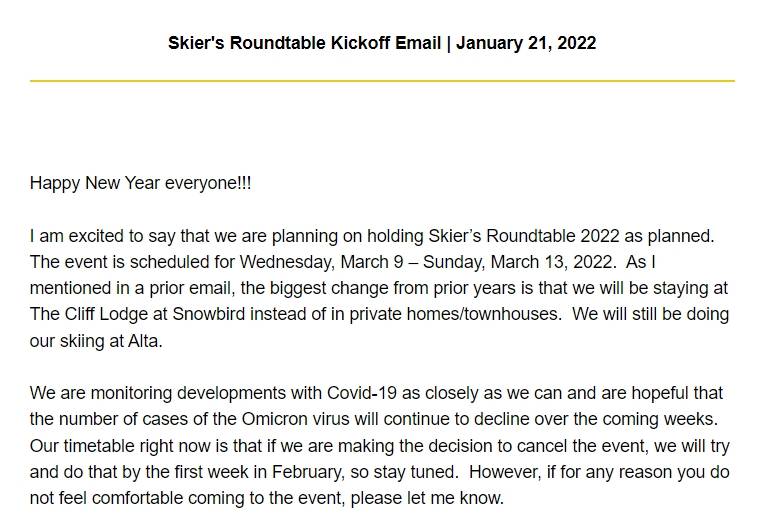

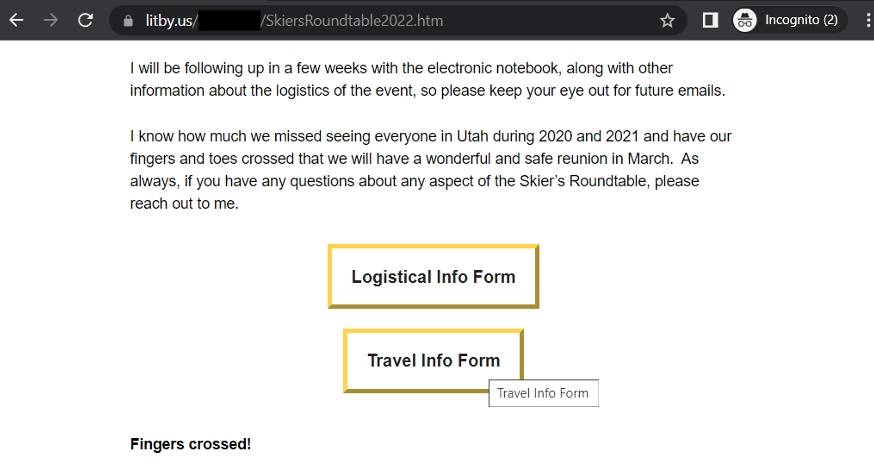

国外邀请

在另一个重定向链中,受害者登陆一个页面,邀请他们参加海外“滑雪者圆桌会议”活动,如下所示:

向其中一个目标发送的国外活动邀请

滚动到页面的最后,受害者会看到两个按钮,都指向相同的重定向链,以一个虚假的企业登录过程结束。

虚假邀请结束时的操作项

在几次模拟Microsoft SSO身份验证的虚假重定向屏幕之后,受害者会收到一条消息,称“访问被拒绝”。要求发送者给你访问权限。可能会让受害者进一步与电子邮件沟通,创造机会要求进一步的信息,或支持窃取凭据的企图。

虚假登录流后的“拒绝访问”消息

幕后组织

之所以说幕后组织是伊朗,原因有:

1.主要目标:以色列官员一直是伊朗针对的主要目标。

2.与伊朗的Phosphorus APT 组织有关。

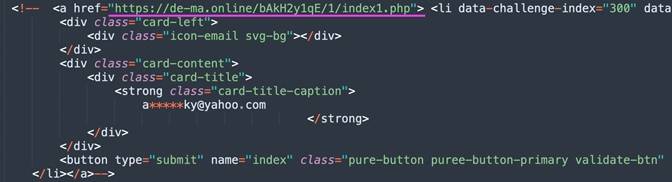

3.在上面提到的钓鱼网页(litby[.]us/Shagrir/verification.html)中,有一段被注释掉的源代码指出,同一HTML网页可能曾被其他攻击者使用过。

已注释掉的钓鱼页面源代码

根据微软 2020 年的一份报告,一个名为 Phosphorus 的伊朗 APT 组织将突出显示的域名 de-ma[.]online 用于获取凭据。

隶属于伊朗的 Phosphorous APT 组织继续针对伊朗的敌对目标进行鱼叉式网络钓鱼活动。

发表评论

提供云计算服务

提供云计算服务