每一个你容易忘记的密码,背后都有着想不到的密码学在支撑

导语:生活里可能没有秘密,但全是密码。

当代人或许是独特的一代,或许是苦闷的一代,但一定是被密码逼疯的一代。生活里可能没有秘密,但全是密码。当需要用到密码的地方越来越多,比起把陌生人挡在个人隐私之外,密码产生的实际意义似乎更多是把主人挡在自己的隐私之外。

不过,我们也不能在所有地方使用同样密码,这是因为如果密码都一样,那么任意一个环节密码泄露了都会造成大量隐私泄露。有一个相对比较好的消息,现在没几个网站会直接存储你的密码了,也就是密码不会使用“明文存储”而是使用“密文存储”。

明文与密文

人类语言可以直接读取并理解的内容可以称为明文,明文是懂这种语言的任何人都能理解的,没有经过任何编码。而将明文消息通过某种模式编码后,得到密文消息。对于任何需要存储密码的地方来说,密文存储密码是基本中的基本,毕竟这个世界没有绝对的安全,明文密码泄露对用户的影响可能就是毁灭级别的,这个毋庸置疑。

但是,就像刚才的密文定义一样,将明文加密成密文的过程中是有某种加密方式编码的,这其中的加密方式就是决定这个密码是否可以解密,以及它的解密时间的。研究这些加密方式的学问就是密码学。

密码学是通过把消息编码使其不可读从而获得安全性的艺术与科学。

密码学其实广泛应用在我们的生活当中,除了之前我们说过的密码存储问题,还有加密Web通信和电子邮件收发信保护这些应用也在使用密码学,不过由于那些说起来太复杂了,我们还是用简单的密码来解释一下明文和密文之间是如何转换的吧

明文与密文之间转化的方法

为了方便的了解明文与密文之间转化的方法,我这里引用比较简单的凯撒加密法来讨论一下加解密的情况。

凯撒加密法是一种替换加密法,只需要将消息中每个字母按顺序替换成向后指定偏移量的字母就可以了。

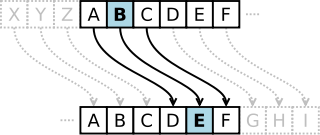

图为凯撒加密法偏移量为3的替换方法

那么,对于凯撒加密法生成的密文,只要逆向进行凯撒加密法就可以破解,例如上图偏移量为3的情况下,只要把A换成X,把B换成Y,把C换成Z,逐个替换,就可以将密文转化为明文。

当然,现在这种加密方式也只能算是简单的加密方式,因为这是一对一对应的替换加密法。现在更多的是使用加密算法和加密密钥组合使用进行加解密。

加密算法就是一个整套的加密方式,例如大家或多或少都听说过的MD5、SHA1、AES、RSA等加密算法。其中MD5和SHA1是单向加密算法,单向加密算法是不可逆的,除非是采取碰撞攻击和穷举的方法,否则根本无解;而AES和RSA则是双向加密算法,加密方法可逆,需要密钥进行加密与解密,持有密文的一方可以根据密钥解密得到原始明文,这里密钥就真的是打开密文的唯一“钥匙”了。

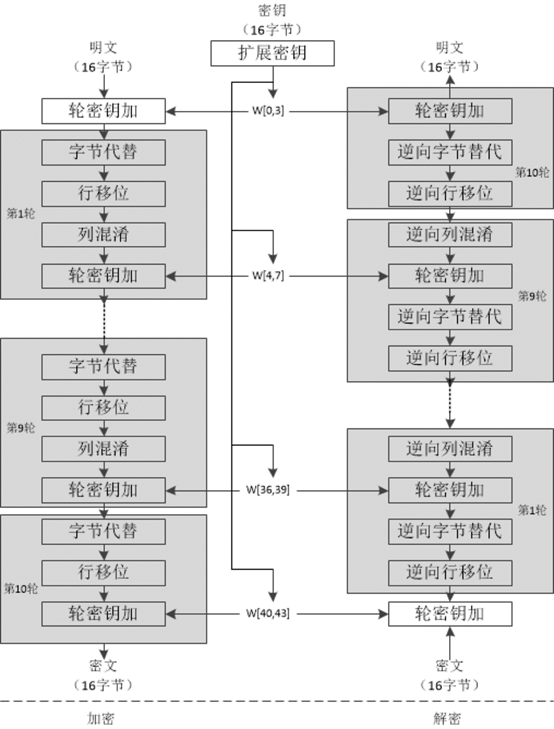

为了说明一下这些加密算法的复杂度,我这里引用了一张AES算法的加解密流程。

AES加密算法的加解密流程图

根据这种加密算法,一般情况下只要密钥不泄漏,就不会存在密文被解密,在加密算法下保护的密码也就会被保护好,就算是密文泄漏,也不会对用户有任何影响——毕竟,密文不是密码。

反过来,你可能会想,找到密钥不就好了。然而,找到密钥这件事情绝非易事。

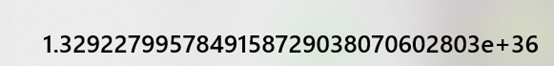

AES加密现在常用的是128位加密,如果需要用穷举法试算,试算密钥需要2的128次幂次才能保证破解到密钥,就算是用优化后的方法破解,也需要2的120次幂的次数才能破解出来,这个次数的数值大概是1后面有36有个0。仅仅是把这么大的数写出来,就可以想象的到破解密钥这件事情是很困难的。

小编用计算器想办法最后只能算到这么多位数了

那么,既然破解这种加密算法是如此困难的事情,这种加密算法就算是相对安全的吗?也许也不是这么回事。这次,微软首席安全工程师Andrey Belenko将在XCon2019的现场,向大家讲讲关于处理密码学问题的那些事。

XCon议题

议题:(为什么)2019年了我们仍然在试错密码学

摘要:密码学是计算机安全的一个核心部分,几十年来一直如此。它支持诸如TLS(传输层安全协议)、磁盘和文件加密、密码和无密码身份验证等等。密码学是使(或至少应该使)所有这些协议和机制真正安全的数学支柱。

有人可能认为,到目前为止,业界已经找到了正确实现加密的方法——但事实似乎并非如此。大大小小的公司——甚至那些以安全为核心业务的公司——常常无法正确处理密码学问题。

在这次演讲中,我们将回顾近年来最著名的密码学失败案例,试图来让观众理解通这样的失败常会出现什么问题,并讨论如何防止类似问题的发生。例如:

2011年索尼PS3 ECDSA bug,

2014年苹果Goto的失败,

2017年RSA密钥生成中的英飞凌bug ,

2018年IOTA区块链中的一些类似于后门的设计决策,

2019年SafeNet HSM bug,

2019年YubiKey FIPS随机性bug 等

演讲者Andrey Belenko简介:

Andrey在数字安全和取证领域有着超过15年的工作经验。他目前是微软的首席安全工程师,保护微软365产品和产品的安全运行。他有着密码学、iOS取证、移动应用程序安全,以及高性能密码找回的专业背景。Andrey曾出席各种业内活动,如Black Hat,,Troopers,XCon,Positive Hack Days,,以及其他许多规模相对小一些的本地会议。

XCon 2019

XCon是业内著名的安全技术交流盛宴。在XCon 2019上,XCon组委会邀请到国内外众多知名技术专家,他们将会带来高质量的安全技术分享。这里拥有最前沿的技术分享、最具情怀行业交流、和最好的你。

时间:2019年8月19日-20日

地点:北京望京凯悦酒店

XCon 2019购票通道:

https://ticket.4hou.com/pc/web/index.php?r=api%2Findex&activity_id=90

可微信扫码购票

XCon安全焦点信息安全技术峰会,始终致力于信息安全领域生态圈的建设,会议以前瞻性的知识与技术促进国内安全技术的发展。大批行业人才在此平台上涌现,XCon安全焦点信息安全技术峰会对全球信息安全技术探索、学术探索、人才挖掘、行业交流和国际交流起到重要推动作用。

发表评论

提供云计算服务

提供云计算服务