没事摇一摇!小心约炮软件暴露你的工作信息

导语:在社交软件兴盛的今天,人们越来越多地采用在线联系的方式来快速寻找“另一半”,但是在满足个人欲望的同时,这些约炮软件还能暴露你工作和公司的相关信息。

在社交软件兴盛的今天,人们越来越多地采用在线联系的方式来快速寻找“另一半”,但是在满足个人欲望的同时,这些约炮软件还能暴露你工作和公司的相关信息。

目前趋势科技在跟踪这些应用时,发现它们不仅能暴露你个人的隐私信息还能对你工作和公司的相关信息进行挖掘和跟踪。想想都细思极恐,万一哪天有不怀好意的黑客,在掌握了你的工作信息以及你在公司中的具体职位,那大可以以此为证据来要挟你,如果不满足对方的要求,那你在公司中的名誉可就扑街了。

本文中,趋势科技对以下约炮软件进行了跟踪:

Tinder,Plenty of Fish,Jdate,OKCupid,Grindr,Coffee meet Bagel和LoveStruck。研究人员研究的第一阶段就是要回答以下这2个主要问题:

1.攻击者是否对一个已知的攻击目标(例如,公司执行官,IT部门主管,政府官员)的约炮帐户进行过有针对性的跟踪呢?(假如目标有约炮账户)

2.攻击者是否根据约炮账户的信息,跟踪他们到其他社交资料,例如 Facebook,LinkedIn或公司网页?

根据趋势科技做的统计调查,这两个问题的答案都是肯定的。

上图是黑客跟踪潜在目标的约炮账户与现实世界及社交媒体之间关系的方法

通过位置的筛选定位用户

我们都知道,在几乎所有的约炮应用中,都会对寻找对象进行设置,以方便用户进行准确寻找目标,比如对对方的年龄、位置、教育背景、职业、工资,甚至是身高和头发的颜色进行筛选。 但Grindr是一个例外,因为它需要很少的个人信息。

而在筛选项中,一般人都会倾向于先选择离自己近一点的,因为方便见面才是炮友的最终目的。所以,攻击者就会根据你的筛选位置,判断出你自己所处的大概位置,而通常来说,这个位置很可能就是你公司或常住的地址。

在对你的位置进行定位后,攻击者就可能通过公开资源情报计划(OSINT),分析出潜在目标的相应身份和对应的个人信息。你可能会奇怪,仅仅通过位置信息就能搜索出一个人的具体情况来吗?答案很简单,因为许多人都喜欢在网上或社交账号里分享比较敏感的信息(攻击者的金矿)。事实上,以前就有一份研究,发现攻击者可以根据手机的约会应用程序实时监测出人们的确切位置。

攻击者有能力定位目标并将其链接回真实身份,所有攻击者需要做的是利用这些链接。趋势科技的研究人员通过在测试帐户之间发送消息并链接到已知的不良站点进行测试,发现这些消息可以很好地被传送,且没有被标记为恶意。

研究人员发现,攻击者用了一点社会工程的方法,很容易欺骗用户点击链接。该链接会伪装成程序本身或攻击者发送给用户的网络钓鱼页面,当用户在钓鱼页面登录后,就可以趁机发起攻击,感染设备上的其它应用以获得受害者的更多隐私及其工作信息。另外,攻击者也可以使用漏洞套件,但是由于大多数用户是在移动设备上使用约炮应用程序,所以这个攻击办法不怎么被利用。

进行有针对性的攻击

你可能会有疑问,这种理论层面上的威胁会在实践中出现吗?,还记得今年初对以色列军队的攻击是怎样发生的吗?攻击者利用以色列军人所玩的约炮应用,进而得到他们的的社交网络账号,然后通过分享的信息,了解军队的情况。

为了进一步获取攻击案例,趋势科技的研究人员通过设置蜜罐或以申请假帐户的形式进行捕获。为此,专门在Tinder,Plenty of Fish,Jdate,OKCupid这四款应用上做了监测。

为了捕获到准确的攻击案例,研究人员制定了3个判断是否是恶意攻击的标准:

1.不要先联系对方;

2.仅响应特定消息,比如该消息是真实的用户发送的打招呼信息还是一个具有恶意链接的消息;

3.尝试让攻击者对自己感兴趣,并用恶意链接进行回应;

以下是研究人员收到的消息类型的示例:

以下是研究人员对通过蜜罐捕获的案例进行的样本分析:

1.男性约炮的数量和女性的数量各占一半,而在个人信息的分析中,研究人员发现了一个有趣的现象,职位列表都显示的是“无”,而在对自己的外貌评价中都选择的是“普通”;

2.所从事的职业选择最多的是IT管理员或医院工作人员。

为了对每个约炮用户的怪癖有细致的了解,研究人员还设置了一个具有诱惑性的选项,就是要求用户填写自己的专业背景,以方便在就近地区为用户匹配一些和他们有一样专业背景的炮友,比如这附近是否有和我一样的医疗人员。

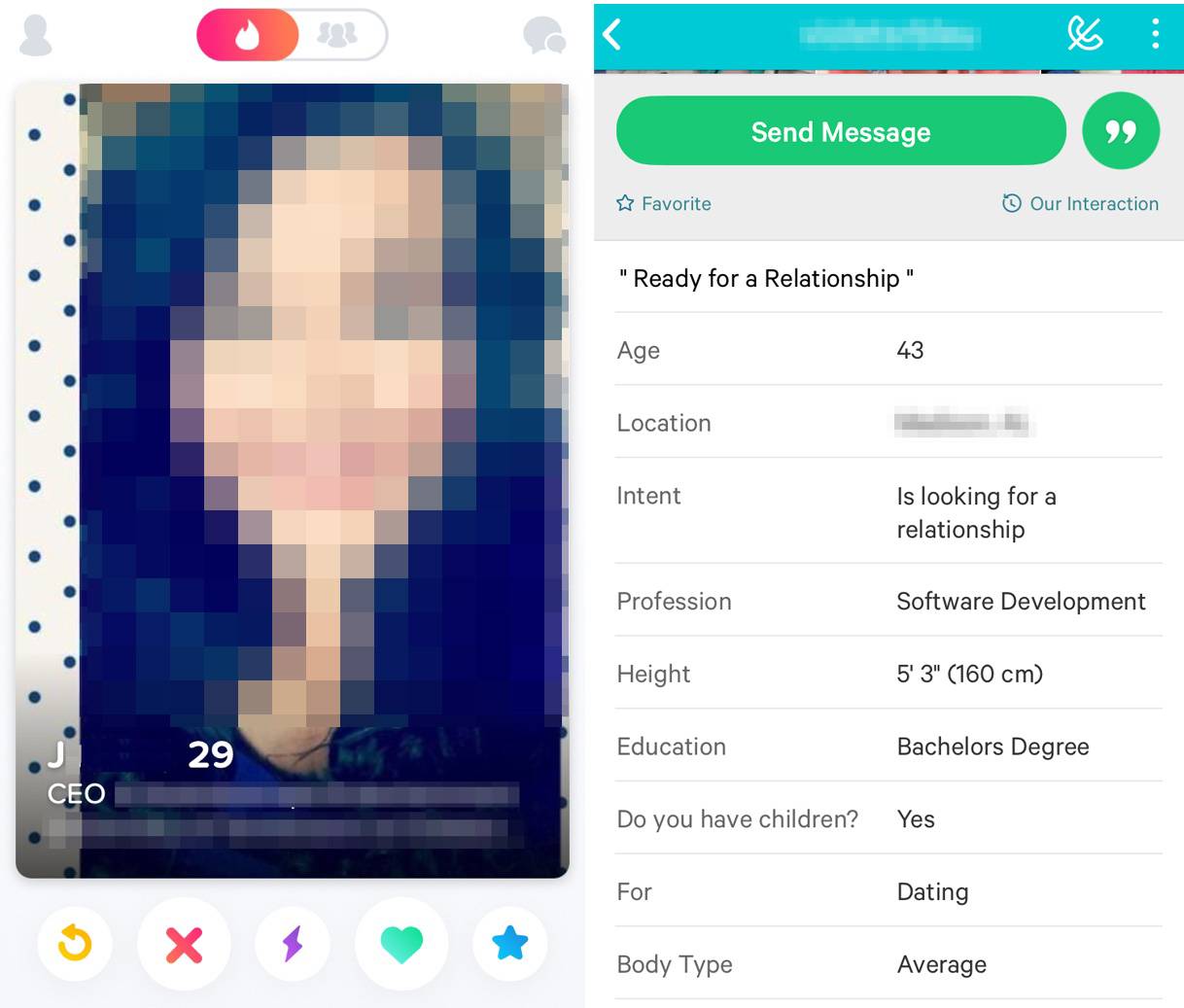

上图列出了具有相似工作或职业背景的配置文件

填写了特定工作岗位的用户自然比其他人能得到更多地匹配机会,引起了更多的关注。

根据捕获的案例,研究人员发现可以从约炮网络配置文件中收集到用户的许多公司信息。而根据这些信息,研究人员可以进入到用户相关的Facebook账户,而更有甚者,许多用户的很多其它账户都是用同一个电子邮件地址来设置的。例如,Tinder可以悄悄检索其用户的的Facebook信息,并在用户不知情的情况下将其显示在Tinder配置文件中。

总结

所以,对于具有保密行业的企业来说,公司是禁止员工使用各种社交软件的,除了工作分析外,更重要好的是出于安全考虑。而作为喜欢约炮的用户来说,如果你想要不被攻击者攻击,建议你取消匹配配置文件,这在大多数的约炮网络上都很容易做到。

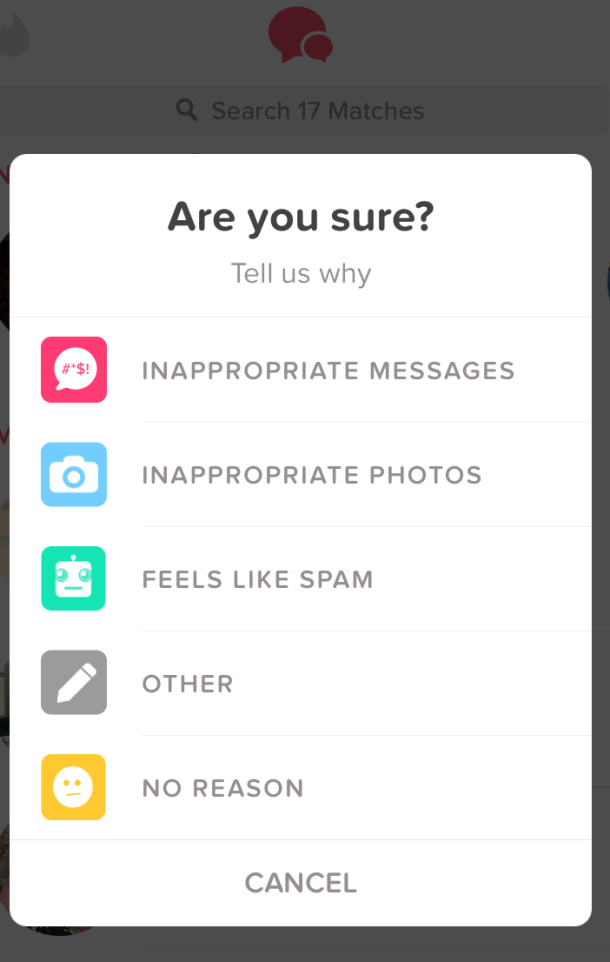

上图为Tinder上的Un-match功能

发表评论

提供云计算服务

提供云计算服务