Phobos勒索软件分析

导语:近些年来,勒索软件已经成为网络犯罪分子的主流工具,对社会造成的危害正在逐渐加大。从2017年的大规模WannaCry爆发到2019年Ryuk造成的巨大攻击,勒索软件已经在全球黑客攻击的工具中脱颖而出。

近些年来,勒索软件已经成为网络犯罪分子的主流工具,对社会造成的危害正在逐渐加大。从2017年的大规模WannaCry爆发到2019年Ryuk造成的巨大攻击,勒索软件已经在全球黑客攻击的工具中脱颖而出。根据目前的趋势,勒索软件的攻击和工具迭代并没有停止的迹象。比如Phobos勒索软件家族,该家族以希腊恐惧之神的名字命名,“phobos”在希腊语中意味着“恐惧”。目前,Phobos勒索软件家族在全球多个行业扩散,感染面积大,变种更新频繁。

Phobos勒索软件家族从2019年初期开始在全球流行,并持续更新以致出现了大量变种。通过RDP暴力破解和钓鱼邮件等方式扩散到企业与个人用户中,感染数量持续增长。Phobos是勒索软件家族中新兴的一个大家族,有时被也称为Phobos NextGen和Phobos NotDharma,许多人认为此勒索软件是Dharma勒索软件家族(也称为CrySis)的迭代产品或变种。Phobos勒索软件家族与2016年出现的CrySIS/Dharma勒索软件家族所使用的加密方式、部分代码段、勒索信外观与内容,以及用于加密文件的命名方式都较为相似。不排除为同一作者或Phobos勒索软件攻击者购买、利用CrySIS/Dharma勒索软件相关代码。

与Sodinokibi(odinokibi从2019年4月26日开始出现,其传播方式主要为钓鱼邮件、RDP暴力破解和漏洞利用)一样,Phobos勒索软件也以勒索软件即服务(RaaS)软件包在地下黑市被出售。这意味着,几乎没有专业技术知识的犯罪分子可以在工具包的帮助下创建他们自己的勒索软件,并组织针对他们想要的目标的活动。Sodinokibi从2019年4月26日开始出现,其传播方式主要为钓鱼邮件、RDP暴力破解和漏洞利用。研究人员猜测Sodinokibi的幕后开发团队和GandCrab的开发团队有重合部分,在GandCrab组织宣布停止运营之后,部分GandCrab成员不愿收手,继续运营新修改的勒索软件Sodinokibi。

但是,专门从事勒索软件响应服务的Coveware的研究人员指出,与同行相比,Phobos运营商的“组织性和专业性较差”,因为Coveware公司使用解密工具破解Phobos后,发现Phobos的设计很不专业。

Phobos勒索软件的感染媒介

Phobos可以通过几种方式进入攻击目标,比如通过端口3389上的开放或不安全的远程桌面协议(RDP)连接或强制使用的RDP凭证或使用被盗和购买的RDP凭证以,及老式的网络钓鱼。 Phobos操作人员还可以利用恶意附件、下载、补丁漏洞和软件漏洞访问组织的端点和网络。

Phobos勒索软件主要针对企业,然而,也有几份报告显示,Phobos也开始对普通用户下手了。

被Phobos勒索软件攻击之后的反应

受Phobos勒索软件变体影响的系统会出现以下反应:

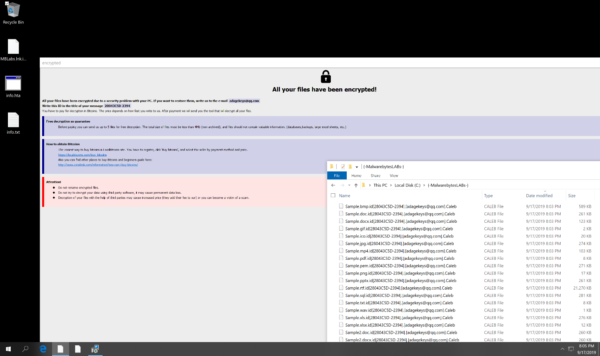

1. 显示赎金票据,受感染后,Phobos会以文本(.TXT)和可执行Web文件(.HTA)格式其受害者的目标设备上两个勒索票据。在Phobos完成文件加密后,赎金票据会自动打开。

HTA赎金记录,据悉是Dharma赎金记录的重新命名版本

摘录如下:

“由于电脑的安全问题,你所有的文件都被加密了。如果你想恢复他们,请用电子邮件与我们联系。注意,将此ID写入你的消息标题。如果我们的邮件没有回应,你可以安装Jabber客户端并写信给我们支持。你必须支付比特币,价格取决于你给我们的回信速度。付款后,我们将发送解密工具,解密你的所有文件。”

如你所见,Phobos运营商要求受害者在勒索软件感染的情况下与他们联系。在其他变体的一些摘录中,不包括通过Jabber联系攻击者的说明。Jabber 是著名的Linux即时通讯服务服务器,它是一个自由开源软件,能让用户自己架即时通讯服务器,可以在Internet上应用,也可以在局域网中应用。

除了受害者可以通过相关渠道联系到攻击者外,这封勒索信还包含了他们如何获取比特币以及如何安装messenger客户端的信息。

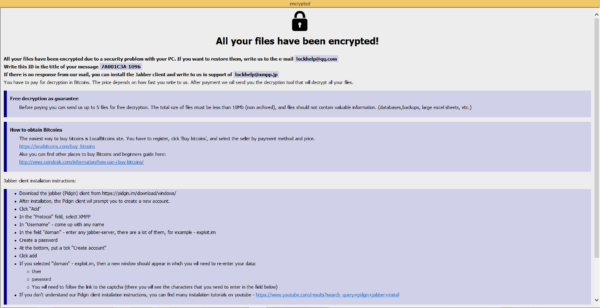

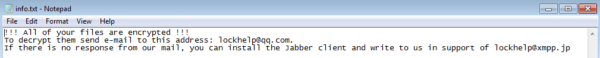

这封短信的长度明显短于它的HTA版本,这意味着,非技术领域的受害者将不得不依靠自己的研究来理解不熟悉的术语。注意,虽然它包含了在HTA文件中找到的电子邮件地址,但是它不包含生成的ID。

摘要如下:

“你所有的文件都是加密的!要解密它们,请向该地址发送电子邮件,如果我们的邮件没有回复,你可以安装Jabber客户端并写信给我们。”

在触发了HTA赎金通知的开启之后(这意味着Phobos加密已结束),我们注意到,这是一个攻击力很大的勒索软件,它继续在后台运行,并对其编程加密的新文件进行编码,并且它可以在没有互联网连接的情况下做到这一点。

2. 在扩展名后附加长字符串的加密文件,Phobos使用AES-256和RSA-1024非对称加密对目标文件进行加密。Phobos和Dharma实现了相同的RSA算法,然而,Phobos使用的是Windows Crypto API,而Dharma使用的是第三方静态库。在加密时,它在加密文件的末尾附加一个复合扩展名。

.ID[ID][email address 1].[added extension]

在以上公式中,[ID]是在赎金票据中指定的生成的ID号。它是由两部分组成的字母数字字符串:受害人ID和版本ID,以短划线分隔。 [email address 1]是受害者被指定用于与攻击者联系的电子邮件地址,这也在赎金说明中指定。最后,[added extension]是Phobos攻击者决定将其勒索软件与之关联的扩展名。以下是Phobos使用的已知扩展的示例:

1500dollars actin Acton actor Acuff Acuna acute adage Adair Adame banhu banjo Banks Banta Barak bbc blend BORISHORSE bqux Caleb Cales Caley calix Calle Calum Calvo CAPITAL com DDoS deal deuce Dever devil Devoe Devon Devos dewar eight eject eking Elbie elbow elder Frendi help KARLOS karma mamba phobos phoenix PLUT WALLET zax

例如,加密后的sample.bmp的新文件名是sample.bmp.id[23043C5D-2394].[agagekeys@qq.com].Caleb。

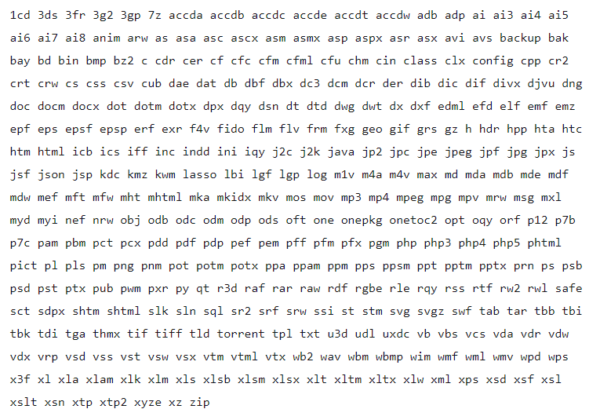

Phobos使用以下扩展名加密文件:

然而,它跳过以下操作系统文件编码C:\Windows文件夹和文件:

boot.ini bootfont.bin ntldr ntdetect.com io.sys

Phobos完全可以对文件进行编码,其大小可以归为典型类型。然而,对于大文件,它执行一种不同的算法,其中它部分加密了这些文件的选定部分。这是一种有效的方法,可以大大缩短加密大型文件所需的时间,同时,如果解密出现问题,还可以最大限度地减少对此类文件的破坏。

另外,该勒索软件攻击所有本地驱动器以及网络共享中的文件。

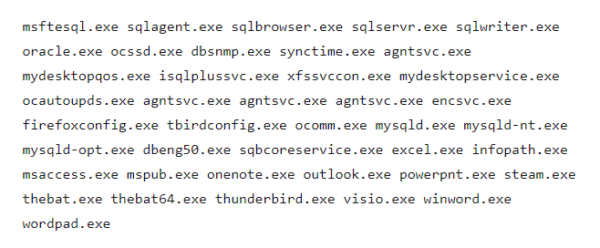

3.终止进程,众所周知,Phobos勒索软件可以终止受影响系统上的以下活动进程,这意味着任何程序都无法阻止它访问文件并最终加密:

4. 已删除的影子副本和本地备份,与Sodinokibi和其他勒索软件家族一样,Phobos删除了文件的影子副本和备份副本,以防止用户恢复加密文件,从而迫使他们执行威胁者的命令。

5. 系统没有在恢复模式下启动,恢复模式是Windows系统固有的。如果用户遇到导致系统崩溃或损坏的技术缺陷,他们可以选择通过重新加载漏洞之前的最后一个已知状态来恢复操作系统的正常状态,Phobos通过阻止用户进入这个模式来删除这个选项。

6. 禁用防火墙,众所周知,可以阻止防火墙,让恶意软件进入受影响的系统。

缓解措施

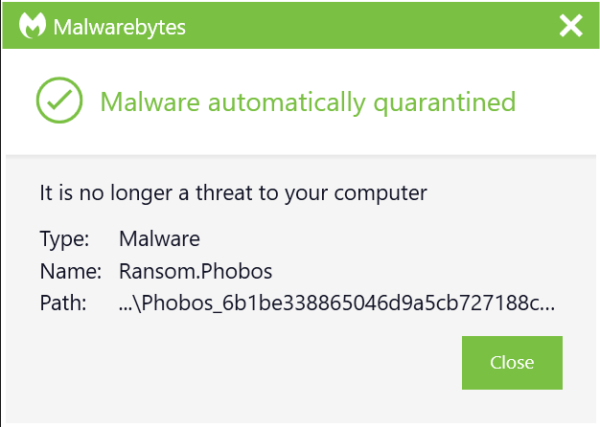

利用杀毒软件中的无签名检测功能,就可以识别和保护用户和企业用户在攻击的各个阶段免受Phobos勒索软件的侵害。

我们建议用户和企业的IT管理员都采取以下措施来保护和缓解Phobos勒索软件攻击:

1. 设置Windows操作系统中内置的RDP服务器,以拒绝公用IP访问TCP端口3389(Windows远程桌面侦听的默认端口)。如果你或你的组织不需要RDP,则最好完全禁用该服务,关键系统或具有敏感信息的系统不应启用RDP。

2. 除了阻止RDP端口,我们还建议阻止TCP端口445,这是服务器消息块(SMB)在网络范围内基于Windows的LAN中进行通信的默认端口。请注意,你或你的组织可能必须进行深入测试,才能了解此模块如何影响你的系统或程序。根据经验,关闭所有未使用的端口就可以了。

3. 允许RDP访问你或你组织所控制的IP;

4. 启用RDP访问尝试的日志记录并定期检查它们,以检测潜在入侵的实例。

5. 对Active Directory域和本地Windows帐户强制使用强密码和帐户锁定策略;

6. 尽可能对RDP和本地帐户登录执行多因素身份验证(MFA);

7. 如果你的组织允许员工进行远程工作,则强制使用虚拟专用网络(VPN)。

8. 制定并实施一个合理的备份策略;

9. 维护系统上运行的服务和应用程序的清单,并定期检查。对于关键系统,最好有一个积极的监控和警报计划。

10. 准备一个灾难恢复方案,以防通过RDP成功入侵。

11. 将你的所有软件(包括操作系统和反恶意软件)进行更新;

12. 最后,如果你的所有个人或组织资源都被适当地锁定和保护,并且你或你的组织遵守良好的网络安全规范,那么一般而言,那么对于Phobos或任何勒索软件来说,就没有什么好担心的。

IOCs

e59ffeaf7acb0c326e452fa30bb71a36

eb5d46bf72a013bfc7c018169eb1739b

fa4c9359487bbda57e0df32a40f14bcd

发表评论

提供云计算服务

提供云计算服务