勒索软件团伙滥用 Microsoft Azure 工具窃取数据

导语:研究人员发现,威胁分子在使用存储资源管理器和 AzCopy 时启用了默认的“信息”级别日志记录。

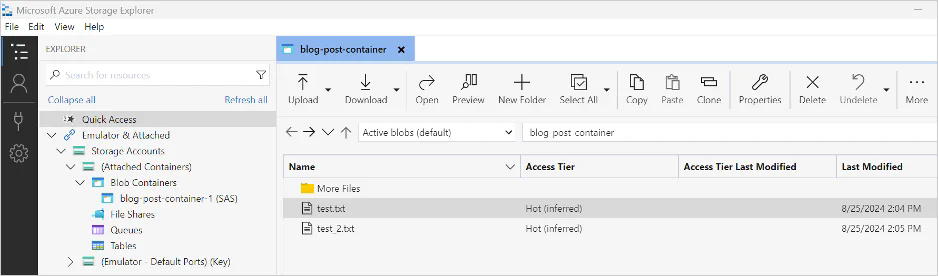

BianLian 和 Rhysida 等勒索软件团伙越来越多地使用 Microsoft 的 Azure 存储资源管理器和 AzCopy 从受感染的网络窃取数据并将其存储在 Azure Blob 存储中。

Storage Explorer 是 Microsoft Azure 的 GUI 管理工具,而 AzCopy 是一个命令行工具,可以促进与 Azure 存储之间的大规模数据传输。在网络安全公司 modePUSH 观察到的攻击中,被盗数据随后被存储在云中的 Azure Blob 容器中,威胁分子随后可以将其传输到他们自己的存储中。

Azure 存储资源管理器界面

然而,研究人员指出,攻击者必须进行额外操作才能使 Azure 存储资源管理器正常工作,包括安装依赖项和将 .NET 升级到版本 8。此举也表明勒索软件操作越来越关注数据盗窃,这是威胁分子在随后的勒索阶段的主要手段。

为什么选择 Azure

虽然每个勒索软件团伙都有自己的一套泄露工具,但勒索软件团伙通常使用 Rclone 与各种云提供商同步文件,并使用 MEGAsync 与 MEGA 云同步。

Azure 是企业经常使用的受信任的企业级服务,不太可能被企业防火墙和安全工具阻止。因此,通过它进行的数据传输尝试更有可能顺利通过且不被发现。

此外,Azure 的可扩展性和性能使其能够处理大量非结构化数据,当攻击者试图在最短的时间内窃取大量文件时,这一点非常有益。

modePUSH 表示,它观察到勒索软件参与者使用多个 Azure 存储资源管理器实例将文件上传到 blob 容器,从而尽可能加快这一过程。

检测勒索软件泄露

研究人员发现,威胁分子在使用存储资源管理器和 AzCopy 时启用了默认的“信息”级别日志记录,这会在 %USERPROFILE%\.azcopy 处创建一个日志文件。

该日志文件对于事件响应人员特别有价值,因为它包含有关文件操作的信息,使调查人员能够快速确定哪些数据被盗(UPLOADSUCCESSFUL)以及可能引入了哪些其他有效载荷(DOWNLOADSUCCESSFUL)。

数据传输成功日志

防御措施包括监控 AzCopy 执行情况、到“.blob.core.windows.net”或 Azure IP 范围的 Azure Blob 存储端点的出站网络流量,以及对关键服务器上的文件复制或访问中的异常模式设置警报。

如果企业已经使用 Azure,建议选中“退出时注销”选项以在退出应用程序时自动注销,防止攻击者使用活动会话进行文件窃取。

发表评论

提供云计算服务

提供云计算服务