同形0 day漏洞被用于注册恶意域名

导语:研究人员发现一个存在超过2年的同形0 day漏洞,影响谷歌、亚马逊等云服务提供商。

Soluble研究人员发现一个影响Verisign和谷歌、亚马逊等SaaS服务的0day漏洞,攻击者利用该漏洞可以注册.com和.net的同形域名(就是用长得很像的字母),用于钓鱼、社会工程攻击等。

.jpg)

研究人员测试发现任何人都可以在gTLDs (.com, .net)上使用同形字符在SaaS服务上注册同形域名和子域名。截至目前,有些厂商还没有响应该漏洞。只有Verisign和Amazon (S3)修复了该问题,其中Verisign修改了gTLD注册规则来拦截用同形字符注册域名。

漏洞发现

研究人员在尝试用拉丁同形字符注册域名时发现了该漏洞。同形域名常被用于恶意目的,滥用同形域名注册可以引发与IDN同形攻击类似的攻击活动,引发一系列风险。

同形攻击是指攻击者注册了与现有知名企业的域名非常相似的新域名,而且会分配有效的证书。主要用于垃圾邮件攻击活动,攻击者依赖同形域名重定向受害者到传播恶意软件或窃取用户凭证的站点上。

同形攻击并不少见,web浏览器会在地址栏中用Punycode替换Unicode字符。Punycode是一个根据RFC 3492标准而制定的编码系统,主要用於把域名从地方语言所采用的Unicode编码转换成为可用於DNS系统的编码。Punycode可以防止IDN欺骗。Verisign和相关的服务提供商已经建立了规则来拦截同形域名的注册,但是Unicode Latin IPA Extension字符没有加入到拦截的范围内。

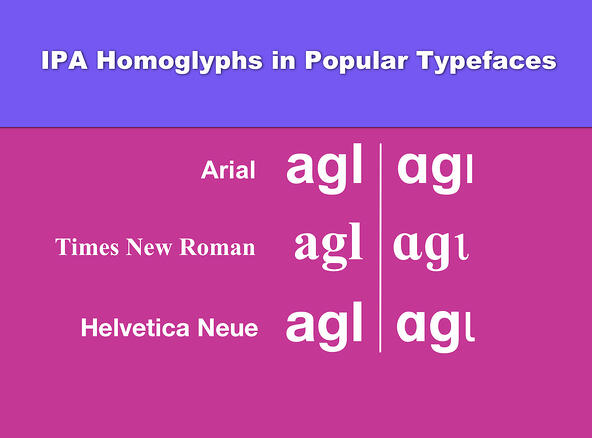

下面是一些攻击者可以用来注册同形域名的拉丁字符和Unicode Latin IPA Extension字符:

• “ɡ” (Voiced Velar Stop) 是最让人迷惑的,几乎分辨不出来。

• “ɑ” (Latin Alpha)如果不和“a”同时出现的话,也看起来非常逼真。

• “ɩ” (Latin Iota)。在一些系统和字体中,该字母看起来和小写L非常相似。

从2017年开始被利用

在注册了与真实域名无法区分的同形域名和子域名吼,攻击者可以发起一系列的攻击活动,包括但不限于针对性钓鱼、社会工程攻击等。

研究人员称从2017年开始,有超过12个同形域名有活动的HTTPS证书,其中包括一些著名的金融、互联网商店、科技和财富100网站。而且有第三方机构使用同形技术为300个测试域名中的15个注册和生成了HTTPS证书。还有一个同形域名提供非官方的、恶意的jQuery库。

滥用该漏洞注册的同形域名主要用于针对政府、企业的社会工程攻击,而非常见的钓鱼攻击。在研究过程中研究人员用Unicode Latin IPA Extension同形字符注册了以下同形域名来证明攻击的潜在危险性:

amɑzon.com Chɑse.com Sɑlesforce.com ɡmɑil.com ɑppɩe.com ebɑy.com ɡstatic.com steɑmpowered.com theɡuardian.com theverɡe.com Washinɡtonpost.com pɑypɑɩ.com wɑlmɑrt.com wɑsɑbisys.com yɑhoo.com cɩoudfɩare.com deɩɩ.com gmɑiɩ.com gooɡleapis.com huffinɡtonpost.com instaɡram.com microsoftonɩine.com ɑmɑzonɑws.com ɑndroid.com netfɩix.com

漏洞修复

Verisign是.com, .net, .edu和其他顶级域名的授权注册机构,已经修复了该漏洞,对使用同形字符来注册域名做出了一些限制,更新了新注册域名中允许使用的字符库以更改域名注册规则。ICANN也计划就该问题进行分析和提出解决方案。

注:ICANN(The Internet Corporation for Assigned Names and Numbers)互联网名称与数字地址分配机构是一个非营利性的国际组织。

此外,研究人员还发布了一个检测工具,参见:http://homoglyphs.storage.googleapis.com/index.html

更多技术细节参见完整报告:https://www.soluble.ai/blog/public-disclosure-emoji-to-zero-day

发表评论

提供云计算服务

提供云计算服务