俄罗斯Sandworm黑客冒充乌克兰电信公司投放恶意软件

导语:俄罗斯国家政府撑腰的黑客组织Sandworm(“沙虫”)冒充电信提供商,利用恶意软件攻击乌克兰实体。

近日安全研究人员发现,俄罗斯国家政府撑腰的黑客组织Sandworm(“沙虫”)冒充电信提供商,利用恶意软件攻击乌克兰实体。

Sandworm是国家政府撑腰的一伙威胁分子,美国政府将其归入为俄罗斯GRU外国军事情报部门的一部分。

据信这个高级持续性威胁(APT)黑客组织在今年已发动了多起攻击,包括攻击乌克兰能源基础设施以及部署一个名为“Cyclops Blink”的持续性僵尸网络。

从2022年8月开始,私有网络安全公司Recorded Future的研究人员观察到Sandworm指挥和控制(C2)基础设施有所增加,这种基础设施使用伪装成乌克兰电信服务提供商的动态DNS域。

最近的多起活动旨在将Colibri Loader和Warzone RAT(远程访问木马)等大众化恶意软件部署到乌克兰的关键系统上。

Colibri Loader由Insikt Group于2021年8月首次报告,它是由用户“c0d3r_0f_shr0d13ng3r”在XSS论坛上租用的大众化恶意软件。它是用汇编语言和C语言编写的,旨在攻击没有任何依赖关系的Windows操作系统。2022年3月11日,Cloudsek的研究人员称Colibri Loader是“一种用于将更多类型的恶意软件加载到受感染系统上的恶意软件”,它采用“多种有助于避免检测的技术”。 2022年4月5日,Malwarebytes的研究人员也报告了Colibri Loader的活动,进一步详细说明了它的功能,包括“将恶意载荷投放到受感染计算机上并管理恶意载荷”的能力。

Warzone RAT(也称为Ave Maria Stealer)是一种流行的大众化远程访问工具(RAT),自2018年以来一直在积极开发中。它在地下论坛和其开发者的网站warzone[.]ws上均有售。该恶意软件号称是使用C/C++开发的功能齐全的RAT,声称“易于使用,且高度可靠”。

新的Sandworm基础设施

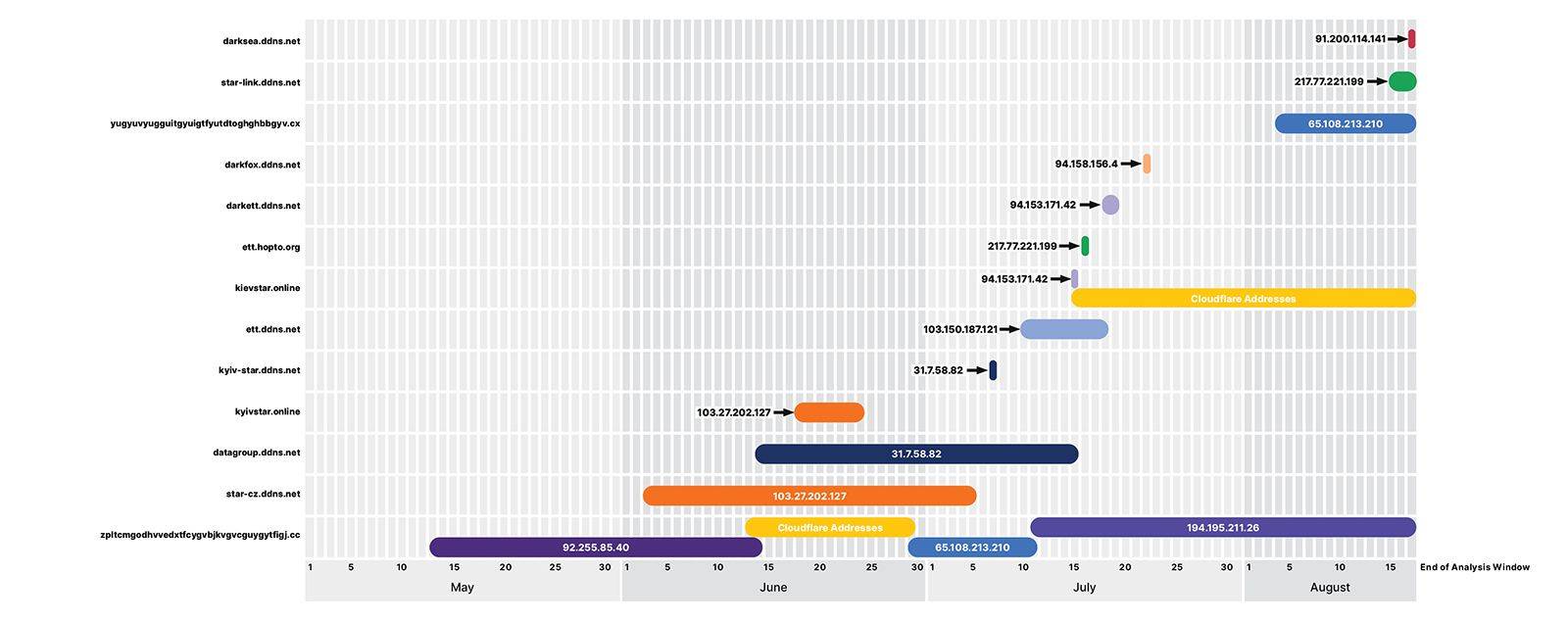

虽然Sandworm已大幅更新了其C2基础设施,但这种更新是逐步进行的,因此乌克兰计算机应急响应小组(CERT-UA)报告中的历史数据使Recorded Future得以将当前的恶意活动与这伙威胁分子联系起来,并且有很大的把握。

一个例子是CERT-UA在2022年6月发现的域“datagroup[.]ddns[.]net”,该域伪装成乌克兰电信运营商Datagroup的在线门户。

另一家被欺骗的乌克兰电信服务提供商是Kyivstar,Sandworm使用“kyiv-star[.]ddns[.]net”和“kievstar[.]online”这两个域来冒充Kyivstar。

最近的一个案例是“ett[.]ddns[.]net”和“ett[.]hopto[.]org”,很可能是企图冒充另一家乌克兰电信运营商EuroTransTelecom LLC的在线平台。

其中许多域解析为新的IP地址,但在一些情况下,与Sandworm可追溯到2022年5月的之前活动有重叠。

图1. 自2022年5月以来Sandworm使用的基础设施的IP地址(来源:Recorded Future)

感染链

攻击一开始,威胁分子引诱受害者访问这些域,通常是通过从这些域发送的电子邮件来引诱,发件人看起来像是乌克兰的某家电信提供商。

这些网站使用的语言是乌克兰语,呈现的主题涉及军事行动、行政通知和报告等。

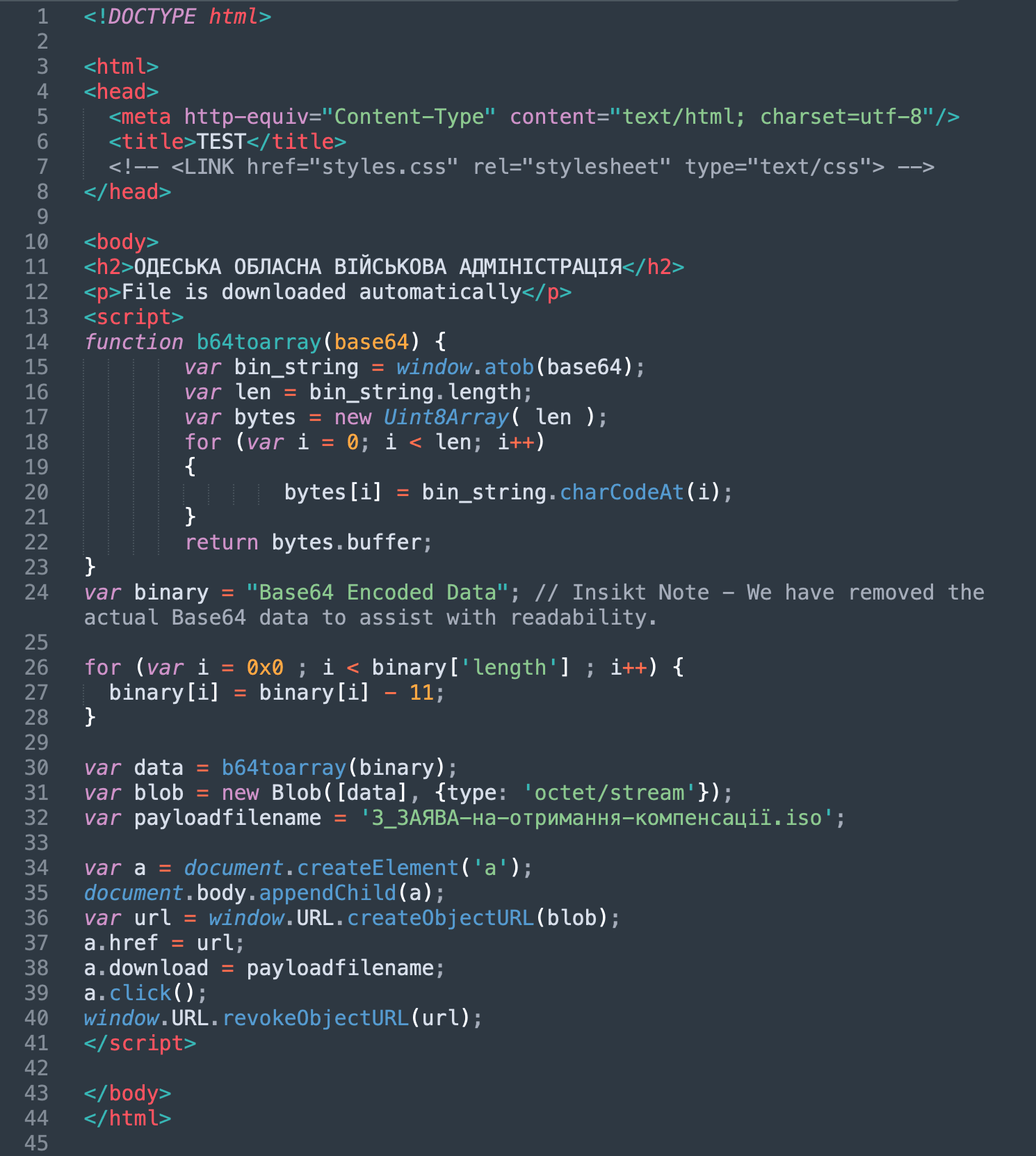

Recorded Future看到的最常见的网页是含有文本“ОДЕСЬКА ОБЛАСНА ВІЙСЬКОВА АДМІНІСТРАЦІЯ”的网页,翻译过来就是“敖德萨地区军事管理局”。

该网页的HTML包含一个base64编码的ISO映像文件,使用HTML挟带(HTML smuggling)技术访问该网站时,这个文件就会自动下载。

图2. 含有经过混淆处理的ISO文件的恶意HTML(来源:Recorded Future)

值得注意的是,几个俄罗斯国家政府撑腰的黑客组织采用了HTML挟带技术,最近的一个例子是APT29。

该映像文件中包含的恶意载荷是Warzone RAT,这是创建于2018年的恶意软件,在2019年达到了顶峰期。Sandworm使用Warzone RAT替换了在前几个月部署的DarkCrystal RAT。

俄罗斯黑客可能希望通过使用广泛可用的恶意软件,并希望自己的踪迹“消失得无影无踪”,从而使安全分析师跟踪分析起来更困难。

WarZone RAT恶意软件可能已经过时,但它依然提供诸多强大的功能,比如UAC绕过、隐藏的远程桌面、cookie及密码窃取、实时键盘记录程序、文件操作、反向代理、远程外壳(CMD) 和进程管理。

发表评论

提供云计算服务

提供云计算服务