关于针对乌克兰的网络攻击,你知道多少?

导语:上周四上午,俄罗斯开始入侵乌克兰……

上周四上午,俄罗斯开始入侵乌克兰,正如预测的那样,在实体攻击前早已经开始了网络攻击:

对乌克兰政府机构和银行的网站发起了新的 DDoS 攻击

在乌克兰计算机以及拉脱维亚和立陶宛的计算机上发现了新的数据擦除恶意软件

研究人员发现,一个 Web 服务托管了许多乌克兰政府网站和总统办公室主网页的克隆副本,其中包含恶意软件

此外,英国国家网络安全中心 (NCSC) 和美国网络安全和基础设施安全局 (CISA) 发布了有关针对网络设备的新恶意软件的详细信息,他们将其归咎于 Sandworm(又名 BlackEnergy),之前曾将其归因于俄罗斯 GRU 的特殊技术主要中心 GTsST。

01 DDoS 攻击

最新一轮 DDoS 攻击于周三下午开始,和以前一样,目标是几家乌克兰银行和政府机构的网站,包括乌克兰国防部、外交部、乌克兰议会和乌克兰安全局的网站。

除了最后一个之外,其他所有网站当前都可以访问。指向乌克兰国防部网站的流量首先通过 Cloudflare 的过滤器,对 Privatbank 网站的访问也受到旨在阻止机器人程序的设置的控制。

Privatbank 现在正在为我工作,然而在我刷新时“人工验证”页面不记得我,正表明这个用来攻击的机器人检查功能可能很聪明。

但是现在乌克兰SBU(他们的FBI)的网站也关闭了。

——埃里克盖勒 (@ericgeller)

2022 年 2 月 23 日

02 数据擦除器:HermeticWiper

ESET 研究人员周三发现了一种在乌克兰使用的新数据擦除恶意软件。

“ESET 遥测显示,它已被安装在乌克兰的数百台机器上。这是继今天早些时候针对乌克兰几个网站的 DDoS 攻击之后发生的。”该公司分享道。

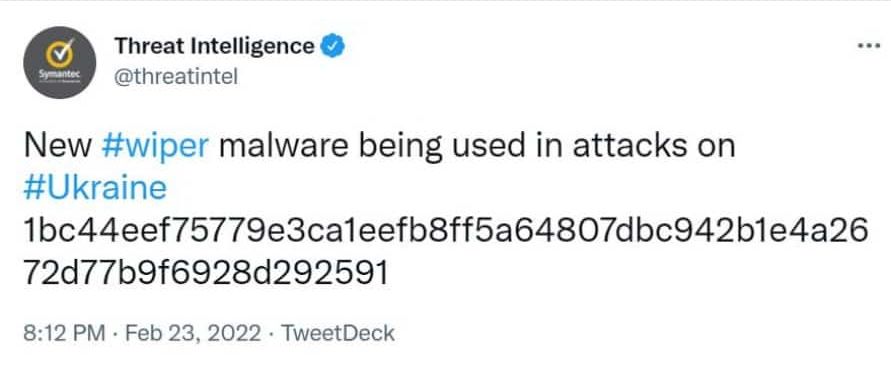

赛门铁克(Symantec)的研究人员也发现了这种被称为“HermeticWiper ”的恶意软件。

新的#wiper恶意软件被用于攻击

#Ukraine1bc44eef75779e3ca1eefb8ff5a64807dbc942b1e4a2672d77b9f6928d292591

—威胁情报 (@threatintel)

2022年2月23日

据赛门铁克的 Vikram Thakur 称,乌克兰以外的受害组织似乎是在这些国家有业务的乌克兰政府承包商。

根据 ESET 的说法,擦除器二进制文件已使用合法的代码签名证书(可能已泄露)进行签名,滥用 EaseUS Partition Master 软件中的合法驱动程序来破坏数据,然后最终重新启动目标计算机。

“在其中一个目标组织中,擦除器是通过默认(域策略)GPO 删除的,这意味着攻击者可能已经控制了 Active Directory 服务器,”该公司还补充道。

03 乌克兰政府网站的克隆副本

独立威胁研究人员 Snorre Fagerland、Bellingcat 和内幕人士找到了一个“在过去与俄罗斯国家利益有关的网络攻击中发挥了作用”的网络服务,并发现该服务的主机上托管了许多乌克兰政府网站的克隆副本。

“这些克隆网站的创建时间不早于 2021 年 11 月,也就是俄罗斯最近对乌克兰针对开始的时候,”Bellingcat 说。

“值得注意的是,乌克兰总统网站的克隆版本被修改为包含一个可点击的‘支持总统’活动,一旦点击,就会将恶意软件包下载到用户的计算机上。”

当然,尽管研究人员发现了指向网络钓鱼的复制登录页面,仍然无法知道这些克隆网站将如何被使用。

他们还推测了恶意软件的最终目标,例如破坏数万或数十万乌克兰人的计算机并将其用于 DDoS 攻击,以及窃取社交媒体帐户的凭据,以供将来用于在线虚假信息活动。

“没有证据表明(此网络服务)背后的基础设施和恶意软件曾被乌克兰政府机构使用或与今天的网络攻击有关,”Bellingcat 研究人员指出。

他们还补充说,在过去两个月中,“同样的威胁参与者通过不和谐的链接向超过 35 个不同的 zip 文件中发送了恶意软件”,目标是乌克兰各部委和核机构这些高价值目标。

04 Cyclops Blink “取代”VPNFilter

NCSC 和 CISA 发布了有关 Cyclops Blink 的详细信息,这是一种针对网络设备的新恶意软件,表面上被Sandworm威胁参与者使用。

NCSC表示:“Cyclops Blink 似乎是 2018 年暴露的VPNFilter恶意软件的替代品,该恶意软件利用了网络设备,主要是小型办公室/家庭办公室 (SOHO) 路由器和网络附加存储 (NAS) 设备。”“到目前为止,攻击者主要将 Cyclops Blink 部署到 WatchGuard(防火墙)设备,但 Sandworm 很可能能够为其他架构和固件编译恶意软件。”

该恶意软件收集设备信息,将其发送到命令和控制服务器,并能够下载和执行文件,以及在以后获取其他模块。

这个恶意软件最有趣的地方在于它的持久性机制和设备的合法设备固件更新过程:

Cyclops Blink 在整个合法更新过程中的持久性

NCSC 指出:“当设备重新启动时将实现持久性,并使修复更加困难。”

“经过彻底调查后,WatchGuard 发现攻击者使用了一个以前被识别和修补过的漏洞,只有在将防火墙设备管理策略配置为允许从 Internet 进行不受限制的管理访问时才能访问该漏洞。2021 年 5 月开始在软件更新中推出的安全修复程序已经完全解决了这个漏洞,”该公司指出。

FBI 在 2021 年 11 月下旬首次向 WatchGuard 通报了针对其设备的攻击,因此似乎与乌克兰目前的局势无关。尽管如此,鉴于其所谓的来源,这可能是为在这场正在展开的军事冲突中可能发生的未来袭击做准备。

内容来源:HelpnetSecurity

作者:Zeljka Zorz

发表评论

提供云计算服务

提供云计算服务