Adrozek:劫持Chrome、Edge和Firefox的恶意软件

导语:12月10日,微软发布了Adrozek 恶意软件的分析报告,该恶意软件可以感染用户设备,然后xiu给浏览器和浏览器设置,以注入广告到搜索结果页面中。

12月10日,微软发布了Adrozek 恶意软件的分析报告,该恶意软件可以感染用户设备,然后xiu给浏览器和浏览器设置,以注入广告到搜索结果页面中。

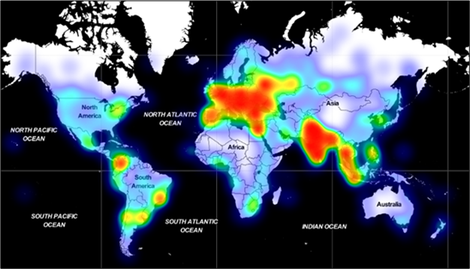

Adrozek 恶意软件自2020年5月开始活跃,在8月达到峰值,每天控制超过3万个浏览器。微软报告显示受感染的用户数更多。微软称,2020年 5月-9月,全球检测到的Adrozek检测量就超过10万。受害者主要位于欧洲、南亚和东南亚。

Adrozek受害者分布

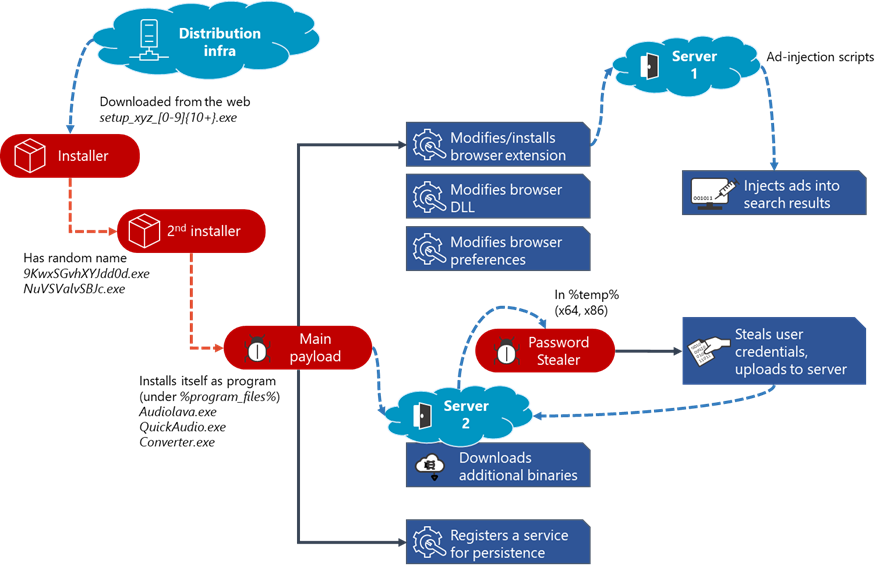

ADROZEK工作原理和分布

当前,恶意软件主要是通过经典的drive-by下载方案。用户会从合法网站重定向到诱使安装恶意软件的域名。陷阱软件会安装Androzek恶意软件,然后在注册表的帮助下实现重启后的驻留。

一旦完成驻留,恶意软件就会寻找本地安装的浏览器,比如微软Edge、谷歌Chrome、Mozilla Firefox或Yandex 浏览器。如果在受感染的机器上发现了以上任意一款浏览器,恶意软件就会通过修改浏览器的AppData 文件夹来强制安装一个扩展。

为了确保浏览器的安全特征不会起作用和检测这些未授权的修改,Adrozek 会修改浏览器的一些DLL文件来修改浏览器的设置和禁用安全特征。

Adrozek做的修改包括:

· 禁用浏览器更新;

· 禁用文件完整性检查;

· 禁用安全浏览特征;

· 注册和激活上一步添加的扩展;

· 允许恶意扩展在隐身模式下运行;

· 允许扩展来没有获得适当权限的情况下运行;

· 从工具栏隐藏扩展;

· 修改浏览器的默认主页;

· 修改浏览器的默认搜索引擎。

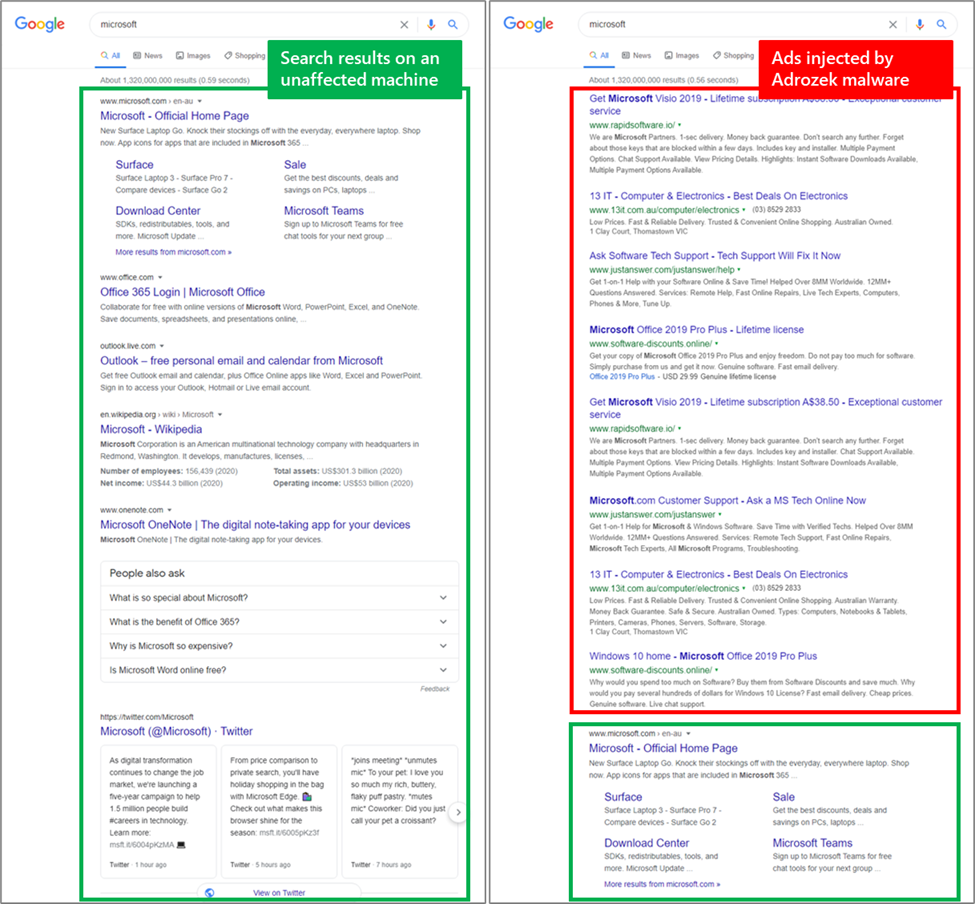

以上操作的目的是允许Adrozek将广告注入到搜索结果页面中,恶意软件可以通过广告的流量来获利。

Adrozek搜索结果比较

微软称在Firefox上,Adrozek还有一个可以从浏览器窃取凭证和上传数据到攻击者服务器的特征。

Adrozek活动预测

Microsoft 称Adrozek攻击活动是非常复杂的,尤其是分发基础设施。研究人员追踪了2020年5月开始Adrozek安装包存放的159个域名发现,每个域名平均保存17300个动态生成的URL,每个URL有超过15300个动态生成的Adrozek 安装器。大规模基础设施也反映了攻击者保持攻击活动运行的决心。分发基础设施也是动态的,其中一些域名活动时间只有1天,其他的一些域名活动时间长达120天。

根据恶意软件payload和分发基础设施,研究人员预测Adrozek攻击活动会在未来几个月继续增长。研究人员建议受感染的用户重新安装其浏览器。

发表评论

提供云计算服务

提供云计算服务