卡巴斯基2018年Q2季度DDoS攻击报告

导语:在2018年第二季度,与DDoS相关的新闻包括:已有漏洞的新型利用方式、新的僵尸网络、加密货币相关攻击、与政治相关联的特定目标DDoS攻击、Slashdot效应、激进主义者的一些“半吊子”攻击以及对一些攻击者的逮捕。我们将按照重要程度,逐一进行盘点。

新闻事件概述

在2018年第二季度,与DDoS相关的新闻包括:已有漏洞的新型利用方式、新的僵尸网络、加密货币相关攻击、与政治相关联的特定目标DDoS攻击、Slashdot效应、激进主义者的一些“半吊子”攻击以及对一些攻击者的逮捕。我们将按照重要程度,逐一进行盘点。

目前,公众已经广泛了解DDoS攻击所造成的影响。实际上,我们并不期待上一季度中的预测能够成为现实,但遗憾的是,事实就是如此:网络犯罪分子继续探索新的漏洞利用方法。最值得注意的是,尽管最近基于Memcached的攻击活动有减少的趋势,但研究人员又发现了另一种借助漏洞放大攻击的方式:借助自2001年以来就一直被广泛使用的通用即插即用协议(UPnP)。通过这种方式,攻击者可以从多个端口发出垃圾流量,并且这些端口可以随机切换,这样的攻击行为无疑使防御过程变得更加困难。同时,研究人员还报告了两种疑似利用这种方式的攻击活动,分别发生在4月11日和26日。在第一次攻击中,攻击者利用UPnP协议将DNS攻击进行了放大,而在第二次攻击中则支持NTP攻击。此外,卡巴斯基DDoS保护团队观察到存在利用CHARGEN协议中漏洞的攻击活动。攻击者使用相同的协议,放大Flood,从而实现对ProtonMail的攻击,这一攻击活动相对较弱,推测攻击原因在于该公司的执行董事公开发表了令人不愉快的言论。

新的僵尸网络不断出现,给网络安全专家们带来了新的挑战。一个值得关注的事件是,攻击者在日本建立了一个由50000个监控摄像头组成的僵尸网络。经过分析,这些僵尸网络中的主机都是首先感染“Hide-n-Seek”恶意软件的新变种,这一变种对网络环境造成了严重的威胁,甚至在某些情况下该恶意软件可以重新启动其控制的设备。但是,目前我们还没有发现这一僵尸网络被用于DDoS攻击,但考虑到摄像头设备挖掘加密货币的效率较低,我们不排除此后会将该网络用于DDoS攻击用途的可能性。

通过DDoS攻击获得收入的最好方式之一仍然是攻击加密货币网站或交易所。更重要的是,目前DDoS不仅可以用来阻止竞争对手的正常业务,还可以用来非法获取大规模的收益。加密货币Verge的事件就是一个佐证,在5月下旬,一名攻击者袭击了Verge矿池,并且成功窃取相当于170万美元的加密货币。在两个月的时间内,我们看到加密货币平台被成功攻破了两次。

不仅如此,在6月5日,网络犯罪分子还攻击了Bitfinex加密货币交易所,成功借助垃圾流量使交易所的系统发生崩溃。在这一事件中我们看到,攻击者往往认为,通过多个阶段对特定网站发动攻击,可能会降低用户对该网站的信任程度。同样,著名在线扑克网站Americas Cardroom此前也遭受到DDoS攻击,该攻击首先导致服务中断,随后造成了锦标赛的取消。有传言说,此次攻击可能是与该平台游戏中使用了特朗普和金正恩的人物形象有关,是一次政治上的抗议。

与往常一样,上一季度中大多数媒体都在重点关注含有政治因素的DDoS攻击。4月中旬,英国和美国的执法机构发表警告称,俄罗斯攻击者在美国、欧盟国家和澳大利亚攻陷了大量设备,并计划用这些设备开展以后的攻击,也有人说这次俄罗斯攻击者的行为背后是克林姆林宫(俄罗斯官方)。4月下旬,俄罗斯的一个重要目标、最大政党“统一俄罗斯”的网站也遭受到攻击,该攻击导致网站整整两天无法正常访问,但关于这一DDoS攻击的幕后策划者公众却少有猜测。

此外,针对丹麦铁路公司DSB的攻击事件据称也是出于政治原因,该公司多年来一直努力为乘客提供服务。有人认为,此次攻击是去年秋季对瑞典基础设施攻击的延续。

在本季度末,大家的注意力都集中在墨西哥选举和针对反对党网站的攻击事件上,在反对党的网站上存在关于竞争对手违法活动的信息。根据被攻击方的描述,这次攻击是在选举前的辩论进行过程中开始的,当时该党的候选人向观众展示了一张带有网站链接的海报。然而,也有人传言说DDoS不是造成网站无法正常访问的罪魁祸首,而应该是Slashdot效应,Reddit用户也将其形象地描述为“拥抱死亡”。自互联网诞生以来,这种现象就一直存在,但互联网诞生的初期带宽不足是一个主要问题。但时至今日,在媒体炒作的背景下,一个小型网站遭受大量合法网络流量的情况仍时有发生。

卡巴斯基DDoS保护团队在今年夏季也观察到了Slashdot效应。在俄罗斯总统召开新闻发布会后,一个全面报道该事件的新闻媒体接收到数万个同时发送的HTTP GET请求。起初,该行为被认定是与物联网设备相关的新一轮攻击,但经过我们的进一步分析后,我们发现所有可疑事件的HTTP头的用户代理(User Agent)中,都包含字符串“XiaoMi MiuiBrowser”。实际上,安装浏览器APP的小米手机用户都收到了新闻发布会结果的新闻推送,似乎有许多人都对这条新闻感兴趣,随后就点击了链接,直接导致了该网站并发访问数量过多。

攻击在持续,执法机构也在尽一切努力来防范有组织的攻击行为。4月下旬,欧洲刑警组织成功关闭了世界上最大的DDoS服务提供商Webstresser.org。在关闭该网站时,该网站已经拥有超过136000个用户,并且是近年来超过400万次DDoS攻击的攻击源。在Webstresser倒闭后,不同安全研究团队分别报告了两种相互矛盾的趋势:一些团队监测到欧洲的DDoS活动有明显下降趋势(尽管他们还警告说,这种下降的时间持续相对较短),但还有团队指出,针对全世界所有地区的攻击次数还在增长,这可能是攻击者想要创建新的僵尸网络或想要扩大原有僵尸网络的结果。

值得关注的是,有几个DDoS攻击的主谋被警方抓获,并且被定罪。德国攻击者ZZboot因攻击德国和英国的几家公司并提出支付赎金要求而被判刑。在台北,一位名叫Chung的黑客因涉嫌攻击台湾调查局、总统府、中华电信和中央银行的网站而被捕。在美国,一名自称是“黑客行为主义者”的人士因阻挠俄亥俄州警方工作而被捕。

还有一个不太重要但很好玩的逮捕事件发生在美国,一名来自亚利桑那州的业余黑客,在其好友发布了一条带有他名字的推文后被逮捕、罚款并入狱。这位攻击者以“Bitcoin Baron”的名称在网络活动,多次造成官方机构的网站崩溃,同时向这些机构勒索赎金。在一次攻击事件中,他的攻击行为严重影响了应急救援。这个人也认为自己是一个“网络主义者”,但他的恶意行为破坏了自己的声誉,最恶劣的一个事件是使用儿童色情网站的内容替换了儿童医院的页面。

季度趋势对比

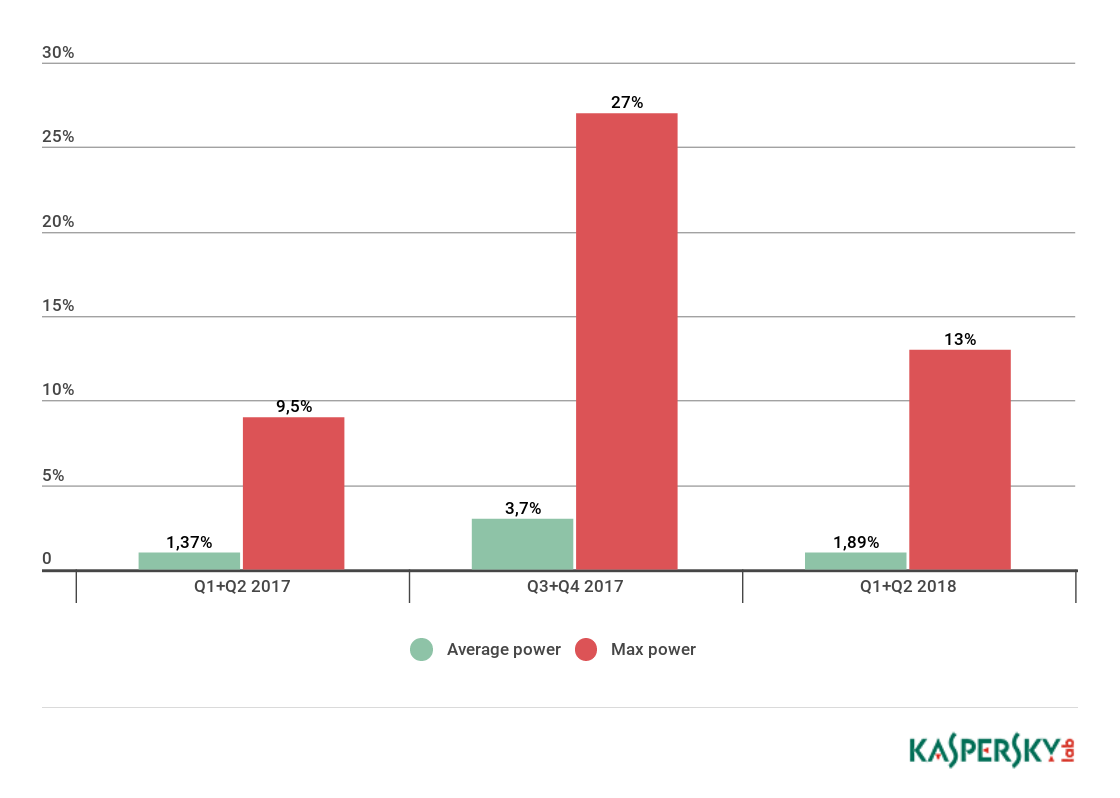

2018上半年,与2017年下半年相比,DDoS的平均攻击力和最大攻击力有显著下降。我们认为这可以解释为季节性变化。然而,将2017年上半年和2018年上半年的统计数据进行对比,可以看到攻击力具有明显提升。

2017-2018年DDoS攻击力变化

增加攻击力的一种有效方式就是借助第三方实现放大。正如在新闻概述中所提到的,目前攻击者仍在寻找借助广泛流行软件中新的漏洞来放大DDoS攻击的方法,并且有一部分攻击者取得了成功。此前,我们的团队检测并抵御了数百GB/s流量的攻击,该攻击利用了CHARGEN协议中的一个漏洞,该协议在1983年的RFC864中被定义,是一种古老且简单的协议。

CHARGEN协议主要用于测试和指标衡量,可以监听TCP和UDP套接字。在UDP模式下,CHARGEN服务器使用包含长度为0至512个随机ASCII字符串的数据包响应任何请求。攻击者借助这种方法,向易受攻击的CHARGEN服务器发送请求,其中的出口地址替换为被攻击用户的地址。US-CERT预估此方法能将普通DDoS攻击流量放大358.8倍,但大家对这个具体的数值还是有一些质疑,原因在于其响应都是随机产生的。

尽管该协议非常古老,但目前还是能在互联网上找到很多开放的CHARGEN服务器。它们主要是打印机和复印机,并且默认情况下启动了网络服务。

正如我们和其他厂商(Radware、Nexusguard)所报告的那样,在UDP攻击中使用CHARGEN可能会使得针对一些简单协议(例如DNS、NTP)的攻击失去原有的效果,因此我们其实有途径能抵御这种UDP泛洪。然而,由于这样的攻击过程非常简单,网络犯罪分子不愿意放弃这种方法,而更希望现代的系统无法抵御过时的攻击方式。尽管他们寻找新型漏洞利用方法的过程仍将继续,但由于易受攻击的服务器不具备合适的条件(例如:老式复印机连接到互联网的频率非常低),因此CHARGEN型放大攻击不太可能变得流行。

如果网络犯罪分子的攻击方式日趋复杂,他们也会将目标对准能够让自己获得收益的群体。针对家庭用户发动DDoS攻击很简单,但却没有太多收益;针对企业发动DDoS攻击能获得很多收益,但攻击过程却相对复杂。现在,DDoS攻击者已经找到了一种模式,能够充分利用网络游戏和在线直播这两个行业。让我们以电子竞技比赛为例,每一局电子竞技比赛都有相应的下注盘口,猜测正确的人将获得10倍、100倍甚至是1000倍金钱的收益。最后的决赛,往往会在一个指定的场地进行,场地里有大屏幕和观众席。但通往决赛赛场的资格赛,往往都要在家里或者是自行寻找的场所进行比赛。这样一来,如果针对某个团队精心策划一起DDoS攻击,就很容易在比赛的前期将其淘汰出锦标赛。此外,比赛的服务器也可能成为攻击目标,如果以比赛中断作为条件向组织方勒索赎金,可能组织方有较高概率会妥协并支付。根据卡巴斯基实验室收集的客户数据,对电子竞技运营商和网站的DDoS攻击正变得越来越普遍,并且其目的是造成网站或服务器无法正常访问。

同样,网络犯罪分子也在试图通过视频在线直播渠道获取收益。一些网红主播可能会直播自己的游戏过程,并且在频道中观众可以捐赠一定金额来支持他们。当然,观众越多,在线直播的收益就越多,一些超级网红以直播为职业,可以轻松赚取数百或数千美元。然而,由于这一细分市场的竞争非常激烈,就可以使用DDoS攻击干扰直播过程,迫使用户去观看其他主播的节目。

与电子竞技选手一样,这些主播的家庭带宽可能无法抵御DDoS攻击。他们的网络通信基本上要依赖于互联网提供商。目前唯一的解决方案就是建立专门的平台,向这些选手和这些主播提供更全面的保护。

方法论

卡巴斯基实验室在打击网络威胁方面具有丰富的经验,能够解决所有类型(包括复杂的)DDoS攻击。我们的专家使用卡巴斯基DDoS智能系统来监控僵尸网络的行为。

DDoS智能系统是卡巴斯基DDoS保护解决方案中的一部分,可以对C&C服务器发送到僵尸主机的命令进行拦截和分析。最重要的是,这一系统采用主动防御的方法,不需要等到用户设备被感染或恶意命令被执行。

本报告中的相关数据,均来源于2018年第二季度的DDoS智能系统统计数据。

在本报告中,如果僵尸网络活动之间的间隔不超过24小时,我们就假定该事件为同一次(独立的)DDoS攻击。如果同一个Web资源遭到相同僵尸网络的攻击,但时间间隔为24小时或更长时间,我们就将其视为两次攻击。来自不同的僵尸网络,但针对同一资源的僵尸网络请求也视为独立的攻击。

用于发送命令的DDoS被攻击者和C&C服务器的地理位置由各自的IP地址确定。本报告中DDoS攻击的唯一目标数量根据季度统计中唯一存在的IP地址数量来计算。

DDoS智能系统的统计数据仅限于卡巴斯基实验室检测和分析过的僵尸网络。请注意,僵尸网络只是执行DDoS攻击的工具之一,本报告中的数据并无法全面涵盖第二季度中的每一次DDoS攻击。

季度统计数据

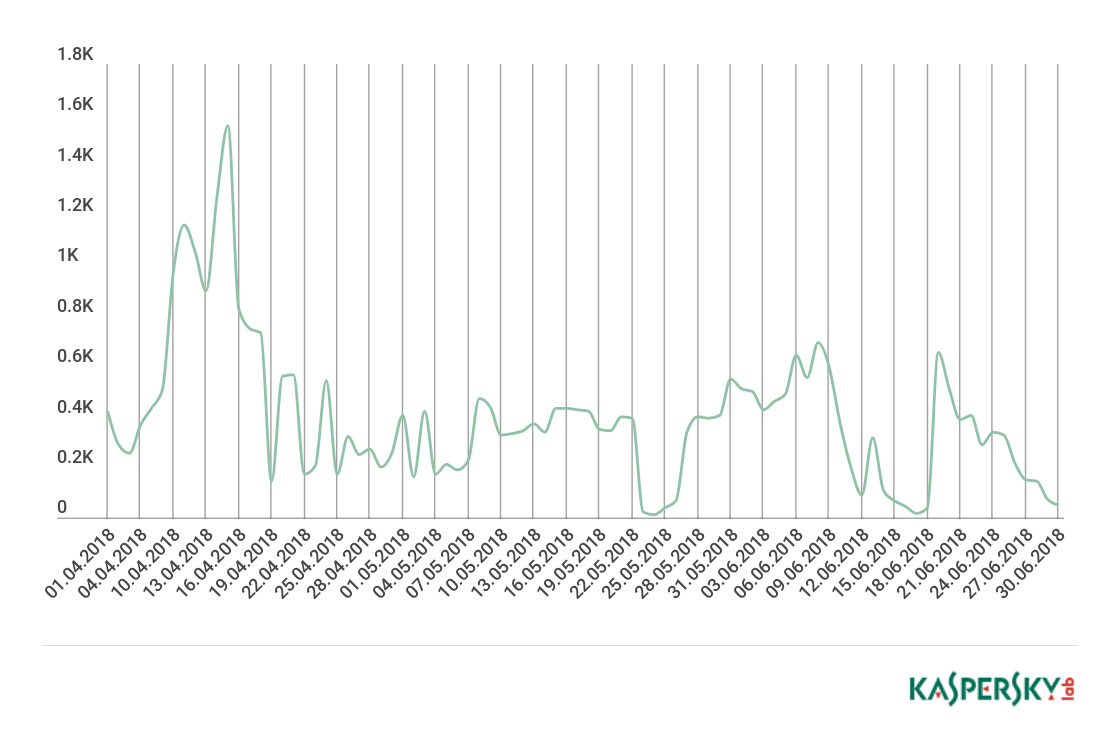

在本季度中,DDoS攻击最频繁的时间段是4月中旬。与之相对,5月下旬和6月初攻击活动较少。

根据国家或地区统计,攻击次数最高的国家或地区是中国大陆(59.03%),其次是香港(17.13%)。而以唯一目标数量进行统计,数量最多的国家或地区分别是:中国大陆(52.56%)、美国(17.75%)和中国香港(12.88%)。

这些攻击活动在一周之中的几天内均匀分布。峰值和谷值分别发生在周二和周四,但二者差别很小。

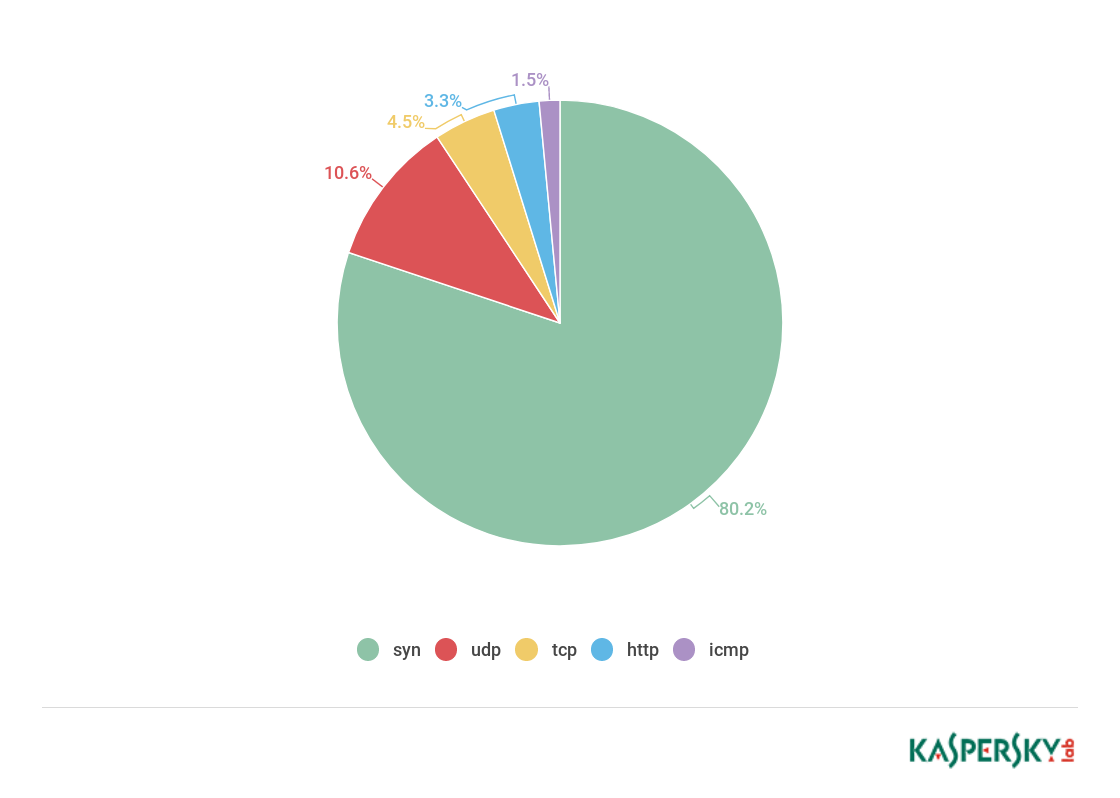

在攻击方式方面,SYN攻击的占比急剧上升,已经达到80.2%,排名第二的是UDP攻击,占比10.6%。

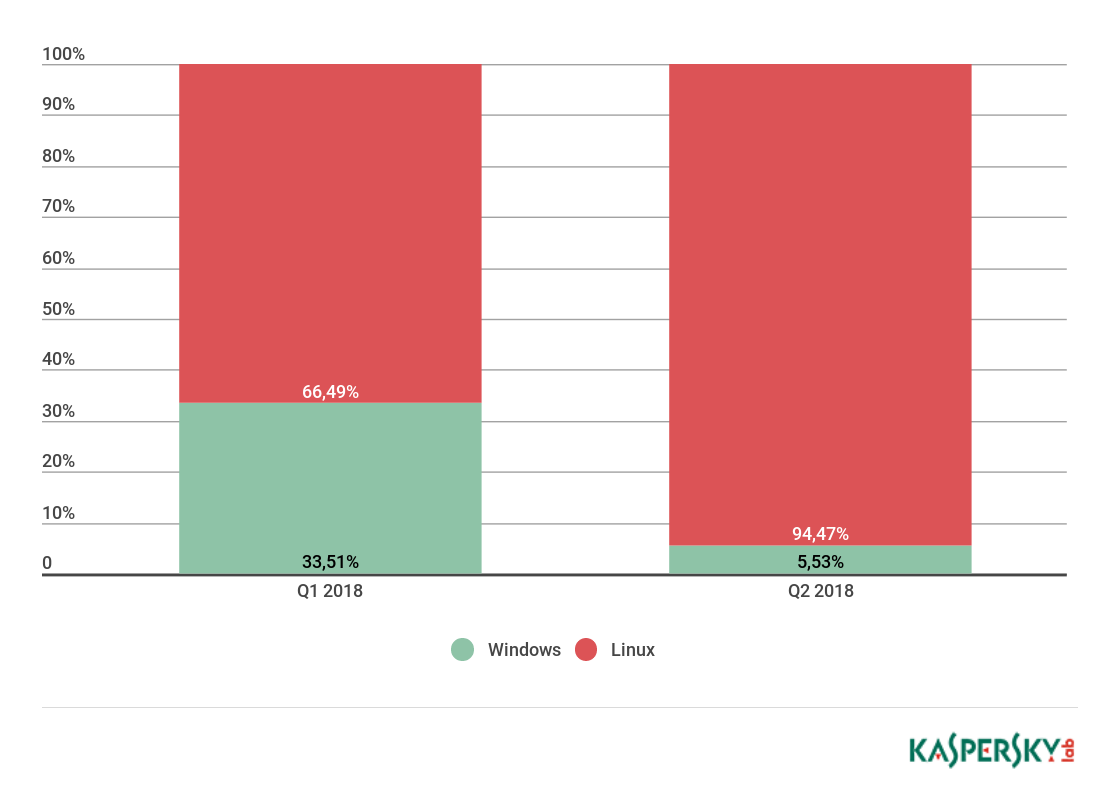

在系统环境方面,Linux僵尸网络的占比显著增加,目前占94.47%。

地理位置

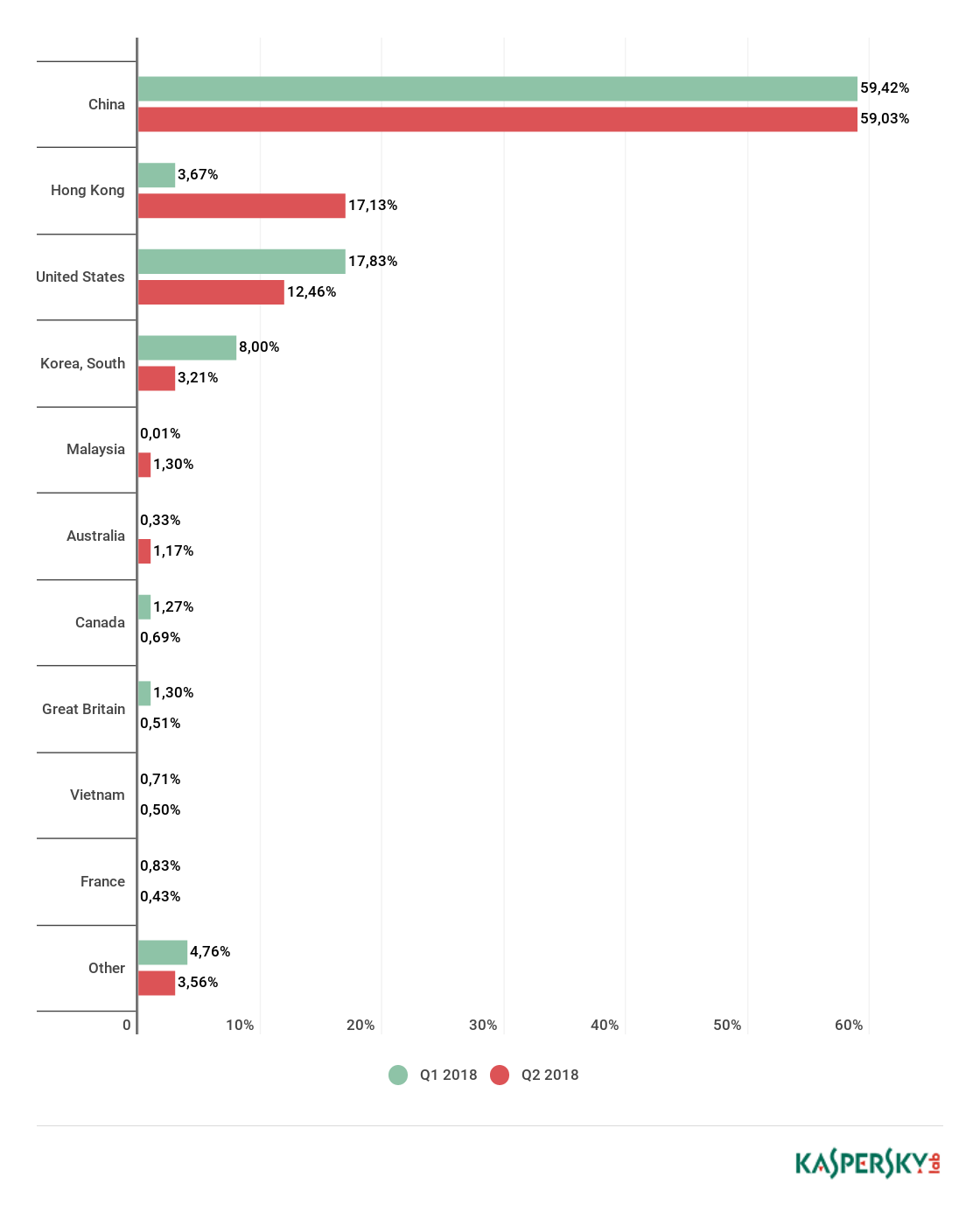

这一季度的地理位置分布与以往有所不同。攻击数量领先的仍然是中国大陆,其占比几乎没有变化(第二季度为59.03%,第一季度为59.42%)。然而,自从我们开始监测以来,香港首次跻身前三,由第四名上升至第二名,其占比增加近五倍,由3.67%增加到17.13%。而原来位列第二和第三的美国(12.46%)、韩国(3.21%),其占比下降了近5个百分点。

此外,还有一个变化,马来西亚的排名上升到第五位,目前占所有DDoS攻击的1.30%。澳大利亚(1.17%)和越南(0.50%)进入到了排名前十,而日本、德国和俄罗斯这三个以前长期位列前十的国家本季度排名下降到10名之外。英国(0.50%)和加拿大(0.69%)分别排到了第八名和第七名。

与第一季度相比,第二季度排名前10的总计攻击数量占比更高,由95.44%上升至了96.44%。

2018年第一季度和第二季度发动DDoS攻击的国家对比

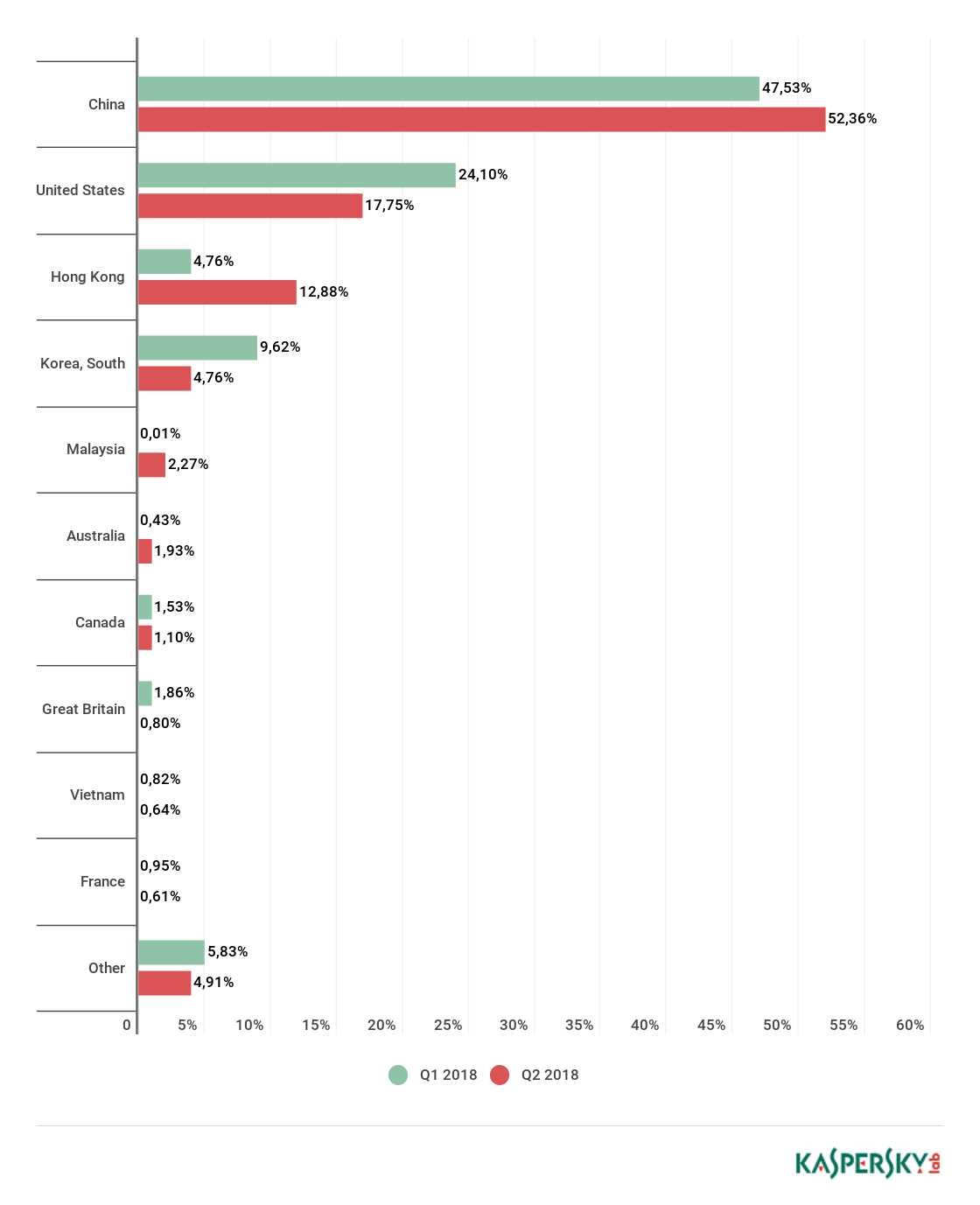

以唯一目标数量统计的地理位置分布与攻击次数相差不多:中国大陆占比最高(52.36%),上升了5个百分点。美国(17.5%)排名第二,香港(12.88%)排名第三。在香港,当前最受欢迎的攻击目标是Microsoft Azure服务器。英国从第四位下降到第八位,目前占比0.8%。

日本和德国告别了前十名的榜单,但榜单同时迎来了新成员马来西亚(2.27%),并且位列第四。澳大利亚(1.93%)排名第五。与第一季度相比,第二季度排名前10的总计攻击数量占比更高,由95.44%上升至了96.44%。

2018年第一季度和第二季度针对唯一目标发动DDoS攻击的国家对比

DDoS攻击数量动态统计

2018年第二季度的攻击峰值发生在4月中旬,在该时间段内发生了多起攻击,其中的两次大幅增长仅相隔一天,位于4月11日(1163)和4月15日(1555)。本季度的谷值出现在5月和6月中,具体日期分别是5月24日(13)和6月17日(16)。

2018年第一季度和第二季度DDoS攻击数量动态统计

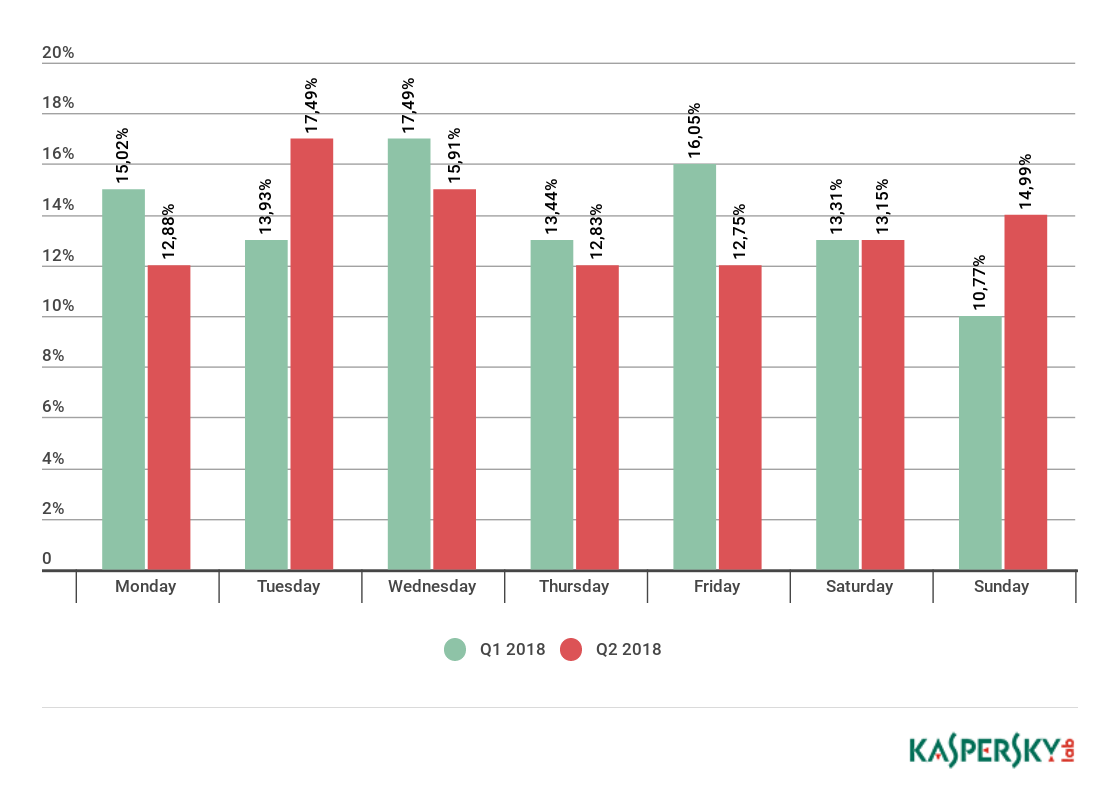

与此前相比,在2018年第二季度,周日由最不活跃的一天变为第二大活跃的一天,在一周七天中占比14.99%,高于上一季度的10.77%。但就攻击次数而言,星期二位列榜首,占比17.49%。与此同时,周四正朝着相反的趋势发展,这一天只有12.75%的攻击被记录。总体而言,从图中可以看出,在这一季度,一周之中的攻击分布比上一季度更加均匀。

2018年第一季度和第二季度一周内不同日期的DDoS攻击统计

DDoS攻击的持续时间和类型

在第二季度,最长的一次攻击过程持续了258小时(近11天),略低于上一季度的297小时(12.4天)。这一次,这位坚持不懈的攻击者使用了中国电信的IP地址。

总体而言,长时间攻击的比例下降了0.02个百分点,本季度占比0.12%。尽管持续100-139小时的攻击占比保持不变,但10-50小时的攻击活动几乎增长一倍(从8.28%增长到16.27%)。与此同时,持续5-9小时的攻击比例增加了近一半(从10.73%增长到14.01%)。短时间攻击(4小时以下)的比例从1月份的80.73%下降到了3月份的69.49%。

2018年第一季度和第二季度DDoS攻击持续时间统计

分析攻击类型,除了UDP、TCP、HTTP之外的攻击占比均有所下降,UDP攻击位列第二(10.6%),而TCP和HTTP占比相对较小。

2018年第二季度DDoS攻击类型统计

2018年第一季度和第二季度基于Windows和Linux的僵尸网络攻击统计

僵尸网络的地理分布

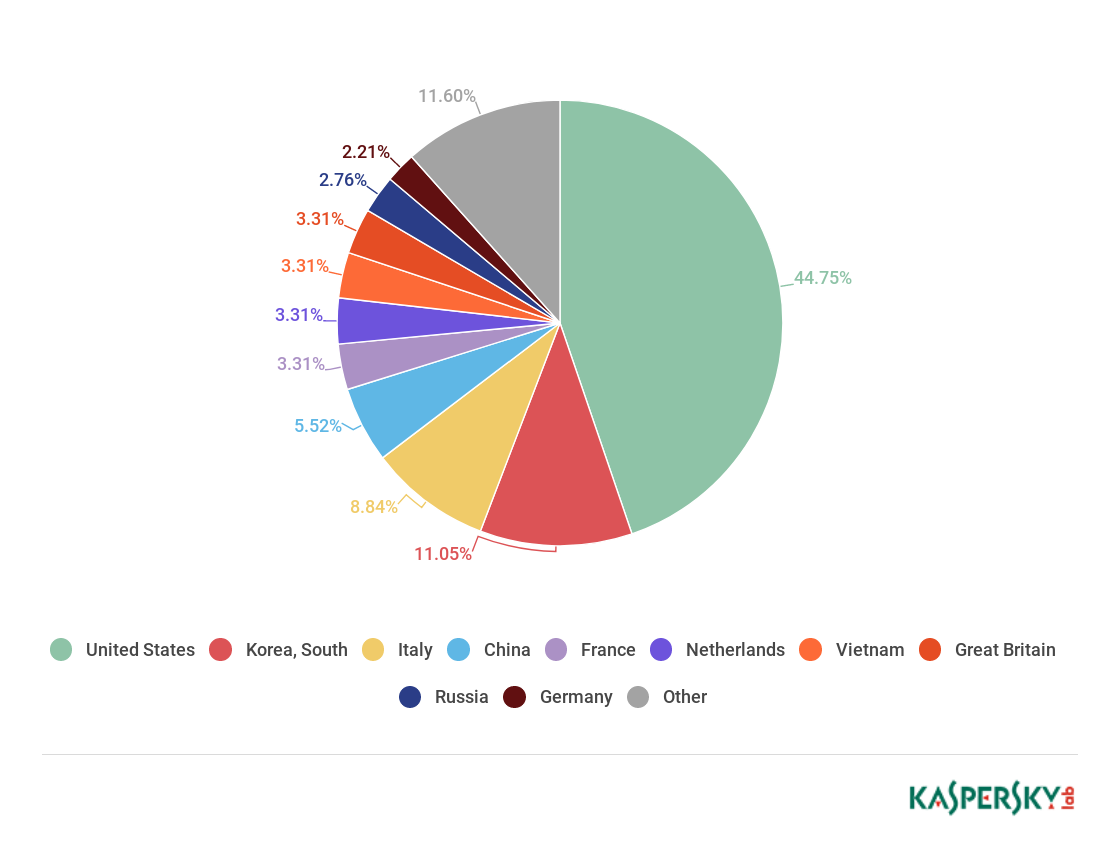

根据僵尸网络C&C服务器数量进行排名,本季度位列前10的国家和地区发生了明显变化。排名第一的是美国,拥有近乎一般的C&C中心(44.75%),而上一季度仅占29.32%。韩国(11.05%)从第一下降至第二,跌幅近20%。中国大陆也有大幅下降(从8.0%降到5.52%),原本中国的位置由意大利取代(由6.83%升至8.84%)。此外,香港退出了前十榜单,越南首次加入,并以3.31%的占比位列第七。

2018年第二季度僵尸网络C&C服务器的地理位置分布

总结

在2018年第二季度,网络犯罪分子延续了之前寻找UDP传输协议中其他漏洞的趋势,预计不久之后就会监测到不同的攻击放大方法。

值得注意的另一项技术,是我们监测到UPnP协议具有构建僵尸网络的能力,尽管有确切证据,但目前这种技术仍然非常罕见。

Windows的僵尸网络活动呈减少态势,特别是Yoyo、Nitol、Drive和Skill等恶意活动均有下降趋势。与此同时,Xor for Linux的攻击次数有明显增加,另一个臭名昭著的Linux僵尸网络Darkai的攻击次数则有所减少。目前,最流行的攻击类型是SYN泛洪。

自上一季度以来,总攻击时间变化不大,但使用中等长度时间进行攻击的占比有所增加,而使用较短时间进行攻击的占比有所减少。此外,攻击的强度也在不断增加。网络犯罪分子最赚钱的目标似乎是加密货币,但我们预测很快就能看到针对电子竞技比赛的大规模攻击,以及针对个别视频主播的勒索攻击。因此,我们建议市场需要对有需要的个人也提供抗DDoS保护。

发表评论

提供云计算服务

提供云计算服务