对ICLoder恶意活动原理进行了分析

导语:Trend Micro安全研究人员追踪了一个安装PUA软件下载器的PUA分发活动,并对ICLoder恶意活动原理进行了分析。

研究人员发现一些分发活动是从2017年底开始的。本文中重点关注ICLoder(FusionCore ,PUA_ICLOADER),一个老一点的PUA软件下载器。许多安全厂商都将ICLoader报告为PUA软件下载器,因为会下载广告软件和用户不想安装的软件。

与大多数威胁一样,ICLoader逐步发展并适应当前的威胁场景。2017年,它开始推送不同的僵尸网络、加密货币挖矿机、和新出现的GandCrab勒索软件。弹窗广告被用于在文件共享网站上和数百个虚假的软件共享网站上分发恶意软件(截至撰文,所有的网站仍在运行中)。ICLoader的攻击目标看起来是那些在寻找特定软件的用户,因为弹窗广告位于软件分享网站。

传播活动

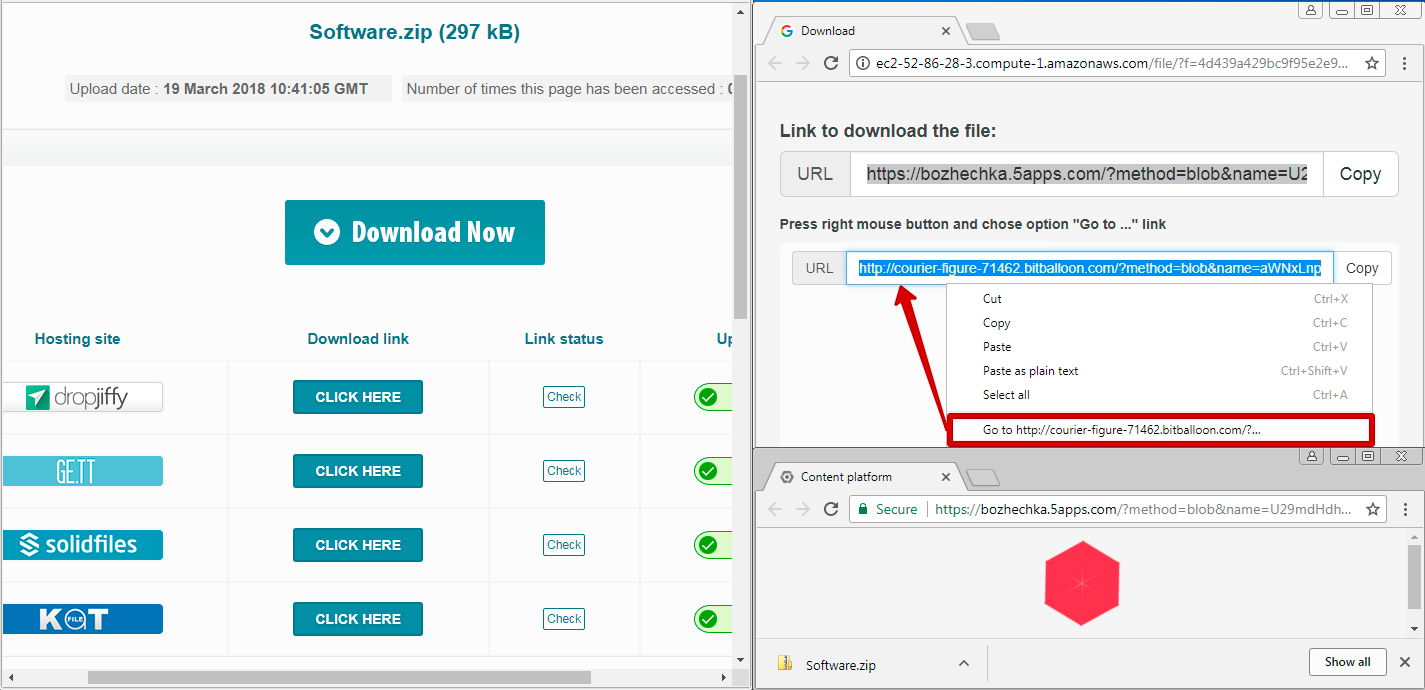

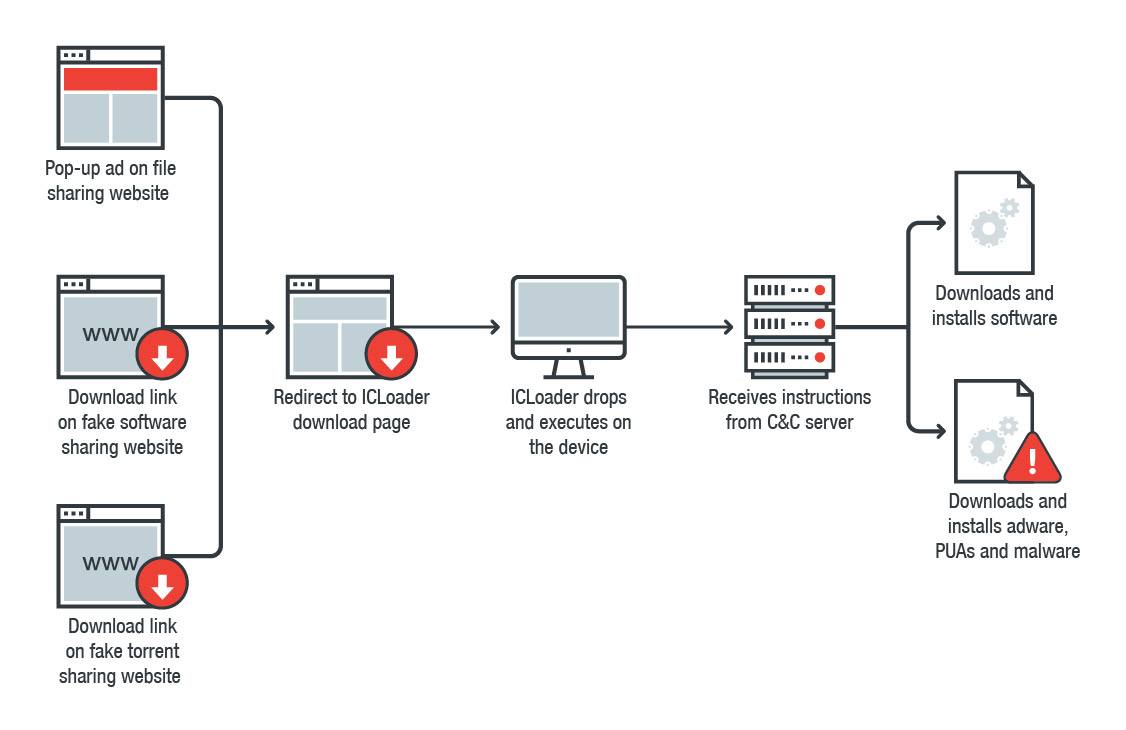

在追踪这个传播活动时,研究人员发现3种分发ICLoader的源。一种是免费的文件分享网站上的弹窗广告。这些文件分享网站允许用户上传自己的文件,然后分析给其他用户一个链接。当用户在页面上点击下载按钮时会出现弹窗广告。

ICLoader会用弹窗广告作为安装的诱饵。当用户点击下载按钮时,弹窗广告会开启一个恶意链接的新窗口,该链接会将用户导向ICLoder下载页面。而用户以为这些文件也是文件共享网站上的真实文件。点击恶意链接就会下载安装ICLoader,ICLoader会释放恶意软件或其他受害者不想要的应用到受害者的设备上。

图1. 文件共享网站上的弹窗广告将用户导向ICLoader下载页

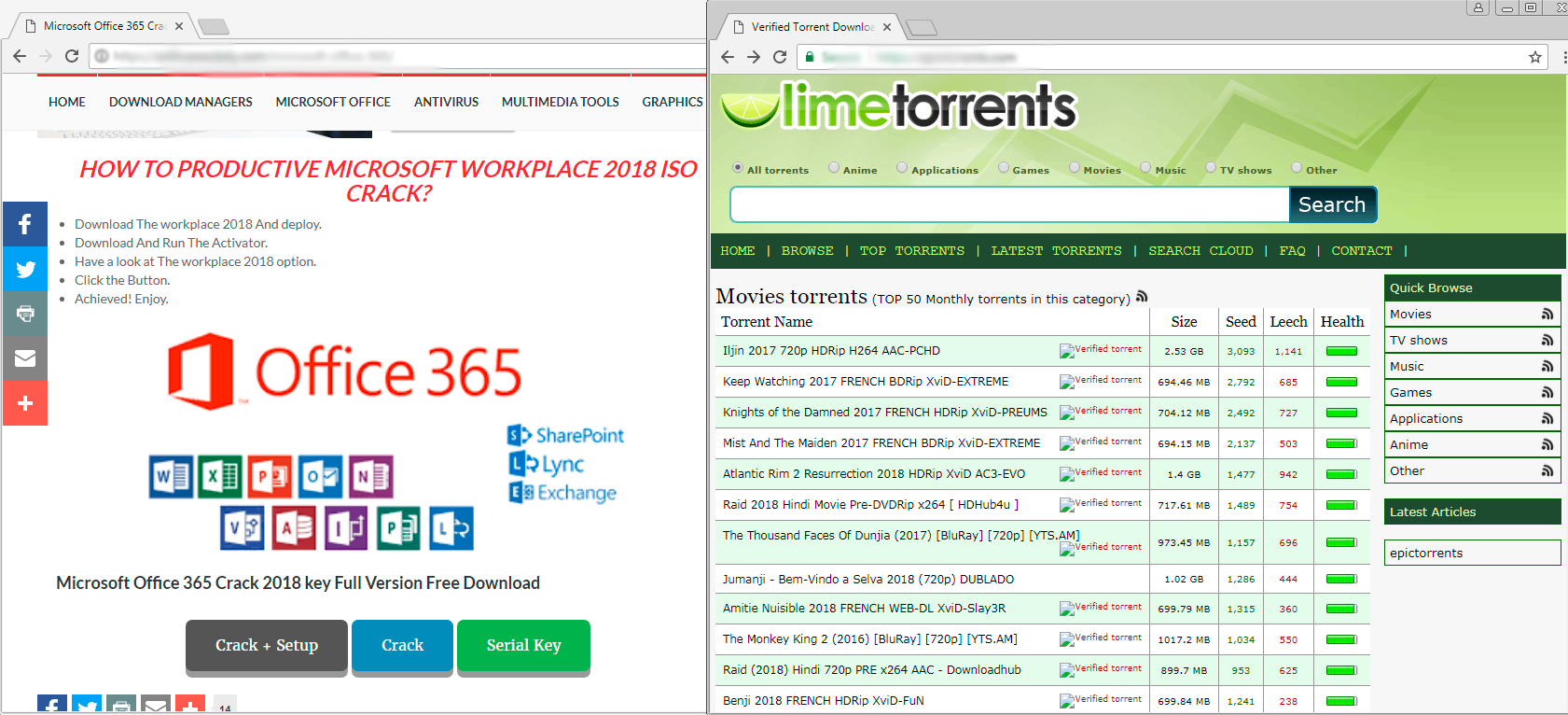

第二个传播单元是虚假软件共享网站。研究人员发现了117个这种虚假网站,每个网站都含有上百个被攻破的软件,站点列表详细描述了这些软件并在页面底部有“免费下载”标识。这些下载链接会将用户导向下载不同PUA的服务器。

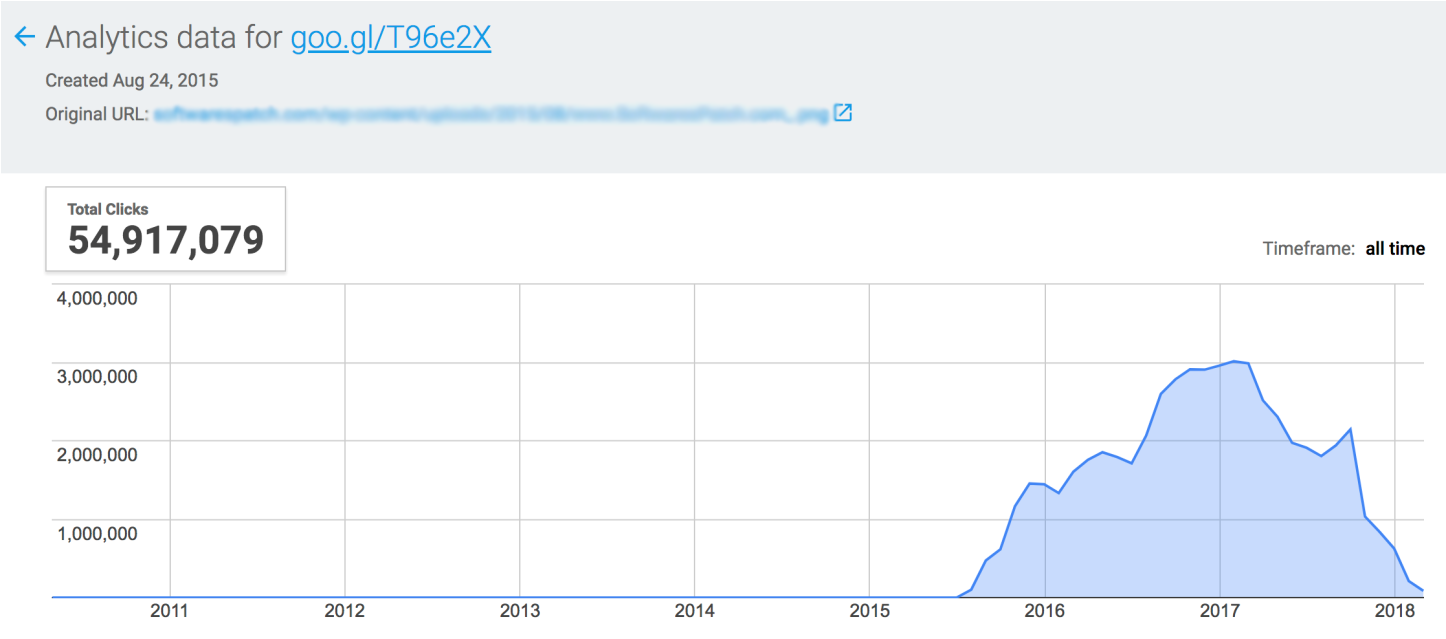

研究人员还发现这些站点和下载按钮的图片都是与嵌入多个站点的短URL相关的。可以得出结论站点所有者可能在用短URL来统计访问站点的用户数量。研究人员追踪了最早的一个短URL链接,发现从2015年起有超过5000万的访问量。最近创建的短URL每周也有30万的访问量。

图2. 自2015年起访问假的软件共享网站的数据量

除了软件下载网站,还有两个假的种子共享网站也在传播ICLoader,种子下载网站上所有的种子站点都指向ICLoader下载页面。

图3. 假的文件共享网站(左)和模拟种子站点(右)

ICLoader工作原理

一旦点击,恶意链接会将用户通过流量管理服务器导向ICLoader下载页面,然后释放ICLoader软件到设备上。从ICLoader服务器下载的文件通常是一个含有ICLoader的zip压缩文件。有时候,下载的也可能是个种子文件,但是用下载后仍然是ICLoader的压缩包。

研究人员发现ICLoader每次从服务器下载后的哈希值都不同。

图4. 从弹窗广告、软件共享网站和种子共享网站的流量汇总

ICLoader文件名与受害者想要下载的软件名相同,这也是为了让受害者相信下载的软件是合法的。一旦受害者执行ICLoader文件,就会看到软件安装指令和步骤。研究人员发现,所有的PUA软件都是用有效的COMODO证书签名的。

安装完成后,ICLoader就会开始下载和安装合法软件。但在安装完成前,仍会与C&C服务器通信并接收其他的恶意文件。然后在未经用户同意的情况下,在受害者设备上安装其他的文件。

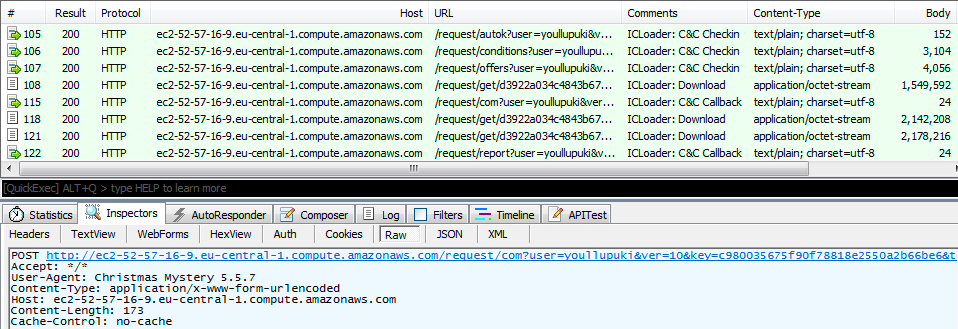

ICLoader早期版本的C&C服务器的域名含有.ru或仅仅只有一个IP地址。但是近期的版本开始使用AWS来作为服务器。ICLoader C&C和文件下载流量的模式中含有一个HTTP代理字符串“Christmas Mystery”,如图5。

图5. ICLoader C&C流量模式

ICLoader推送的其他恶意软件

ICLoader还会推送广告软件和无用的软件,但下载器会释放恶意软件。研究人员发现ICLoader之前安装的恶意软件都是其他僵尸网络、加密货币挖矿和GandCrab勒索软件安装或加载的恶意软件。

COINMINER_MALXMR.TIBAFR(加密货币挖矿软件)就是ICLoader直接释放的恶意软件的例子。刚开始,释放的恶意软件会安装一个系统启动时运行的VB脚本。该VB脚本会用BITSAdmin工具加载一个VB脚本,然后用Powershell下载和执行挖矿程序。PowerShell脚本会检查系统并根据受害者设备选择32位或64位的挖矿机。挖矿机的下载链接是短URL,这些短URL的流量统计表明每天挖矿的挖矿机僵尸网络的数量大约在8万左右。

图6. 下载的X86和X64版本的加密货币挖矿机数量

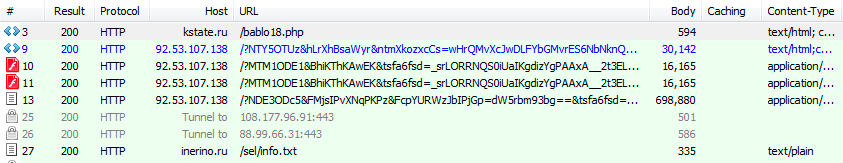

2018年2月发现的ICLoader版本,研究人员发现它安装了一个未知的加载器(PUA_INERINO),PUA_INERINO会下载最先的勒索软件GandCrab并感染用户。GandCrab是通过假的字体更新、社会工程、恶意垃圾邮件和漏洞利用套件进行传播的。

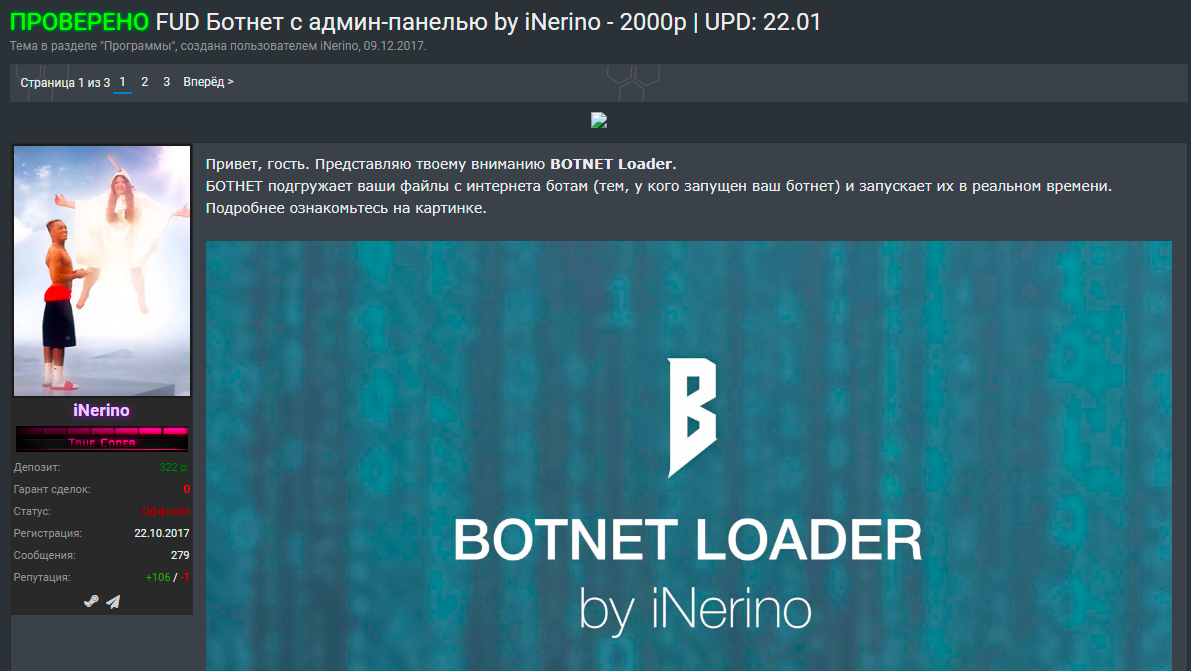

根据从C&C服务器收集的信息,研究人员发现这是一个叫做iNerino的恶意软件加载器。该加载器与一个俄罗斯论坛的僵尸网络按照安装量付费服务相关联。在对ICLoader的研究中,研究人员发现多次安装了iNerino。每次加载器会安装不同的恶意软件和僵尸网络,比如SmokeLoader和AZORult。这些僵尸网络经常会安装加密货币挖矿机。

值得注意的是iNerino是从ICLoader释放的,也是由Rig利用套件推送的。iNerino的开发者可能向ICLoader和Rig利用套件的开发者支付了费用,因此会有上面提到的推送服务,这种付费服务也称为安装器。

图7. 2月26日Rig利用套件推送的iNerino加载器

图8. 俄罗斯论坛的iNerino广告

注意事项

除了ICLoader外,还有很多的PUA下载器会利用类似的原理去安装恶意软件。用户在点击下载等按钮时应该注意,或者只从可信源下载和执行应用程序。及时更新系统和打补丁可以解决一些潜在的利用漏洞问题。

发表评论

提供云计算服务

提供云计算服务