iOS照相机应用曝漏洞,至今尚未修复

导语:iOS照相机应用内置的QR码读码器不能正确检测链接针中的主机名,攻击者可以利用该漏洞劫持用户到恶意网站。这也为无数的攻击场景提供了一个攻击入口。截止日前,该漏洞尚未修复。

iOS照相机应用漏洞

iOS照相机应用曝出漏洞,黑客可以利用该漏洞将用户重定向到恶意网站,该问题会影响内置的QR码应用。漏洞影响iOS 11系统的iPhone, iPad, iPod等设备。

该漏洞起源于iOS 11的一个新特征,该特征允许照相机应用直接自动读取QR码,而不需要第三方的QR码读码器应用。为了读取QR码,用户需要打开照相机应用对准QR码;如果QR码是URL,系统就会向用户通知该链接地址。点击该通知用户就可以在Safari浏览器中访问该链接了。但是发现该漏洞的研究人员Roman Mueller称,访问的链接可以被更改。

研究人员发现iOS照相机应用内置的QR码读码器不能正确检测链接中的主机名,这样攻击者就可能修改通知中的URL并劫持用户到恶意站点。

比如,可能会把“xxx\”检测为用户名并发送到“facebook.com:443”。而Safari浏览器可能会把“xxx\@facebook.com”作为用户名,“443”作为密码发送给”infosec.rm-it.de”。这就会导致浏览器打开的和通知中的域名不同。

研究人员创建了一个含有下面链接的QR码:

https://xxx\@facebook.com:443@infosec.rm-it.de/

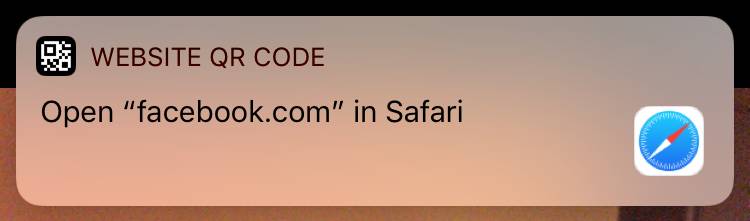

当用苹果设备扫描之后,会出现下面的通知信息:

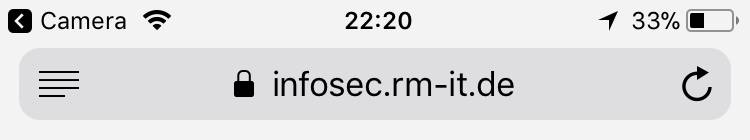

点击通知后,就打开https://infosec.rm-it.de/而不是Facebook的网站。

研究人员在运行iOS 11.2.6系统的iphone X上成功验证了该漏洞。

漏洞验证视频:

研究人员2017年12月就将该漏洞报告给了苹果公司,截止日前,苹果尚未修复该漏洞。

该漏洞是非常危险的,因为它为无数的攻击场景提供了一个入口

发表评论

提供云计算服务

提供云计算服务