文件解读 | 个人信息数据处理中去标识化与匿名化的差异

导语:爱加密安全专家韩云就去标识化和匿名化进行解读。

个人信息合规及数据出境是各大监管部门及企业的核心关注点,为协助各大企业加强个人信息合规管理能力及个人信息保护能力,爱加密安全专家韩云就去标识化和匿名化进行解读。在法律层面,两者差异主要为是否需要遵守《个人信息保护法》(下称《个保法》)、数据出境相关规定。3月22日发布的《促进和规范数据跨境流动规定》答记者问中,国家互联网信息办公室有关负责人再次强调了两者的差异。去标识化处理后的个人信息仍是《个保法》规定的个人信息,受制于《个保法》、《促进和规范数据跨境流动规定》等法规。而匿名化则是通过更彻底的技术处理,确保信息无法用于重新识别个人,匿名化处理后的信息不属于《个保法》中所指的个人信息。《信息安全技术 个人信息去标识化指南》(GB/T 37964-2019 )列举了常用的去标识化技术,包括统计、抑制、泛化、随机、聚合等,对比匿名化所使用的技术处理手段重合度很高。

但匿名化技术的安全程度更高,处理的目的是将个人信息处理为非个人信息,以最大程度保护个人隐私和数据安全。而去标识化技术目标是降低数据集中信息和个人信息主体之间的关联性,去标识化技术更强调降低信息的区分度,使得信息不能对应到特定个人,更低的区分是不能判定不同的信息是否对应到同一个人。

概念不同

去标识化是对个人信息进行处理,使其在不借助额外信息的情况下无法识别或关联到特定的个人。这种处理通常是可逆的,意味着在某种程度上保留了信息的基本可用性,同时去除了直接或间接识别个人的信息。

例如,通过使用假名、加密或哈希函数等技术手段,使得数据在不使用特定钥匙或信息的情况下无法重新识别到个人。匿名化则是一个更加强力的过程,它通过对个人信息的技术处理,使得信息无法识别特定个人且不能被复原。这意味着匿名化处理后的信息不再包含足够的数据来重新识别个人,即使使用了额外的信息。匿名化处理通常包括泛化、压缩、分解、置换等技术,以确保信息的不可逆去识别。

安全要求差异

(一)匿名化的安全要求

1、超出个人信息存储期限(包括为实现使用目的所必需的最短时间、法定时间,或授权期限)后,个人信息控制者应对个人信息进行删除或匿名化处理。

2、个人信息主体注销账户的过程中,个人信息控制者需收集个人敏感信息核验身份时,应明确对收集个人敏感信息后的处理措施,如达成目的后立即删除或匿名化处理等。

3、个人信息主体注销账户后,个人信息控制者应及时删除其个人信息或匿名化处理。

4、个人信息控制者停止运营其产品或服务时,应对其所持有的个人信息进行删除或匿名化处理。

5、个人信息控制者在向个人信息主体推送新闻信息服务的过程中使用个性化展示的,应:当个人信息主体选择退出或关闭个性化展示模式时,向个人信息主体提供删除或匿名化定向推送活动所基于的个人信息的选项。

6、个人信息控制者应对匿名化处理后的数据集重新识别出个人信息主体或与其他数据集汇聚后重新识别出个人信息主体的风险进行个人信息安全影响评估。

(二)去标识化的安全要求

1、个人信息控制者为学术研究机构,出于公共利益开展统计或学术研究所必要,其对外提供学术研究或描述的结果时,收集、使用个人信息不必征得个人信息主体的授权同意。但个人信息控制着须对结果中所包含的个人信息进行去标识化处理。2、个人信息控制者将所收集的个人信息用于学术研究或得出对自然、科学、社会、经济等现象总体状态的描述,属于与收集目的具有合理关联的范围之内,不需另行征得个人信息主体明示同意。但对外提供学术研究或描述的结果时,需对结果中所包含的个人信息进行去标识化处理。

3、收集个人信息后,个人信息控制者宜立即进行去标识化处理,并采取技术和管理方面的措施,将可用于恢复识别个人的信息与去标识化后的信息分开存储并加强访问和使用的权限管理。个人信息控制者应尽其所能避免去标识化后的信息与其他可用于恢复识别个人的额外信息关联,或产生重标识风险。

4、涉及通过界面展示个人信息的(如显示屏幕、纸面),个人信息控制者宜对需展示的个人信息采取去标识化处理等措施,降低个人信息在展示环节的泄露风险。例如,在个人信息展示时,防止内部非授权人员及个人信息主体之外的其他人员未经授权获取个人信息。

5、个人信息控制者共享、转让经去标识化处理的个人信息,且确保数据接收方无法重新识别或者关联个人信息主体的,不需要向个人信息主体告知共享、转让个人信息的目的、数据接收方的类型以及可能产生的后果,不需要事先征得个人信息主体的授权同意。

6、个人信息控制者应对去标识化处理后的数据集重新识别出个人信息主体或与其他数据集汇聚后重新识别出个人信息主体的风险进行个人信息安全影响评估。

技术着重点

匿名化技术目前是重要的数据安全保障措施,已发展出许多成熟的技术解决方案,如泛化、压缩、分解、置换以及干扰等等,根据《个人信息安全规范》规定,通过匿名化技术处理后的信息必须不可能被复原为个人信息,无法识别或关联到特定个人。而去标识化建立在个体基础之上,保留了个体颗粒度,采用假名、加密、哈希函数等技术手段替代对个人信息的标识。虽然去标识化技术可以让个人信息无法轻易被识别,但如果非授权第三方有其他外部信息的辅助,仍然可能对去标识化技术处理后的个人信息进行重标识。

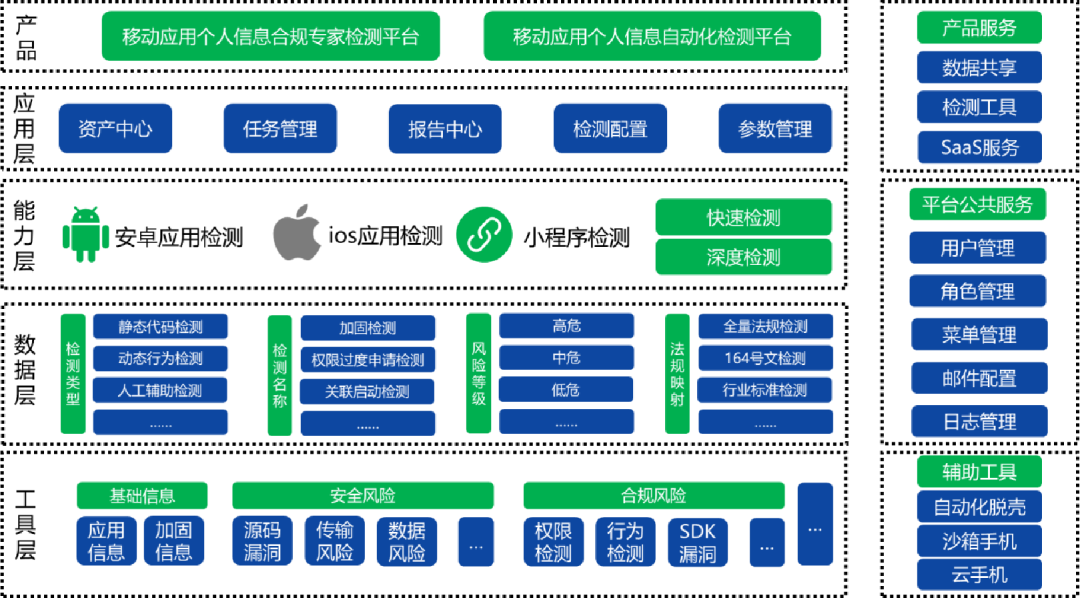

爱加密长期关注个人信息合规领域,持续解读监管部门文件,在个人信息合规领域提供服务!在个人信息采集环节,爱加密可提供专业的移动应用个人信息安全检测、移动应用个人信息安全合规评估服务,协助企业遵守法律法规要求,全面减少违规风险。并针对工信部【164号文】、四部委【191号文】自动化检测项、GB/T 35273、GB/T 41391 等核心文件拥有专项检测,可更深度检测应用是否存在违背专项法规的情况。

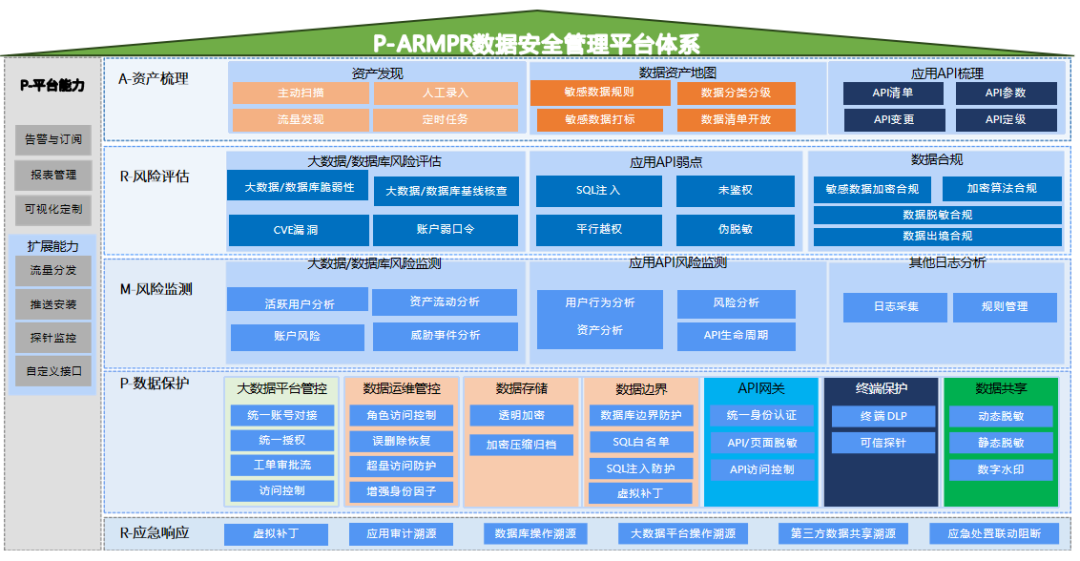

在数据流动环节,推出了数据流动安全解决方案,通过数据出境合规治理平台、数据安全测评系统、数据安全分类分级资产地图、API安全监测系统等产品,降低数据流动环节安全风险。

作为移动信息安全综合服务提供商,爱加密持续关注个人信息合规领域,将积极为监管部门技术支撑,持续完善企业数据合规发展解决方案,为数字中国建设保驾护航。

发表评论

提供云计算服务

提供云计算服务