利用加密算法漏洞提取Hive勒索软件Master Key

导语:研究人员利用Hive勒索软件使用的加密算法中的安全漏洞成功提取了master key。

研究人员利用Hive勒索软件使用的加密算法中的安全漏洞成功提取了master key。

在众多的恶意代码类型中,勒索软件是最大、最主要的安全威胁之一。勒索软件可以加密用户数据并要求用户支付赎金来交换解密密钥。如果没有解密密钥很难恢复被加密的数据,因此许多公司在遭受勒索软件攻击时不同程度的都受到了巨大的危害,比如支付高额赎金或丢失了许多非常重要的数据。

Hive勒索软件

与其他网络犯罪组织类似,Hive运营着一个勒索软件即服务项目(RaaS),使用不同的机制来入侵商业网络、窃取数据、加密网络中的数据、向用户勒索赎金以换取解密软件的密钥等。2021年6月,Hive勒索软件入侵了一家名为Altus Group的公司,使用的攻击方法包括利用有漏洞的RDP服务器、入侵VPN凭证邮件、以及含有恶意附件的钓鱼邮件。

据区块链分析公司Chainalysis数据,截止2021年10月16日,Hive RaaS项目的受害者超过355家公司。美国FBI还发布了报告分析Hive勒索软件的原理,如何备份、绕过反病毒软件,以及进行文件复制来实现加密。

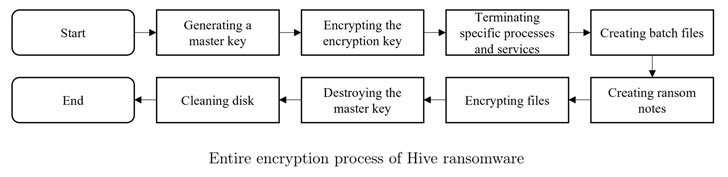

Hive勒索软件加密流程如下所示:

利用加密算法漏洞提取Hive勒索软件Master Key

近日,韩国研究人员发现Hive勒索软件用来生成和存储master key的加密机制中存在安全漏洞,勒索软件使用master key派生的2个密钥流来加密选定的文件部分而非全部的文件内容。

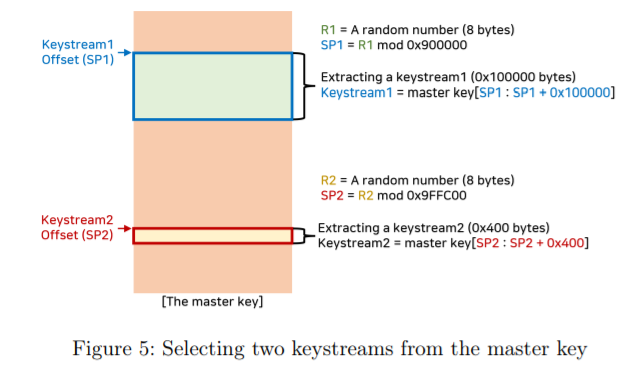

在每个文件加密过程中,需要两个来自master key的密钥流。这2个密钥流是通过从master key中选择随机的偏移量和从选择的偏移量中提取0x100000 bytes (1MiB)和0x400 bytes (1KiB)的内容来生成的。假面的密钥流是根据两个密钥流的异或得到的,然后与选择的情况中的数据进行异或来生成加密的文件。

研究人员发现可以通过猜测密钥流的形式来恢复master key,然后在没有Hive 勒索软件运营者私钥的情况下解密加密的文件。

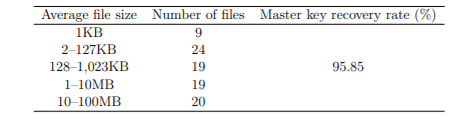

研究人员经过测试发现可以在没有攻击者RSA私钥的情况下恢复95%的master key,并解密真实被加密的数据。这也是目前首个成功解密Hive 勒索软件的案例。

完整论文参见:https://arxiv.org/pdf/2202.08477.pdf

发表评论

.jpg)

提供云计算服务

提供云计算服务