最新发现的安卓恶意软件-MysteryBot,包含银行木马、键盘记录器和勒索软件

导语:网络犯罪分子目前正在开发一种针对Android设备的新型恶意软件——MysteryBot,它融合了银行木马,键盘记录器和移动勒索软件的功能。

网络犯罪分子目前正在开发一种针对Android设备的新型恶意软件,它融合了银行木马、键盘记录器和移动勒索软件的功能。

根据来自ThreatFabric的安全研究人员称,这个恶意软件名为MysteryBot,是一个正在开发中的新威胁。

MysteryBot已连接到LokiBot

ThreatFabric表示,MysteryBot似乎与知名度相当高的LokiBot Android银行木马有关。

ThreatFabric的一位发言人通过电子邮件告诉Bleeping Computer:

根据我们对两种木马代码的分析,发现LokiBot和MysteryBot的创建者之间的确存在联系,这是有道理的,MysteryBot显然是基于LokiBot机器人代码开发的。

此外,根据该公司昨天发布的报告,MysteryBot恶意软件将数据发送到LokiBot的活动中,使用的是相同命令和控制(C&C)服务器,清楚的表明了它们由同一个人或组织进行控制和开发。

LokiBot小组开发MysteryBot的原因尚不清楚,但可能与几个月前LokiBot源代码在线泄露有关。

一些网络犯罪团伙已经跳过了LokiBot的代码正在使用MysteryBot。而LokiBot的工作人员可能会试图想出一个新的恶意软件家族,他们可以在地下论坛上进行销售,就像他们对原始LokiBot所做的一样。

ThretFabric表示,

据我们所知,目前MysteryBot并未在地下论坛上刊登广告,可能是因为它仍在开发中。

MysteryBot可以在Android 7和Android 8上运行

ThreatFabric表示,与LokiBot相比,MysteryBot在许多方面都是独一无二的,与其他Android银行业恶意软件(如ExoBot 2.5,Anubis II,DiseaseBot或CryEye)也有所不同。

MysteryBot似乎是第一款能够在Android 7和Android 8上显示“覆盖屏幕”的银行恶意软件。

银行恶意软件使用覆盖屏幕功能,在合法应用程序上显示虚假登录页面。由于Google工程师在Android 7和8中添加了安全功能,因此没有任何一个恶意软件能够在这些操作系统版本上进行覆盖屏幕。

问题在于之前的恶意软件系统在错误的时间显示了覆盖屏幕,因为他们无法检测到用户什么时候打开应用程序,所以就会错误的计算应该显示覆盖图的时间。

MysteryBot银行模块滥用访问权限

根据ThreatFabric的说法,MysteryBot团队似乎找到了一种可靠的方式来定时覆盖屏幕,以便在用户打开并将应用程序放到前台的适当时间显示。

他们通过滥用Android PACKAGE_USAGE_STATS权限(通常称为使用访问权限,一种显示应用程序使用情况的Android操作系统功能),并且间接泄漏当前使用应用程序的详细信息。

目前,MysteryBot in-dev版本定制的覆盖屏幕用于一系列移动电子银行,包括澳大利亚、奥地利、德国、西班牙、法国、克罗地亚、波兰和罗马尼亚,以及IM应用。如:Facebook、WhatsApp和Viber(在ThreatFabric报告中全面列出)。

该恶意软件总共针对100多个应用程序,研究人员期望MysteryBot在未来几周内加强其屏幕覆盖库。

一个非常独特的键盘记录器组件

该恶意软件还带有一个键盘记录器组件,与Android市场上的其他键盘记录器相比,该组件也是独一无二的。

研究人员表示,现在用户不需要在屏幕上按下触摸键盘上的按键来确定输入了什么,而是使用记录触摸手势的位置。

然而这个新的键盘记录器组件,可以尝试根据虚拟键盘上的触摸手势的屏幕位置,来猜测用户按下了什么键。

ThreatFabric表示,这个组件目前还不能工作,因为当前版本不会对记录的数据做任何操作,比如将其发送到远程服务器。

MysteryBot包含一个错误的勒索软件模块

最后,很重要的一点是,就像LokiBot一样,MysteryBot也包含一个勒索软件模块。ThreatFabric表示,这个勒索软件模块允许骗子锁定存储在外部存储设备上的所有用户文件。

勒索软件不会对文件进行加密,而是将每个文件锁定在单独的受密码保护的ZIP存档中。

研究人员表示,勒索软件模块相当耗费代码。首先,ZIP存档密码只有8个字符,这意味着它可能非常容易被暴力破解。

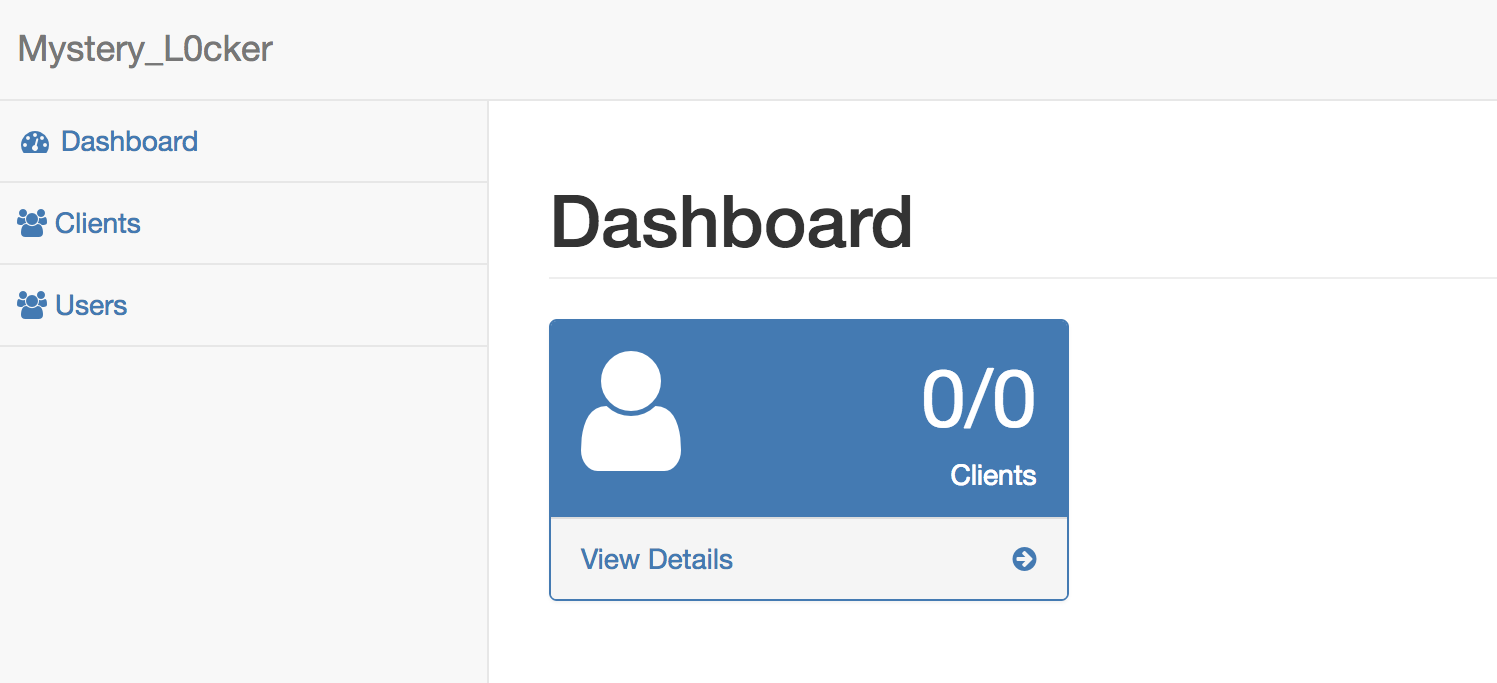

其次,该密码和用户自定义生成的受感染设备ID被发送到名为Myster_L0cker的远程控制面板(下图)。

问题是分配给每个受害者的ID只能是0到9999之间的数字,并且在发送到远程控制面板时,没有验证预先存在的ID。

当具有相同ID的新受害者与MysteryBot后端同步时,控制面板上旧的受害者密码可轻松覆盖。

MysteryBot伪装成Android的Flash Player

ThreatFabric告诉Bleeping Computer,目前的MysteryBot版本已被伪装成Android的Flash Player应用程序。

一般来说,消费者必须意识到,在各种应用程序商店内外找到的所有Flash Player(更新)应用程序都是恶意软件。

许多网站仍然要求访问者支持Flash(这在Android上已经执行很多年了),导致Android用户试图想找到一个应用程序,因此最后他们可能会安装恶意软件。

虽然MysteryBot目前尚未流通,但ThreatFabric说,LokiBot之前通过短信垃圾邮件(smishing)和电子邮件(phising)链接到Android应用程序。用户应该先载入这个恶意应用程序,然后授予应用程序访问Android辅助功能服务的权限,恶意软件可能会造成各种损害。可以肯定的说,根据与LokiBot现有连接,MysteryBot可以以同样的方式进行分配。

不要授予应用程序访问“Accessibility”的权限

专家建议用户避免从Play商店以外安装应用程序,并且不要授予应用程序对Accessibility服务的访问权限,因为在绝大多数情况下,这些服务主要由恶意软件使用。

在目前的形式下,MysteryBot仍然需要访问Accessibility服务,来使用其键盘记录器和勒索软件组件。

该恶意软件还使用Accessibility服务访问权限,在不提示用户的情况下即可访问PACKAGE_USAGE_STATS功能。这意味着用户在被提示允许应用程序访问高度特权的Accessibility服务时,仍然可以在感染之前发现MysteryBot。

此外,用户还应该注意他们从Play商店下载的内容。

ThreatFabric表示:

谷歌Play商店仍有许多Dropbox,因为它似乎是一种有效的分销手段。大多数Android银行木马似乎都是通过smishing / phishing和side-loading进行分销的。

发表评论

提供云计算服务

提供云计算服务