勒索软件泄露研究分析

导语:在十月份,有318名新的受害者被发布在勒索软件泄露网站上。

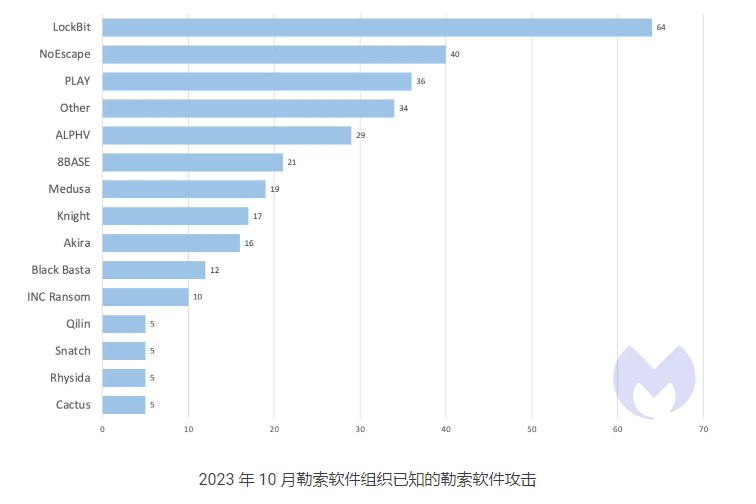

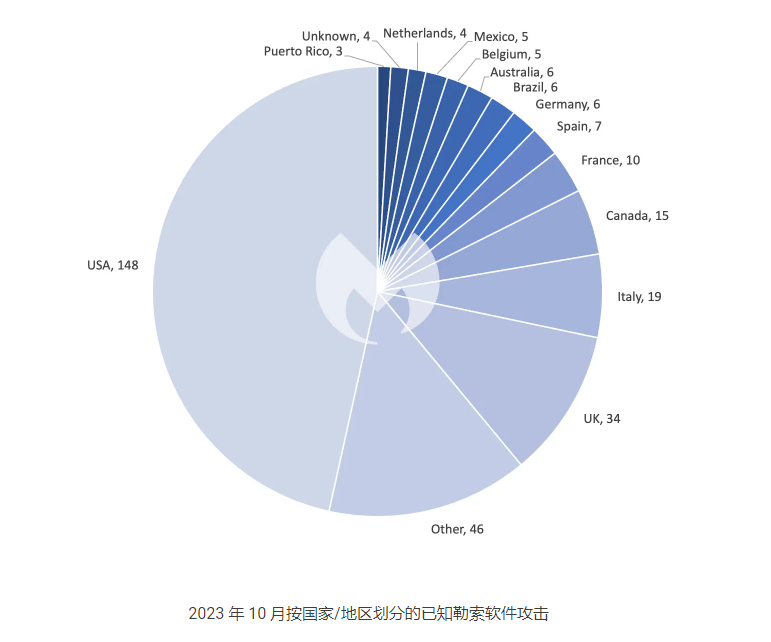

在十月份,有318名新的受害者被发布在勒索软件泄露网站上。最活跃的团伙包括LockBit(64),NoEscape(40)和PLAY(36)。该月的重要事件包括打击了几个备受关注的团体,包括被指责攻击索尼系统的RansomedVC,新的数据揭示了Cl0p对教育行业的偏见,并深入挖掘了揭示了9月份臭名昭著的赌场攻击背后团伙的危险性。

上个月,三个主要的勒索软件团伙——RansomedVC、Ragnar和Trigona——被关闭,前两者是由执法机构采取行动,第三者则是由乌克兰的网络活动分子。让我们深入了解一下RansomedVC,这个团伙在八月份崭露头角,很快因据称侵入了几家知名公司而声名狼藉。在十月底,该团伙背后的主要黑客在Telegram上被发现试图出售该操作。仅仅几天后,该账户宣布在得知六名附属成员可能已被逮捕后,决定“结束”该团伙。在解散时,该团伙在其泄露网站上发布了42名受害者。

尽管执法机构尚未确认对RansomedVC的逮捕,但对于RagnarLocker团伙并非如此,Europol和Eurojust宣布他们上个月已经击毁了该团伙。RagnarLocker成立于2019年,负责对全球各地的市政当局和关键基础设施进行多次高调攻击。在采取行动时,该团伙在其泄露网站上发布了总共42名受害者。

另一方面,Trigona的覆灭不是由调查人员完成的,而是由活动人士完成的,凸显了更广泛的地缘政治斗争对勒索软件格局可能产生的影响。在十月中旬,乌克兰网络联盟(UCA)侵入了Trigona Confluence服务器,并完全删除和破坏了他们的网站。成立于2016年,旨在捍卫乌克兰免受俄罗斯干预,UCA使用CVE-2023-22515的公开漏洞来访问Trigona基础设施。自首次于2022年十月出现以来,Trigona已对各个行业进行了至少30次攻击。

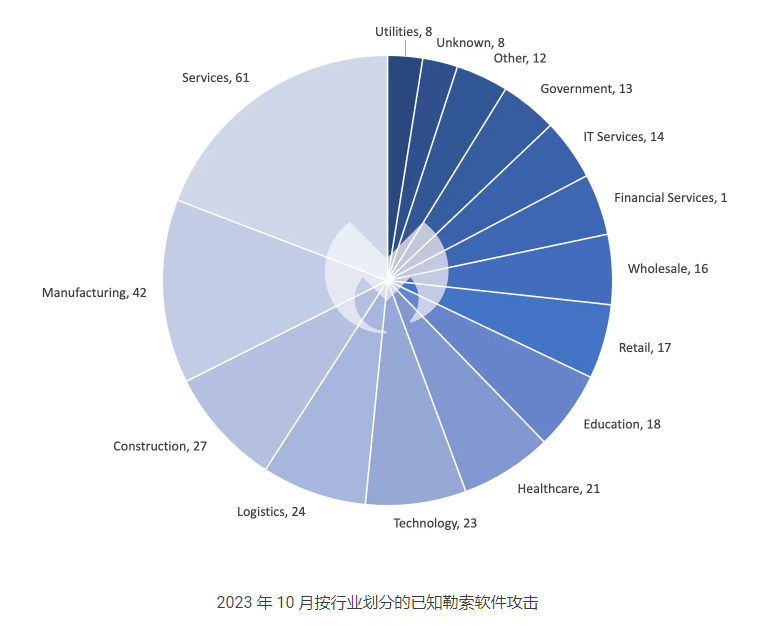

在十月的其他新闻中,网络保险公司Resilience报告称,在2023年上半年,其客户基础中所有MOVEit网络攻击的受害者中,有48%来自教育领域。这表明Cl0p攻击可能更倾向于瞄准教育机构。然而,这个数字可能并不能完全反映实际情况。

例如,如果Resilience在教育领域的客户比例较高,可能会使数据偏向该领域。另一方面,Malwarebytes的数据确实表明,尽管教育领域只占所有MOVEit主机的3%,但他们却占了6%的受害者。然而,这一趋势可能并非由于Cl0p有意专注于此,其攻击更具有机会性,而更可能是因为教育领域通常缺乏及时解决像MOVEit中那样的漏洞所需的资源。因此,观察到的偏见更多是情境性的而非有意为之。无论如何,考虑到教育领域经常依赖像MOVEit这样的第三方应用程序,Cl0p活动的影响提醒这些机构采用强大的第三方安全最佳实践。

微软上个月对Scattered Spider的深入调查揭示了这个相对新但危险的勒索软件团伙的新信息,该团伙在九月份因攻击MGM Resorts和Caesar Entertainment而成为新闻头条。对于小型安全团队而言,关于该团伙最重要的发现之一是他们使用Land Of The Land (LOTL) 技术来避免被检测:Scattered Spider使用像PowerShell这样的日常工具进行侦查,并悄悄地修改网络设置以绕过安全措施。他们还利用身份提供者并修改安全系统,将其恶意活动与正常的网络操作融为一体。

随着Scattered Spider等团伙越来越多地依赖LOTL攻击的成功,防御者有必要专注于检测正常工具和网络配置中的异常活动。加强监控和分析能力可以帮助识别并对抗这些勒索软件团伙采用的微妙而复杂的技术。

新的参与者?

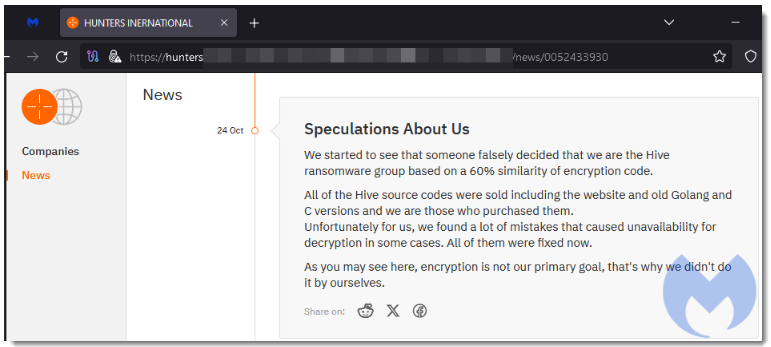

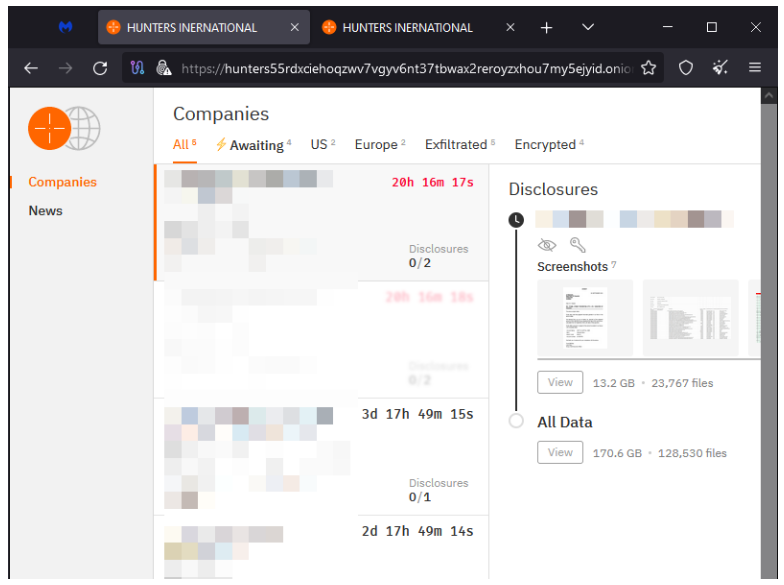

Hunters International是一个新的勒索软件参与者,被怀疑是Hive勒索软件的改版,后者在2023年1月被执法机构关闭。尽管Hunters International否认,声称他们是一个独立实体,购买了Hive的源代码,但他们的恶意软件编码和功能的重叠表明了与Hive直接相关的渊源。

尽管其活动有限,但包括对英国一所学校的显着攻击。

如何避免勒索软件

· 阻止常见的入侵形式。制定迅速修补面向互联网的系统漏洞的计划;禁用或加强远程访问,如RDP和VPN。

· 预防入侵。在威胁能够渗透或感染你的终端之前,及早停止威胁。使用能够阻止用于传播勒索软件的漏洞利用和恶意软件的终端安全软件。

· 检测入侵。通过分割网络并谨慎分配访问权限,使入侵者更难在你的组织内操作。在攻击发生之前使用EDR或MDR检测异常活动。

· 阻止恶意加密。部署Endpoint Detection and Response(EDR)软件,如Malwarebytes EDR,使用多种不同的检测技术识别勒索软件,并使用勒索软件回滚来恢复受损的系统文件。

· 创建离线、离线备份。将备份保存在离线和离线的地方,超出攻击者的触及范围。定期测试它们,确保能够迅速恢复基本业务功能。

· 不要再次受到攻击。一旦隔离了爆发并阻止了第一次攻击,必须彻底清除攻击者、其恶意软件、其工具和其入侵方法的每一个痕迹,以避免再次受到攻击。

发表评论

提供云计算服务

提供云计算服务