NUCLEUS 13:Nucleus TCP/IP栈13个安全漏洞

导语:Forescout研究人员在Nucleus TCP/IP栈汇中发现13个关键安全漏洞。

Forescout研究人员在Nucleus TCP/IP栈汇中发现13个关键安全漏洞。

漏洞概述

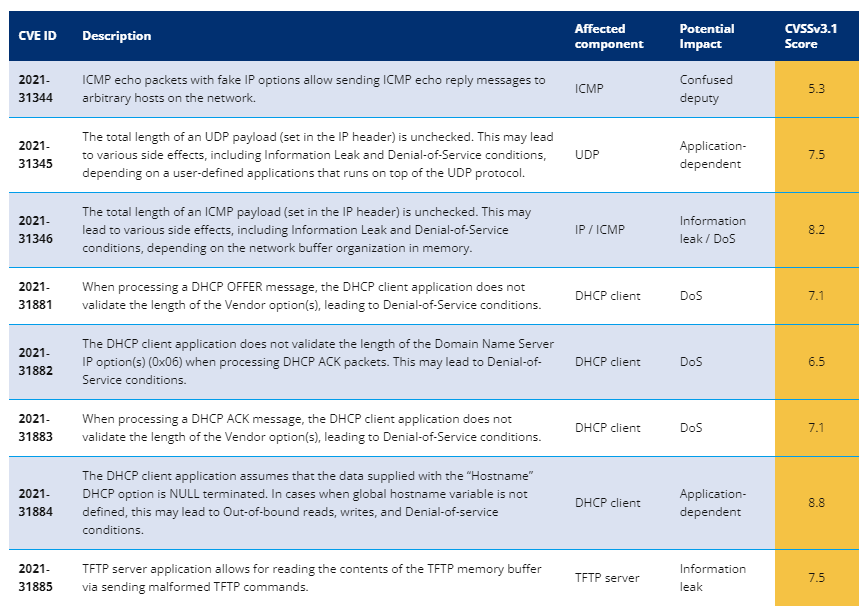

Nucleus主要用于麻醉机、患者监护仪和其他医疗设备中,Forescout研究人员在Nucleus TCP/IP栈中发现了13个安全漏洞,攻击者利用漏洞可以实现远程代码执行、DoS、信息泄露等。这13个漏洞分别是:

其中最严重的漏洞是一个影响FTP服务器组件的远程代码执行漏洞——CVE-2021-31886,CVSS评分为9.8分。该漏洞产生的原因是FTP服务器没有合理验证USER命令的长度,会引发基于栈的缓存溢出,攻击者利用该漏洞可以实现远程代码执行和DoS攻击。

CVE-2021-31886漏洞的PoC视频参见:https://youtu.be/xwbL0yGKV80

漏洞影响

Nucleus NET是Nucleus RTOS(实时操作系统)的TCP/IP协议栈,最早开发时间是1993年,从发布到现在已经有28年的时间。根据Nucleus官网的数据,RTOS部署超过30亿设备,涉及医疗、IT和导航等系统。

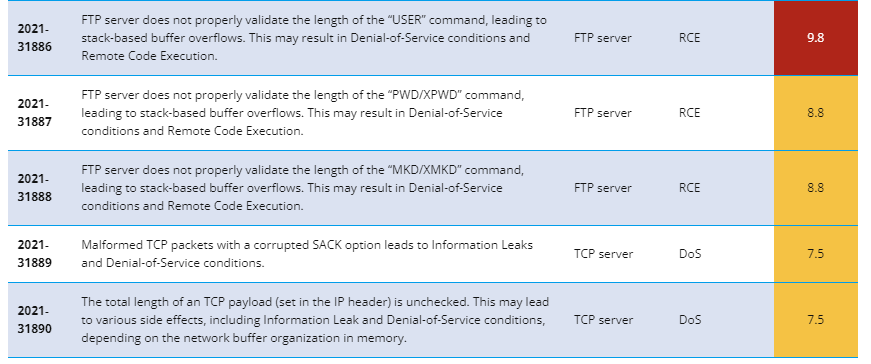

研究人员通过Shodan查询数据发现了运行Nucleus FTP和RTOS的设备超过2200个。

运行Nucleus FTP、Nucleus RTOS的设备

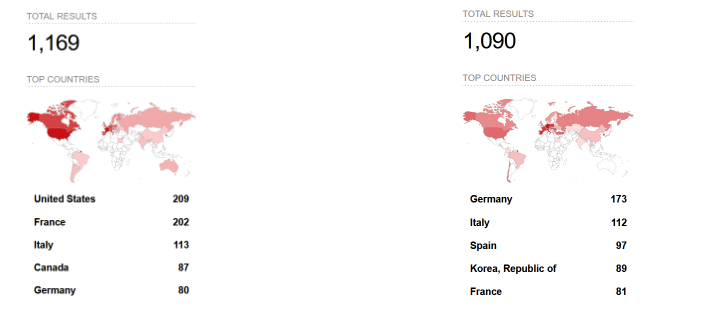

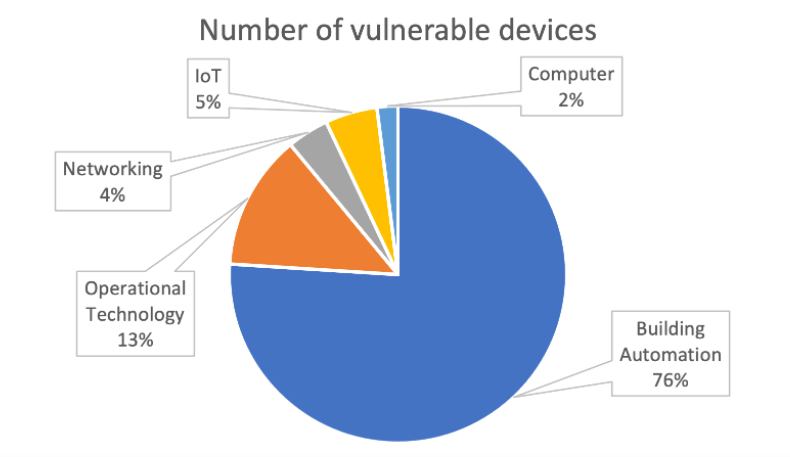

根据Forescout设备云的数据,有超过1300万设备监控信息,有来自16个厂商的5500个设备。

运行Nucleus的设备(Forescout设备云)

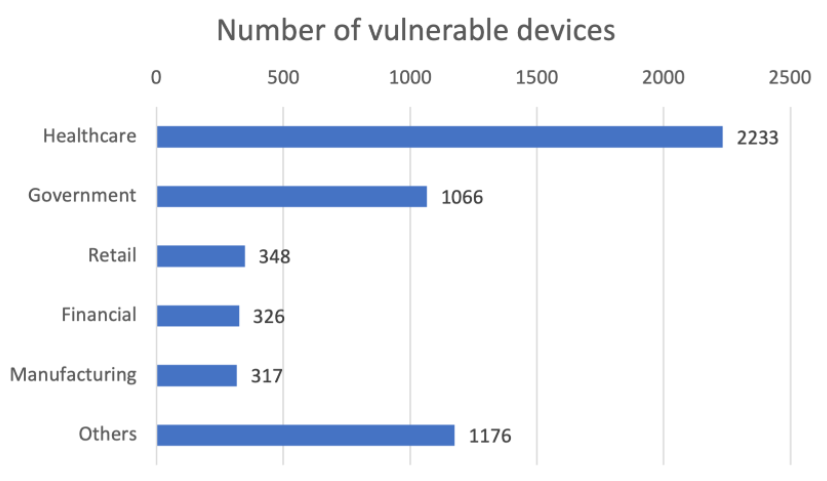

运行Nucleus的设备按行业分(Forescout设备云)

完整技术报告参见:https://www.forescout.com/resources/nucleus13-research-report-dissecting-the-nucleus-tcpip-stack/

发表评论

提供云计算服务

提供云计算服务