CASPER攻击使用严加隔离的计算机内部扬声器窃取数据

导语:韩国首尔大学网络安全学院的研究人员近日介绍了一种名为CASPER的新型隐蔽通道攻击,这种攻击能以每秒20比特的速度将数据从严加隔离的计算机泄漏给附近的智能手机。

韩国首尔大学网络安全学院的研究人员近日介绍了一种名为CASPER的新型隐蔽通道攻击,这种攻击能以每秒20比特的速度将数据从严加隔离的计算机泄漏给附近的智能手机。

CASPER攻击利用目标计算机内部的扬声器作为数据传输通道,以传输人耳听不到的高频音频,并将二进制或摩尔斯电码传送到最远1.5米开外的麦克风。

接收端麦克风可以位于攻击者口袋内录制音频的智能手机中,也可以位于同一房间的笔记本电脑中。

研究人员之前已经开发出了利用外部扬声器的类似攻击方法。然而,在关键环境中使用的严加隔离、使用独立网络的系统(比如政府网络、能源基础设施和武器控制系统)不太可能有外部扬声器。

另一方面,提供音频反馈(比如开机蜂鸣声)的内部扬声器仍然被认为必不可少,因此它们通常存在,从而使它们成为攻击者眼里更好的选择。

感染目标

与几乎所有针对使用独立网络的计算机的秘密通道攻击一样,可以实际访问目标的非授权员工或隐秘入侵者必须先用恶意软件感染目标。

虽然这种情况似乎不切实际甚至遥不可及,但过去有人多次成功实施了这类攻击,其中有名的例子包括Stuxnet蠕虫攻击伊朗在纳坦兹的铀浓缩设施、Agent.BTZ恶意软件感染了一个美国军事基地,以及Remsec模块化后门从严加隔离的政府网络偷偷收集信息长达五年之久。

恶意软件可以自动枚举目标的文件系统,找到与硬编码列表匹配的文件或文件类型,并企图泄露文件。

现实中更有可能发生的是,它可以记录击键内容,这更适合这种缓慢的数据传输速率。

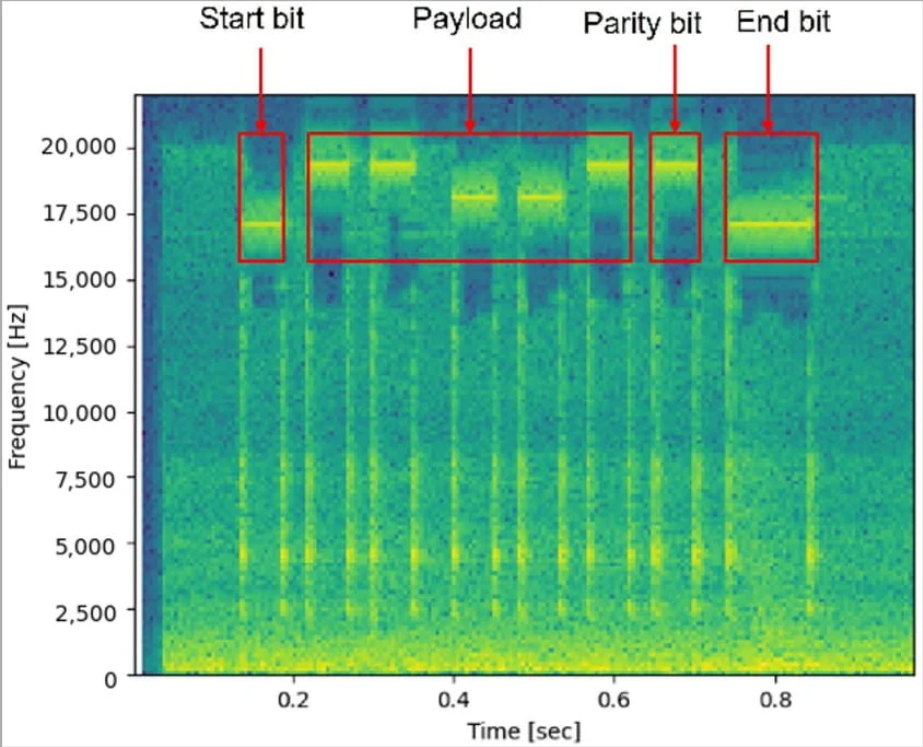

恶意软件会将要从目标中窃取的数据编码成二进制或摩尔斯电码,并使用频率调制通过内部扬声器来传输,从而获得在17 kHz至20 kHz范围内难以察觉的超声波。

图1. CASPER攻击示意图 (图片来源:韩国首尔大学)

试验结果

研究人员使用一台基于Linux(Ubuntu 20.04)的计算机作为目标,使用三星Galaxy Z Flip 3作为接收器,对描述的模型进行了试验,并运行一款采样频率高达20 kHz的基础记录器应用程序。

在摩尔斯电码试验中,研究人员将每比特长度设置为100毫秒,并使用18 kHz作为点、使用19 kHz作为破折号。智能手机放在50厘米开外的地方,能够解码所发送的单词“covert”(意为“隐蔽”)。

在二进制数据试验中,每比特长度设置为50毫秒,以18 kHz的频率传输0、以19 kHz的频率传输1。50毫秒的开始/结束位也以17 kHz的频率传输,以表明新消息的开始。

图2. 通过生成的声音频率传输的数据 (图片来源:韩国首尔大学)

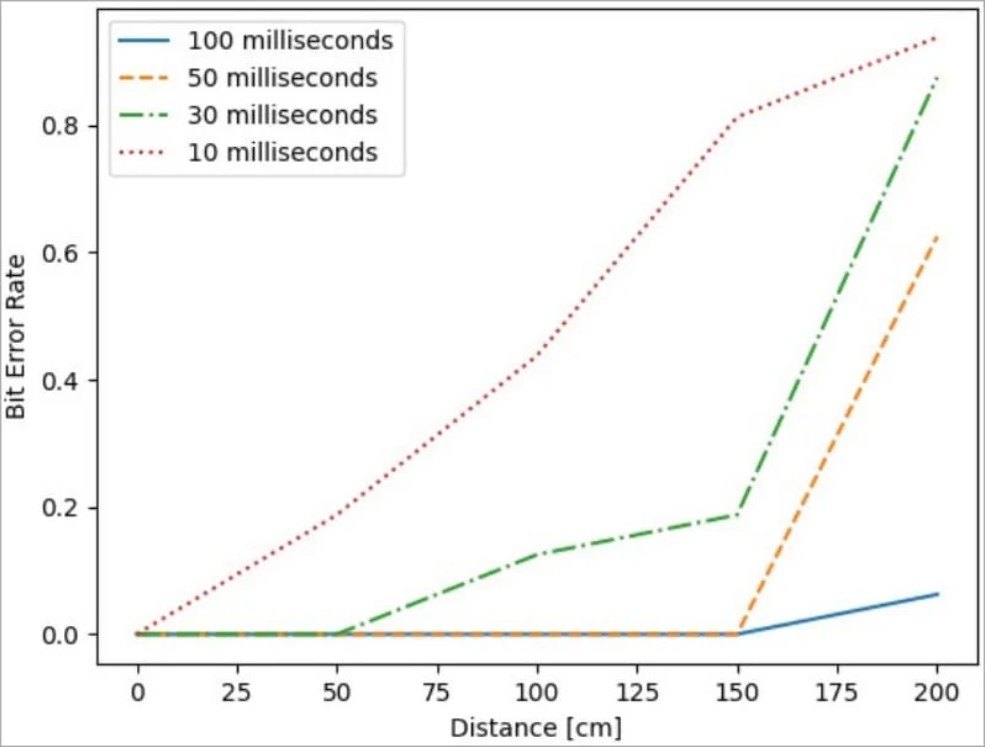

从进行的测试来看,接收器的最大距离为1.5 米(4.9英尺),使用100 毫秒的每比特长度。

但从试验的总体结果来看,每比特长度对误码率有影响。当每比特长度为50毫秒时,可以达到20比特/秒的最大可靠传输比特率。

图3. 误码率计算(图片来源:韩国首尔大学)

按此数据传输速率计算,恶意软件可以在大约3秒内传输一个典型的8个字符长度的密码,并在100秒内传输一个2048位RSA密钥。

任何超过此值的数据(比如10 KB 的小文件)都需要一个多小时才能从严加隔离的系统中泄露出去,即使在理想的条件下、传输过程中没有出现中断。

韩国首尔大学声称:“与使用光学方法或电磁方法的其他隐蔽通道攻击技术相比,我们的方法传输数据的速度较慢,因为通过声音传输数据的速度有限。”

解决低数据速率的方法是改变多路同时传输的频带;然而,内部扬声器只能生成单一频段的声音,因此这种攻击实际上受到了限制。

研究人员分享了抵御CASPER攻击的方法,最简单的方法是从关键任务计算机上移除内部扬声器。

如果这么做不现实,防御者可部署高通滤波器,将所有生成的频率保持在可听见的声谱内,从而阻止超声波传输。

如果你对针对严加隔离的系统的其他隐蔽通道攻击感兴趣,不妨参阅COVID-bit(https://www.bleepingcomputer.com/news/security/air-gapped-pcs-vulnerable-to-data-theft-via-power-supply-radiation/),它使用电源装置(PSU)生成传输数据的电磁波。

类似攻击的其他例子还有ETHERLED,它依靠目标网卡的LED灯来传输摩尔斯电码信号,以及 SATAn,它使用SATA电缆作为无线天线。

发表评论

提供云计算服务

提供云计算服务