2022年第一季度DDoS攻击趋势分析

导语:2022 年第一季度的 DDoS攻击趋势受到俄乌冲突的影响:所有 重磅DDoS 相关新闻都与其有关。

2022 年第一季度的 DDoS攻击趋势受到俄乌冲突的影响:所有 重磅DDoS 相关新闻都与其有关。

1月中旬,基辅市长维塔利·克里琴科的网站遭到DDoS攻击,乌克兰多个政府部门的网站遭到破坏。 2 月中旬,DDoS 攻击影响了乌克兰国防部的网站、Oschadbank 和 PrivatBank 的在线服务以及托管服务提供商 Mirohost。大约在同一时间,PrivatBank 客户收到了关于 ATM 停止服务的虚假短信,这么做似乎是为了制造恐慌。2月23日,另一波DDoS攻击席卷了乌克兰政府的资源,而乌克兰国家特殊通信和信息保护局(State Service of Special Communication and Information Protection)报告称,2月底和3月初发生了一系列连续攻击。尽管垃圾通信量在峰值冲击时超过了100gb /s,但与去年反复发生的1tb/s或更多容量的攻击相比,这是微不足道的。

3月初,Zscaler的研究人员发表了一份分析报告,分析了DanaBot的一名操作员对乌克兰发起的攻击。这种银行木马通过恶意软件即服务(MaaS)模型传播。买家使用DanaBot将DDoS木马下载到受感染的设备上其唯一功能就是攻击硬编码域。最初的目标是乌克兰国防部的邮件服务器。对该资源的攻击从3月2日持续到3月7日,之后攻击者将目标对准乌克兰国家安全与国防委员会(National Security and Defense Council of Ukraine)该网站专门提供有关俄罗斯战俘的信息。

提供俄乌冲突实时监控的信息资源LiveUAMap也成为DDoS攻击的目标,此外,北约国家的乌克兰媒体和信息资源也受到攻击。特别是乌克兰门户网站espresso遭受了DDoS攻击。据乌克兰供应商称,他们在整个3月份都面临着针对某些资源的DDoS攻击。

从2月24日开始,一系列DDoS攻击攻击了俄罗斯的网站。目标包括媒体、地区(例如在Yugra)和联邦一级的政府当局、俄罗斯航天局、俄罗斯铁路公司(RZD)、国家服务(Gosuslugi)门户网站、电信公司和其他组织。3月底,DDoSer(一款集压力测试与安全观测的全功能产品)攻击了俄罗斯域名注册商Ru-Center,使其客户的网站瘫痪了一段时间。据加拿大皇家银行称,至少有一些针对媒体的攻击是从呼吁杜绝错误信息的网站进行的。黑客组织 Anonymous 已就乌克兰问题向俄罗斯宣战,声称对数次攻击负责,其中包括针对今日俄罗斯新闻台的 DDoS。

Anonymous 并不是唯一一个站出来支持乌克兰的黑客组织。该国政府号召志愿者加入“IT 军队”,其任务包括 DDoS 攻击。此类攻击主要通过 Telegram 进行协调,组织者在 Telegram 上发布了目标列表。此外,多个网站似乎邀请具有任何 IT 素养水平的同情者加入针对俄罗斯组织的 DDoS 攻势。用户所要做的就是在浏览器中打开网站,以便开始向给定的网络资源列表发送垃圾请求。

黑客活动家还分发允许普通用户参与 DDoS 攻击的应用程序,与这些网站一样,他们的开发人员将它们宣传为攻击俄罗斯资源的工具。据 Avast 称,至少有 900 名来自乌克兰的用户下载了此类应用程序。此类应用程序不仅代表用户进行攻击,还会收集有关用户的数据,例如 IP 地址、大致位置、用户名、系统信息、时区、语言等。

为了应对 DDoS 攻击,许多俄罗斯资源使用地理围栏来暂时限制来自国外的访问。此外,俄罗斯国家计算机事件协调中心发布了据称发起攻击的 IP 地址和域列表,以及针对组织的安全建议。 DDoS 来源清单包括美国情报机构的域以及一些媒体渠道等。

除了俄罗斯和乌克兰外,朝鲜的网站也多次瘫痪。朝鲜在1月中旬进行了一系列导弹试验后首次下线,切断了对大多数朝鲜网站和邮件服务器的访问。监控朝鲜互联网的研究员Junade Ali表示,这一事件类似于DDoS攻击。本月末,该国的网络连接也出现了中断。虽然许多人最初将这些事件归咎于朝鲜日益增加的军事活动,但声称对此事负责的是一名绰号为P4x的美国信息安全专家。用他自己的话说,他的行动是为了回应朝鲜黑客对安全专家发起的一系列网络攻击。看到美国当局没有反应,P4x决定自己动手,他在朝鲜的网络设备中发现了几个漏洞,他用这些漏洞使该国的关键路由器和服务器过载。

今年3月,以色列ISP Cellcom成为大规模DDoS攻击的目标。这一事件导致政府资源,尤其是政府部门网站瘫痪了一段时间。以色列另一家主要供应商Bezeq也遭到了袭击。以色列国家网络理事会(INCD)认为伊朗是这次攻击的幕后主使。

另一个遭受 DDoS 攻击的国家是安道尔。以安道尔电信为目标,当地唯一的ISP,暂时切断了该国所有人的通信。攻击者的动机与政治无关,目标似乎是 Twitch Rivals Squidcraft Games 的参与者,这是一个基于 Squid Game 的 Minecraft 锦标赛。该比赛面向欧洲和拉丁美洲的西班牙语主播,最高奖金为 100,000 美元。

第一季度并非没有针对区块链和NFT等流行技术供应商的DDoS攻击。就在今年年初,Solana平台在经历了2021年的多次DDoS攻击后,再次遭到攻击,最近的DDoS攻击彻底激怒了用户,他们指责开发人员未能确保系统的安全。

新NFT市场LooksRare刚一开业就被关闭了。该平台的网站暂时关闭,用户在连接钱包和获取购买的代币信息方面遇到了困难。钱包的问题持续了一段时间,甚至在网站恢复后也是如此。

DDoS勒索者伪装成臭名昭著的REvil组织,不仅继续攻击公司,还开发了新的功能。

除了携带勒索信息的请求,攻击者开始使用配置错误的Mitel MiCollab和MiVoice Business Express协作解决方案,将攻击扩大了400多万倍。这两种解决方案都具有用于VoIP的TP-240接口。tp240dvr驱动程序充当与该接口交互的桥梁,其任务包括接收命令以产生大量流量以用于调试和测试系统性能。通常情况下,这个驱动程序不应该从互联网上获得,但大约2600个Mitel系统被发现接受来自外部的命令。攻击者迫使脆弱的系统向受害者发送压力测试,从而实现多重放大。这些攻击自 2 月中旬以来就已被观察到,并针对 ISP 以及金融、物流和其他组织。

第一季度攻击趋势

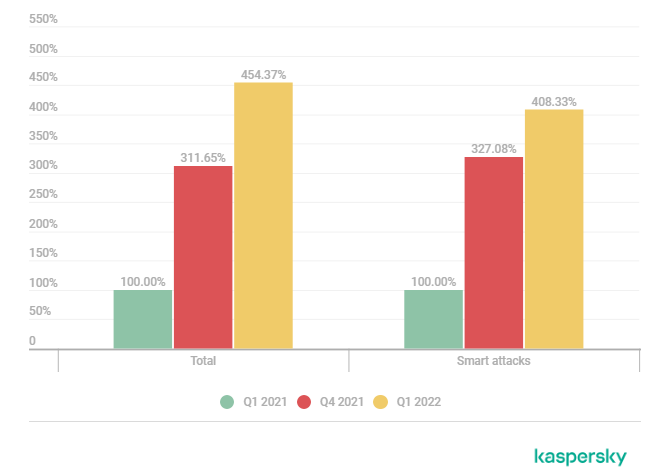

本季度,我们看到攻击次数较历史最高记录增长了近1.5倍(46%),较去年同期增长了4.5倍。

2022 年第一季度、2021 年第一季度和第四季度比较

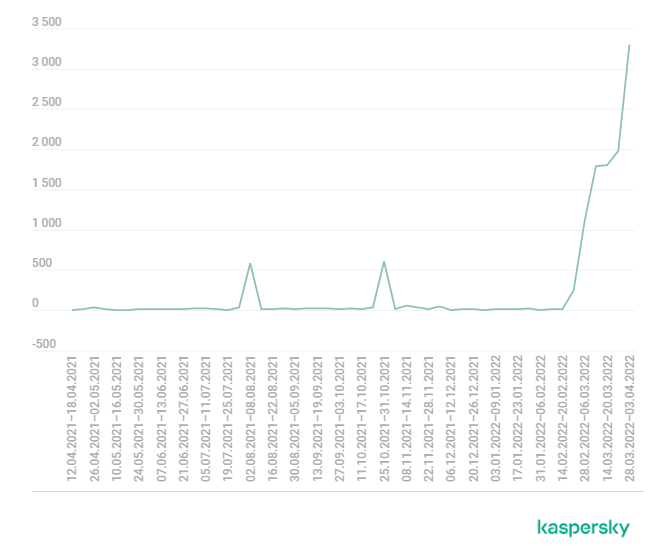

这么大的变化主要是由俄乌冲突引起的,我们看到新的攻击的高峰发生在2022年的第8周,也就是2月21—2月27日。

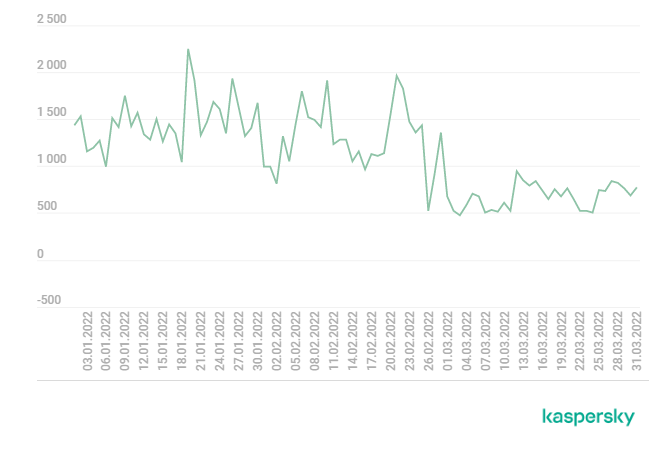

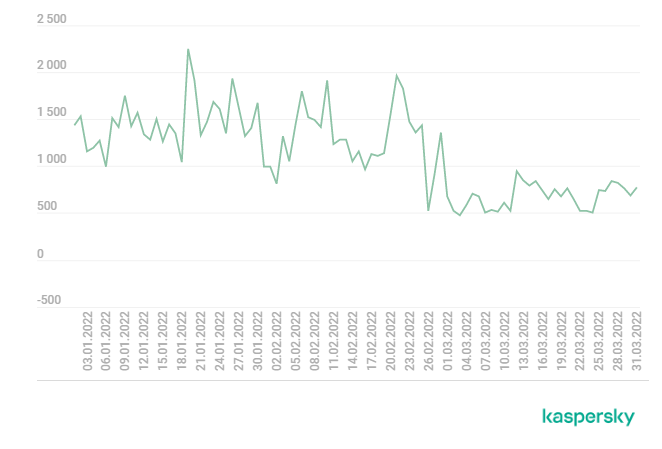

2021 年 4 月至 2022 年 3 月按周划分的 DDoS 攻击数量比较

也就是说,2 月下旬之前的攻击相对较少,如果没有在月底 DDoS 活动激增,我们会看到相对于上一季度的下降。值得注意的是,2月底到3月初的许多攻击都是由黑客组织的,并且是在用户自愿连接到僵尸网络的个人设备上进行的。

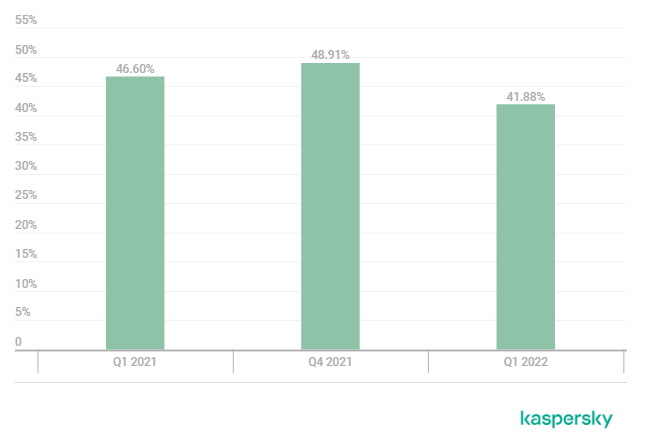

2022年第一季度,2021年第一季度和第四季度的智能攻击比例

3月底,数量又恢复到正常水平。就绝对数量而言,这类攻击的数量和DDoS攻击的数量仍比以往多。

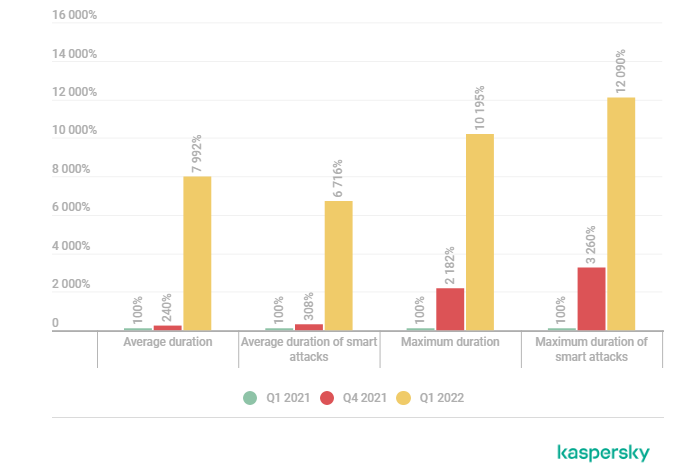

如果以前的攻击是以分钟计算的,那么现在的平均攻击是以小时计算的,而且许多攻击会持续好几天。3月29日发现了最长的一次攻击,持续了177个多小时,也就是一个多星期。

DDoS攻击持续时间

这与常见的DDoS 攻击极为不同,尤其是那些被安全解决方案过滤的攻击。这种长度的攻击代价很高,而且会暴露僵尸网络,因为活动节点更容易被检测和禁用。因此,专业的DDoSer总是试图尽快阻止无效的攻击。然而,现在我们看到了相反的情况,不管其有效性如何,攻击仍在继续。与此同时,绝大多数超长(超过一天)攻击的目标是政府机构和银行。所有这些都再次表明,本季度的DDoS攻击并非出于财务动机。

2021年4月至2022年3月按周计算的DDoS攻击平均持续时间

第一季度DDoS攻击的数据统计

在统计时,只有当僵尸网络活动周期之间的间隔不超过24小时时,该事件才被算作一次DDoS攻击。例如,如果同一资源在24小时或24小时以上被同一僵尸网络攻击,则统计两次攻击。来自不同僵尸网络但针对同一资源的Bot请求也算作不同的攻击。

DDoS 攻击受害者和用于发送命令的 C2 服务器的地理位置由它们各自的 IP 地址确定。本报告中 DDoS 攻击的唯一目标数按季度统计中的唯一 IP 地址数计算。

DDoS 情报统计仅限于卡巴斯基检测和分析的僵尸网络。请注意,僵尸网络只是用于 DDoS 攻击的工具之一,本节并未涵盖审查期间发生的每一次 DDoS 攻击。

2022 年第一季度总体情况如下:

1.卡巴斯基DDoS情报系统检测到91052次DDoS攻击;

2.44.34%的袭击目标位于美国,占所有目标的45.02%;

3.DDoS攻击(16.35%)发生在周日;

4.大多数攻击(94.95%)持续时间小于4小时,但最长的攻击持续了549小时(近23天)。

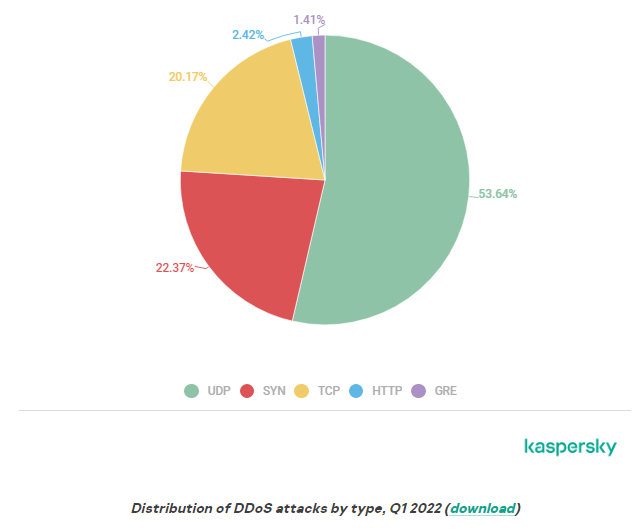

5.53.64% 的攻击是 UDP flood;

6.55.53%的C&C服务器位于美国;

DDoS攻击地理

2022年第一季度,美国受到DDoS攻击的频率最高(44.34%)。排名第二的是中国(11.60%),其比例也略有上升,德国(5.06%)升至第三位。

2021年第四季度和2022年第一季度DDoS攻击的国家和地区分布。法国(3.65%)和加拿大(3.37%)分别下降到第6位和第7位,荷兰(2.36%)仍然排在第8位。巴西(2.24%)和新加坡(1.86%)分列第九和第十。第一季度大部分目标位于美国(45.02%),其次是中国(9.34%)和德国(4.95%)。这三个国家的比例自2021年底以来略有增长。第四名是英国(4.30%),法国(3.31%)和加拿大(2.93%)分别排在第六位和第七位,巴西(2.44%)上升到第八位。相比之下,荷兰跌至第九位(2.32%),澳大利亚(1.90%)位居前十。

DDoS攻击次数动态变化情况

在2022年第一季度,卡巴斯基的DDoS情报系统检测到91052次DDoS攻击。在整个1月和2月的大部分时间里,我们看到平均每天有1406起攻击事件。在这段时间里,最平静的一天是2月2日,DDoS情报系统发现了809次攻击,最激烈的一天是1月19日,2250次DDoS攻击。从2月26日开始,每天的DDoS攻击次数减少了一半,只有697次。在季度末,最活跃的一天是2月28日,有1362次攻击,最安静的一天是3月3日,有479次攻击。

DDoS攻击数量变化

与2021年第四季度相比,每周DDoS攻击的分布略微均匀一些。最活跃和最安静的日子之间的差异是2.72 %。在上一个报告期内,周日(16.35%)攻击最猛,最低的是周五(12.77%)。

2022年第一季度每周DDoS攻击的分布情况

除周五、周日外,周一(14.83%)、周二(13.63%)、周六(14.09%)表现较为平静,周三(14.12%)、周四(14.21%)有所上涨。

DDoS攻击持续时间和攻击类型

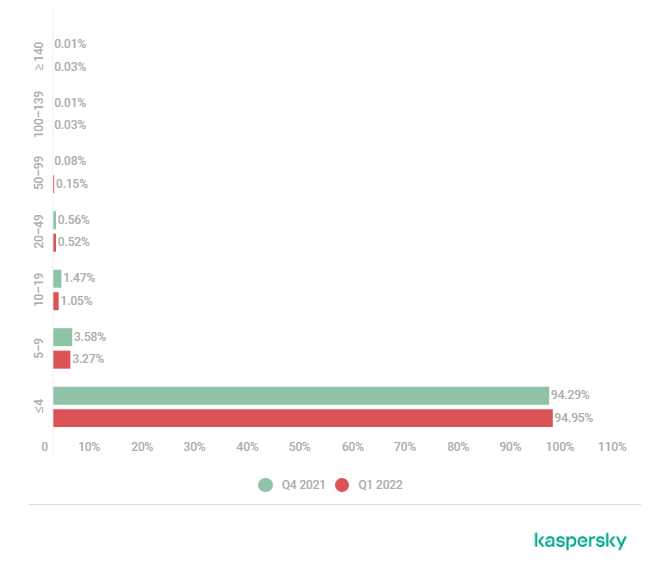

2022年前3个月DDoS攻击的平均持续时间与2021年第四季度相同,略低于两小时。与此同时,非常短的攻击(94.95%)和长时间攻击的比例都增加了,持续140小时以上的DDoS攻击占0.03%,持续100-139小时的攻击也占了0.03%。持续50-99小时的攻击比例攀升至0.15%。四分之一的最长攻击持续时间也从218小时增加到549小时。相反,5-49小时的比例下降。

2021年第四季度和2022年第一季度DDoS攻击持续时间分布

UDP flood(53.64%)占了第一季度所有DDoS攻击的一半以上,增加了3.33%, SYNflood(22.37%)上升到第二,增加了6.08%,而TCPflood(20.17%)的比例下降了三分之一,降至第三位。HTTPflood(2.42%)和GREflood(1.41%)的比例略有上升,但仍分别保持在第四位和第五位。

DDoS攻击类型分布情况

僵尸网络的地理分布

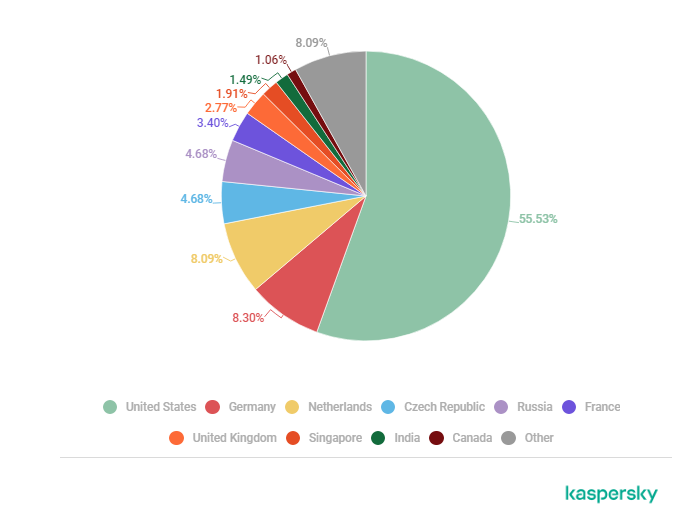

纵观僵尸网络 C&C 的地理分布,研究人员发现第一季度活跃的 C&C 中有一半以上位于美国(55.53%),增长 9.04 个百分点。从 2021 年底开始,德国 (8.30%) 升至第二位 (8.30%),其次是荷兰 (8.09%)。捷克共和国(4.68%)和俄罗斯(4.68%)并列第四。

2022 年第一季度按国家/地区划分的 C&C 僵尸网络服务器分布

第一季度 C&C 服务器数量排名第六的是法国(3.40%),排名第七的是英国(2.77%),支撑 TOP 10 的是加拿大(1.06%)。上季度未进入前 10 名的国家分别排名第八和第九位:新加坡(1.91%)和印度(1.49%)。

对物联网蜜罐的攻击

第一季度试图攻击 SSH 蜜罐的木马占比最大的是中国(20.41%)。尽管如此,与上一报告期相比还是下降了 6.32%;与此同时,美国的比例从 11.20% 上升到 15.24%。在发起攻击的国家和地区列表中排名第三的是德国(7.05%),其次是巴西(4.91%)和香港(4.79%)。然而,并不是所有的木马都同样活跃。例如,几乎一半的蜜罐攻击来自俄罗斯(47.23%)

第一季度的DDoS攻击情况受到了地缘政治形势的强烈影响,自2月底以来,黑客活动激增,以及大量用户自愿连接的自发僵尸网络的出现。唯一可以确定的是,在俄乌冲突结束之前,我们不太可能看到DDoS活动的下降。

发表评论

提供云计算服务

提供云计算服务