CVE-2021-42299:Surface Pro 3 TPM绕过漏洞

导语:谷歌安全研究人员发现微软Surface Pro 3 TPM绕过安全漏洞。

谷歌安全研究人员发现微软Surface Pro 3 TPM绕过安全漏洞。

10月18日,微软发布关于CVE-2021-42299漏洞的安全公告,该漏洞是TPM(Trusted Platform Module,可信平台模块)绕过漏洞,影响Surface Pro 3笔记本。该漏洞是谷歌安全研究人员发现的,攻击者利用该漏洞可以发起复杂的TPM Carte Blanche攻击。

漏洞概述——绕过安全完整性检查

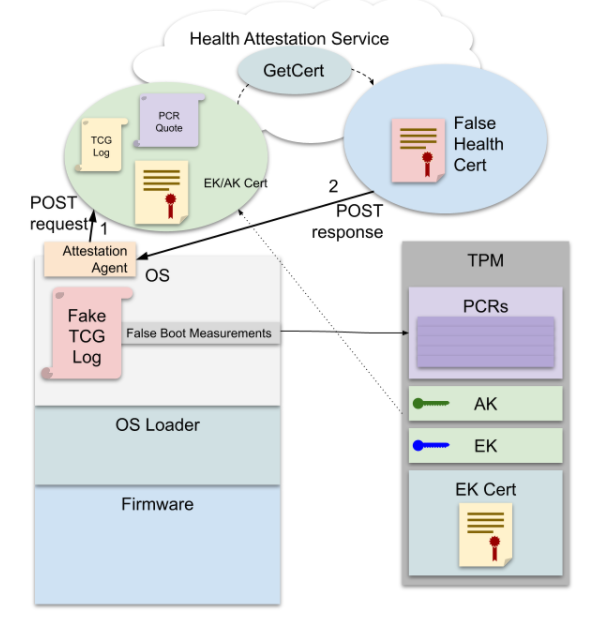

Surface Pro 3设备使用平台配置寄存器(Platform Configuration Registers,PCR)来记录设备和软件配置信息来确保启动过程是安全的。Windows使用这些PCR来确定设备的健康程度。

有漏洞的设备可以扩展任意值到平台配置寄存器库中来伪装成健康的设备。通过利用CVE-2021-42299漏洞,攻击者可以对TPM和PCR日志来获取错误的证明,允许攻击者来入侵设备健康证明(Device Health Attestation)验证过程。Device Health Attestation是一个Windows特征,使用TPM来证明PC的启动状态。

漏洞利用

一般来说,Health Attestation系统包括发送TCG日志和PCR引用到服务。为成功提取错误的微软的DHA证书,攻击者需要了解请求的格式以及发送的目的地。

攻击者通过空的PCR来访问信任度设备的步骤如下:

◼获取目标TCG日志:可以从目标设备读取;

◼重放日志到空的PCR中,使其与通过目标TCG日志描述的软件启动的设备处于相同的状态;

◼发送有效的Health Attestation请求到服务。

在实际攻击过程中,攻击者可以准备一个Linux USB启动盘以尽量减少与目标设备所需的交互。

PoC

谷歌安全研究人员还发布了该漏洞的PoC漏洞利用,PoC代码参见:https://github.com/google/security-research/tree/master/pocs/bios/tpm-carte-blanche

受影响的设备

微软已经确认Surface Pro 3受到该漏洞的影响。但使用类似BIOS的微软和非微软设备都可能受到该漏洞的影响。但Surface Pro 4、Surface Book和其他最新的Surface并不受到该漏洞的影响。

如何应对

为成功利用该漏洞,攻击者需要能够访问所有者的凭证或物理访问设备。研究人员建议用户采用最佳安全实践对其设备采取访问控制原则,预防对设备的非授权物理访问。

谷歌安全研究人员还开发了一个小工具来检查是否受到该漏洞的影响,下载地址参见:https://github.com/google/security-research/blob/master/pocs/bios/tpm-carte-blanche/cmd/bugtool

更多技术细节参见:https://github.com/google/security-research/blob/master/pocs/bios/tpm-carte-blanche/writeup.md

发表评论

提供云计算服务

提供云计算服务