黑客利用旧版 Microsoft Office 0 day 实施 Cobalt Strike

导语:建议各企业组织定期更新其系统以修补 CVE-2017-8570 等已知漏洞。

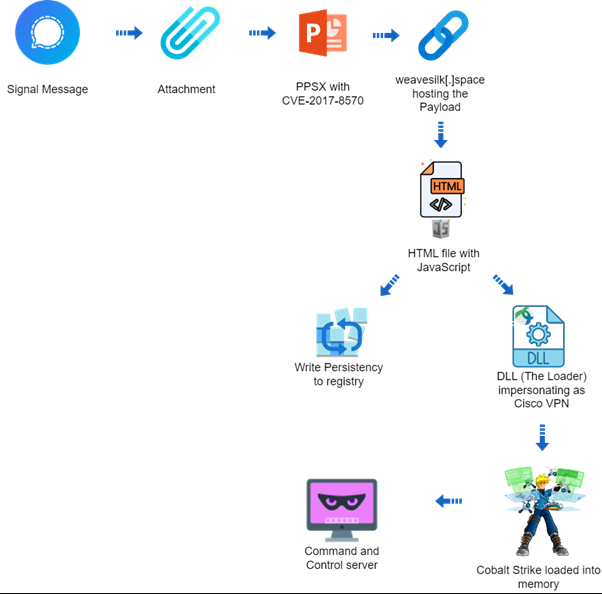

黑客利用旧的 Microsoft Office 漏洞 CVE-2017-8570 部署臭名昭著的 Cobalt Strike Beacon,目标是乌克兰的系统。

CVE-2017-8570:初始向量

该漏洞于2017年首次发现,允许攻击者通过特制文件执行任意代码,使其成为初始访问的有力工具。

活动概览

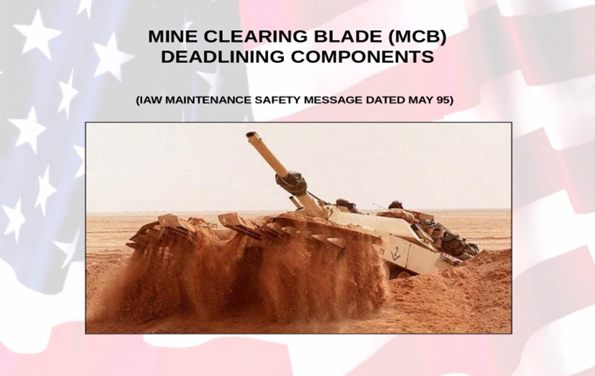

攻击者使用恶意 PPSX(PowerPoint 幻灯片)文件,伪装成旧的美国陆军扫雷坦克刀片说明手册。

PPSX内容

该文件经过巧妙设计,可以绕过传统的安全措施。它包括与外部 OLE 对象的远程关系,在 HTTPS URL 之前使用“script:”前缀来隐藏有效负载,避免磁盘存储并使分析复杂化。这种技术凸显了攻击者的复杂性以及对隐秘性和持久性的关注。

Deep Instinct Threat Lab在发现和分析此次网络攻击方面发挥了至关重要的作用。但尽管进行了详细分析,但该行动仍无法归因于任何威胁分子,而了解对手对于预测和缓解他们的策略和技术又至关重要。

Cobalt Strike Beacon:定制装载机

此次活动的核心是为 Cobalt Strike Beacon 使用自定义加载程序,Cobalt Strike Beacon 因其强大的命令与控制 (C&C) 功能以及部署更多有效负载的灵活性而成为网络攻击者中流行的工具。

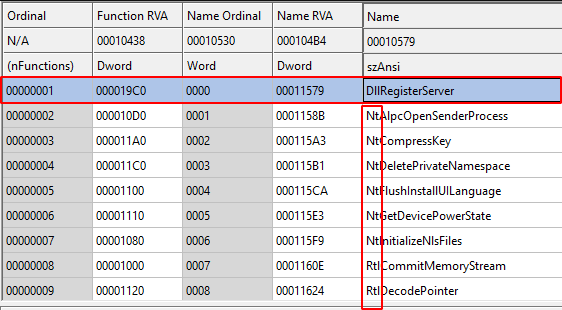

装载机出口表

此次攻击中使用的 Cobalt Strike Beacon 被配置为与 C&C 服务器进行通信,该服务器在托管条件下,巧妙地伪装成流行的摄影网站。

Beacon 的配置包括软件的破解版本(license_id 为 0)以及 C&C 通信的详细说明,包括域名、URI 和用于加密交换的公钥。

这种设置有助于对受感染系统进行强有力的控制。

影响和建议

此次攻击凸显了对网络安全领域保持警惕以及拥有先进检测能力的重要性,建议各企业组织定期更新其系统以修补 CVE-2017-8570 等已知漏洞。

发表评论

提供云计算服务

提供云计算服务