朝鲜网络间谍组织对多国外交部和智囊团的攻击活动

导语:研究人员最近观察到一个网站伪装成与法国政府链接的外交门户网站的登录页面。

研究人员最近观察到一个网站伪装成与法国政府链接的外交门户网站的登录页面。对威胁行为者基础设施的进一步分析发现了针对三个不同国家外交部机构的更广泛的网络钓鱼活动。还针对四个研究型组织,包括:斯坦福大学,皇家联合服务学院(RUSI),英国智囊团,国会研究服务局(CRS),美国智囊团和五个不同的电子邮件服务提供者。基础设施与已知的朝鲜参与者有重叠,包括相同的域和共享的托管服务提供商。由于其中一位受害者与其在朝鲜制裁方面的work之间存在联系。

在发布此博客文章之前,我们已将钓鱼网站提交给Google Safebrowsing和Microsoft,以列入黑名单。

0x01 针对法国和欧洲外交部的攻击

2019年8月9日,威胁研究团队发现了一个网页,该网页模仿了法国欧洲和外交部(MEAE)在线门户。恶意主机“ portalis.diplomatie.gouv.fr.doc-view [。]” 与合法站点“ diplomatie.gouv.fr”非常相似。导航到可疑子域时,会向用户显示一个模仿MEAE门户的网络钓鱼站点。根据合法站点,访问仅限于“ MEAE代理”。“法国外交官”的合法网站描述了MEAE代理商可能在“欧洲和外交部”的12个机构之一中工作。如果这些机构中的任何一个官员都能登录到门户,则这些机构中的全部十二个都是潜在的受害者,其中包括:

Agence Française de Développement (AFD) Agency for French Education Abroad (AEFE) Agricultural Research Centre for International Development (CIRAD) Atout France Business France Campus France and France Médias Monde Canal France International (CFI) Expertise France France Volontaires Institut Français Research Institute for Development (IRD)

图1-欧洲和外交部(MEAE)门户的Faux登录页面

上面的截图显示了设计为类似于MEAE门户的网页。截图显示了尝试登录的受害者的会话超时弹出窗口,在这种情况下,尽管页面上看不清,但页面源显示了预期的受害者,此人最有可能成为网络钓鱼活动的目标。

图2-MEAE门户和受害者电子邮件地址的页面源代码

页面源代码中的电子邮件是针对目标组织的员工的。根据delegefrance [。] org,页面源代码中的电子邮件地址属于法国驻纽约联合国宣教团的高级官员。此外,这位法国外交官还在“裁军,制裁委员会:伊朗,朝鲜,第一委员会”工作。

0x02 对基础架构的威胁分析

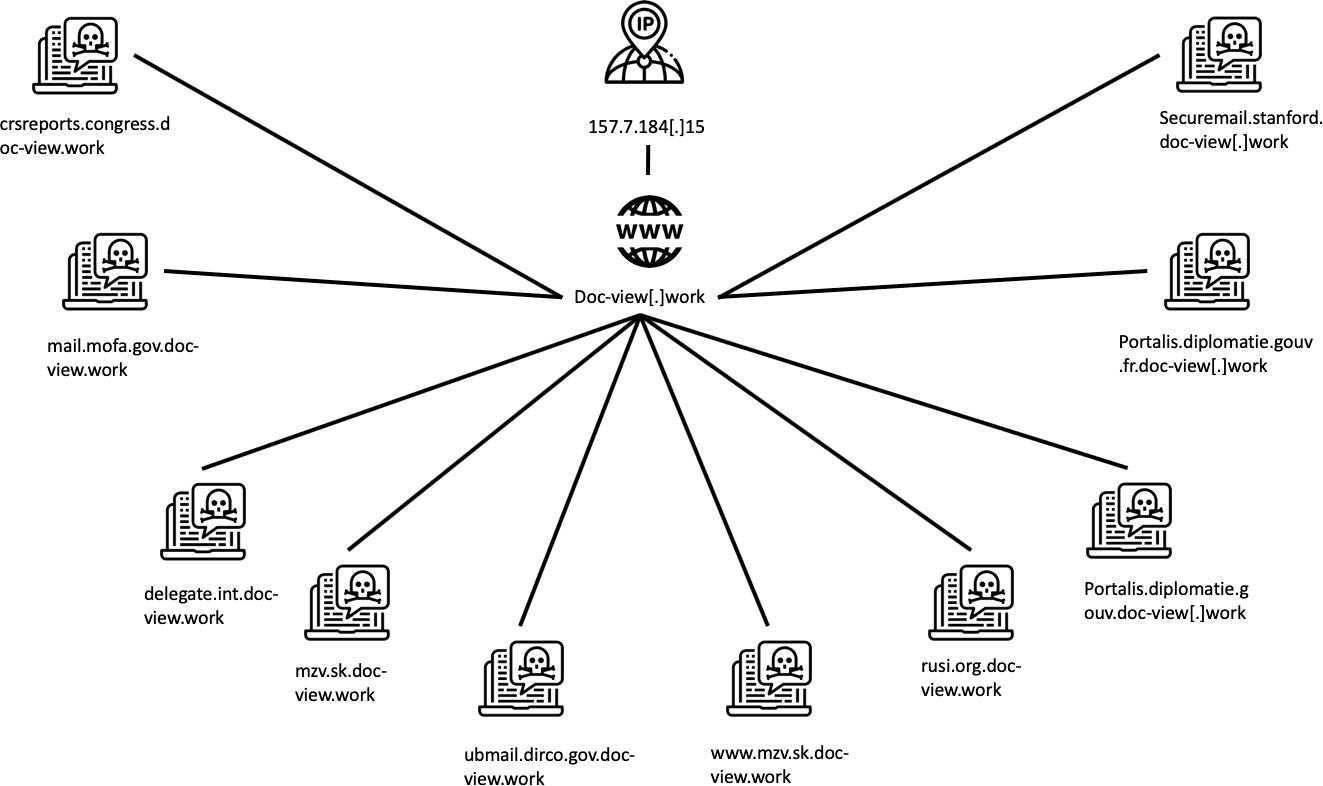

恶意URL“ portalis.diplomatie.gouv.fr.doc-view [。]work”模仿了恶意域“ doc-view [。]work”上的外交门户。该域托管在IP 157.7.184 [。] 15上,并具有几个似乎冒充电子邮件提供商的子域。IP地址似乎也具有几个相似的域和URL,它们在命名约定中共享某些模式。

图3-托管在相同IP地址上的相似命名域

IP地址157.7.184 [。] 15由亚太网络信息中心(APNIC)托管。由于IP地址是共享的,因此多个IP地址托管在同一个IP地址上。IP位于日本,并在位于东京的日本网络信息中心注册。

该IP地址上具有相同命名约定的最近使用域是以下四个域:

域名1- doc-view[.]work

域doc-view [。]work托管在IP 157.7.184 [。] 15上。该域有32个子域,大多数子域似乎是在欺骗电子邮件服务提供商Yahoo,Outlook,Ymail和Google服务。域和某些子域似乎都已设置为看起来像它们将允许受害者访问文档,例如使用Microsoft OneDrive。

图4-域doc-view [。]work上的知名网络钓鱼网站的概述

上面的图4描述了为域doc-view [。]work创建的最有趣的子域,其中包括为模拟MEAE登录而设置的两个子域。我们还确定了由恶意参与者创建的子域“ securemail.stanford.doc-view [。]work”,以模仿斯坦福大学的安全电子邮件服务。根据斯坦福大学IT部门的网站,安全电子邮件服务是为需要使用电子邮件发送中等或高风险数据的教职员工设计的。值得一提的是,斯坦福大学是国际安全与合作中心(CISAC)和亚太研究中心(APARC)的所在地,这两个中心都是弗里曼·斯波格利国际研究学院的一部分。这些研究中心举办了许多讲座,并就包括北朝鲜的持续发展在内的各种国际问题进行研究。

图5-斯坦福大学以安全电子邮件为主题的网络钓鱼站点securemail.stanford.doc-view [。] work的截图

URLScan.io(用于扫描和分析网站的在线服务)中提交的URL在可用的快照中显示了潜在的受害者,并确认目标机构是斯坦福大学。在斯坦福目录中的搜索没有显示与斯坦福大学与此电子邮件地址关联的任何人。

在调查为域doc-viewwork发行的SSL / TLS证书时,还有五个其他欺诈性子域在欺骗两个智囊团,两个外国政府机构和一个联合国组织。

· 美国国会研究机构国会研究处

· 斯洛伐克共和国外交和欧洲事务部

· 外交部-未知国家

· 英国联合智囊团皇家联合服务学院(RUSI)

· 南非国际关系与合作部

· 联合国代表团

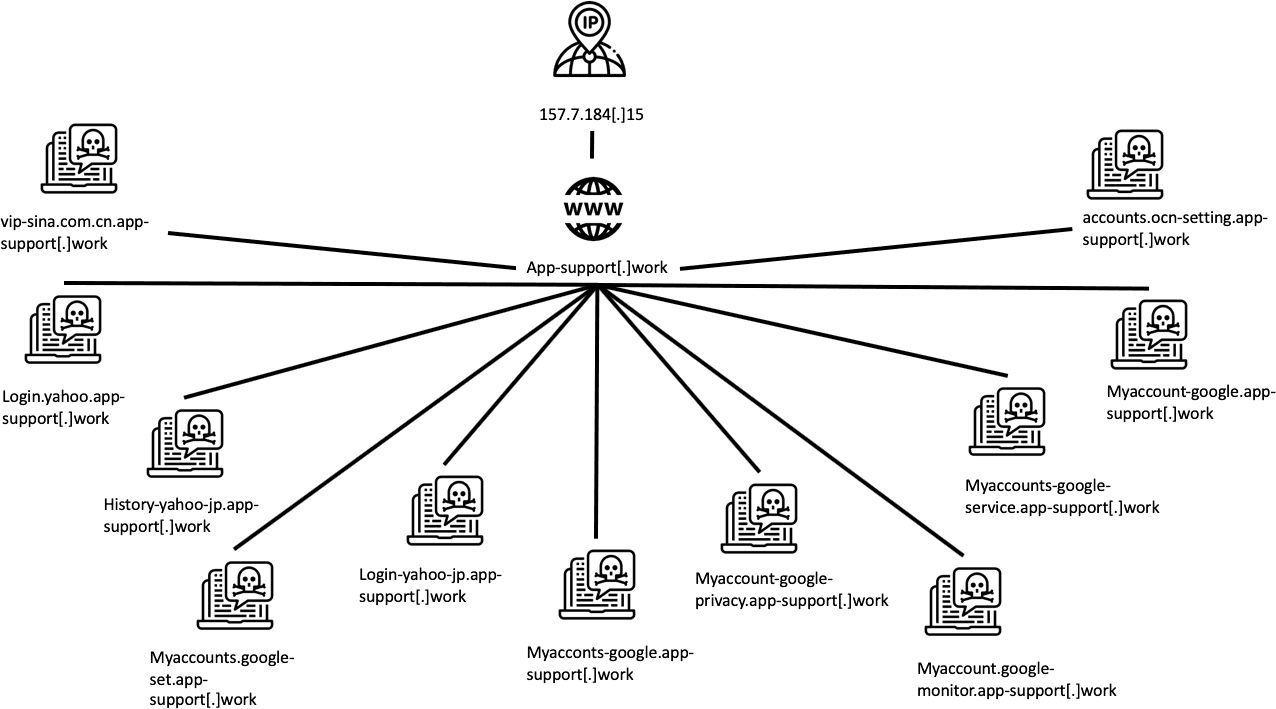

域名2- app-support[.]work

域app-support [。]work托管在同一IP地址157.7.184 [。] 15上。该域具有许多子域,看起来像它们正在尝试模仿流行的电子邮件提供商,例如Yahoo和Gmail。使用“应用程序支持”域表明,由于使用了“应用程序”一词,因此与此域相关联的广告系列可能以智能手机或Apple设备为目标。

图6-与域app-support [。]work关联的网络钓鱼站点的概述

上图中的引人注目的目标包括:

· 新浪-中国科技公司

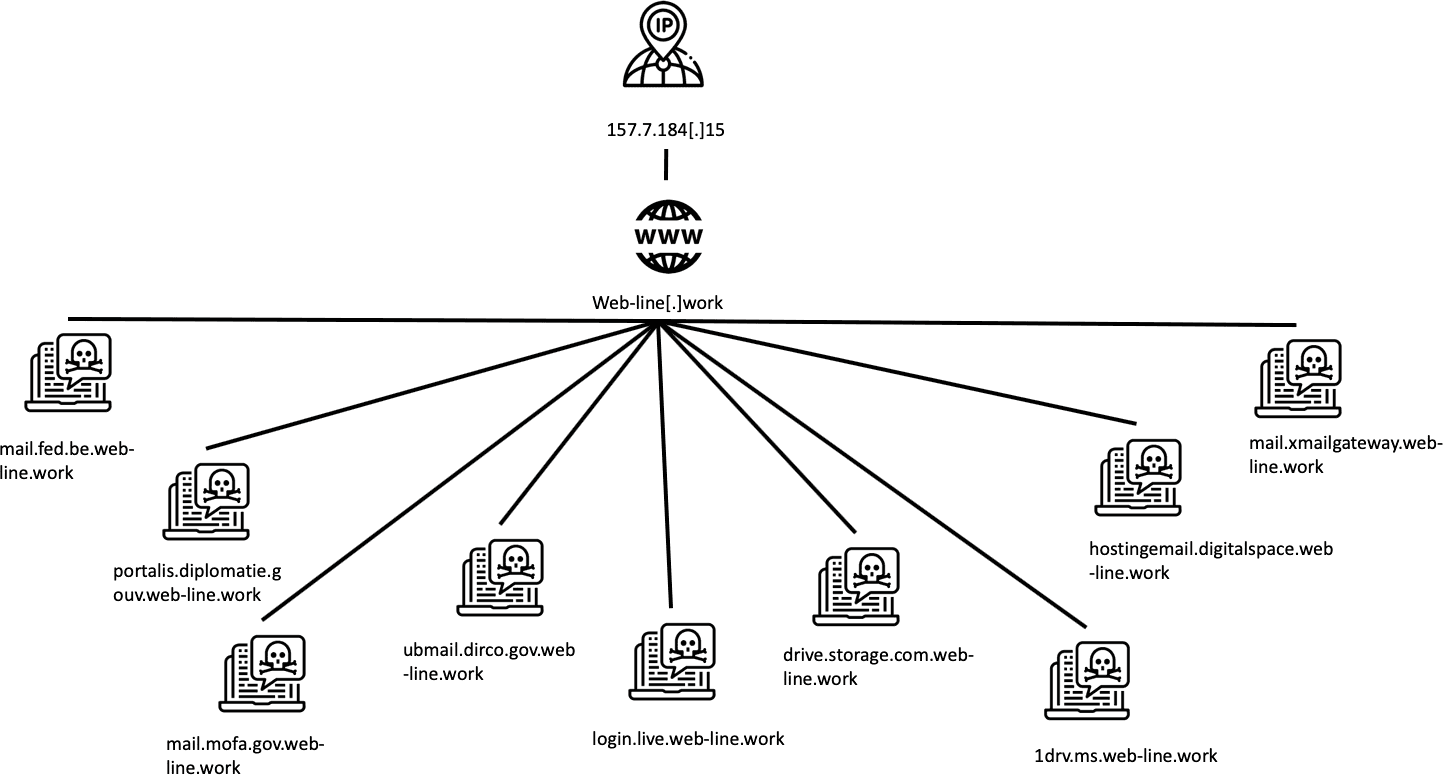

域名3- web-line[.]work

域web-line [。]work托管在IP 157.7.184 [。] 15上。该域具有许多子域,它们似乎在模仿知名的在线服务,例如Google的Gmail和Microsoft的OneDrive。有趣的是,域名所有者还创建了一个看似相同的以MEAE为主题的子域“ portalis.diplomatie.gouv.web-line [。] work”,该文件可能试图模仿MEAE门户。在撰写本报告时,该网站没有响应;因此,我们无法获取页面的截图或分析网站的源代码。由于原始发现的域名和基础结构相似,我们可以有把握地判断第二个子域很可能是使用上述相同的技术创建的以MEAE为目标的。

图7-与网域网络[。]work相关的网络钓鱼站点的概述

在图7中,我们重点介绍了攻击者针对的几个知名组织。以下列表反映了子域概述中最有趣的目标:

· Mail.fed.be-可能针对比利时联邦政府的尝试

· 欧洲和外交部-法国(MEAE)

· 外交部(MOFA)-未知国家

· 新浪-中国科技公司

· 国际关系与合作部-南非政府外交部

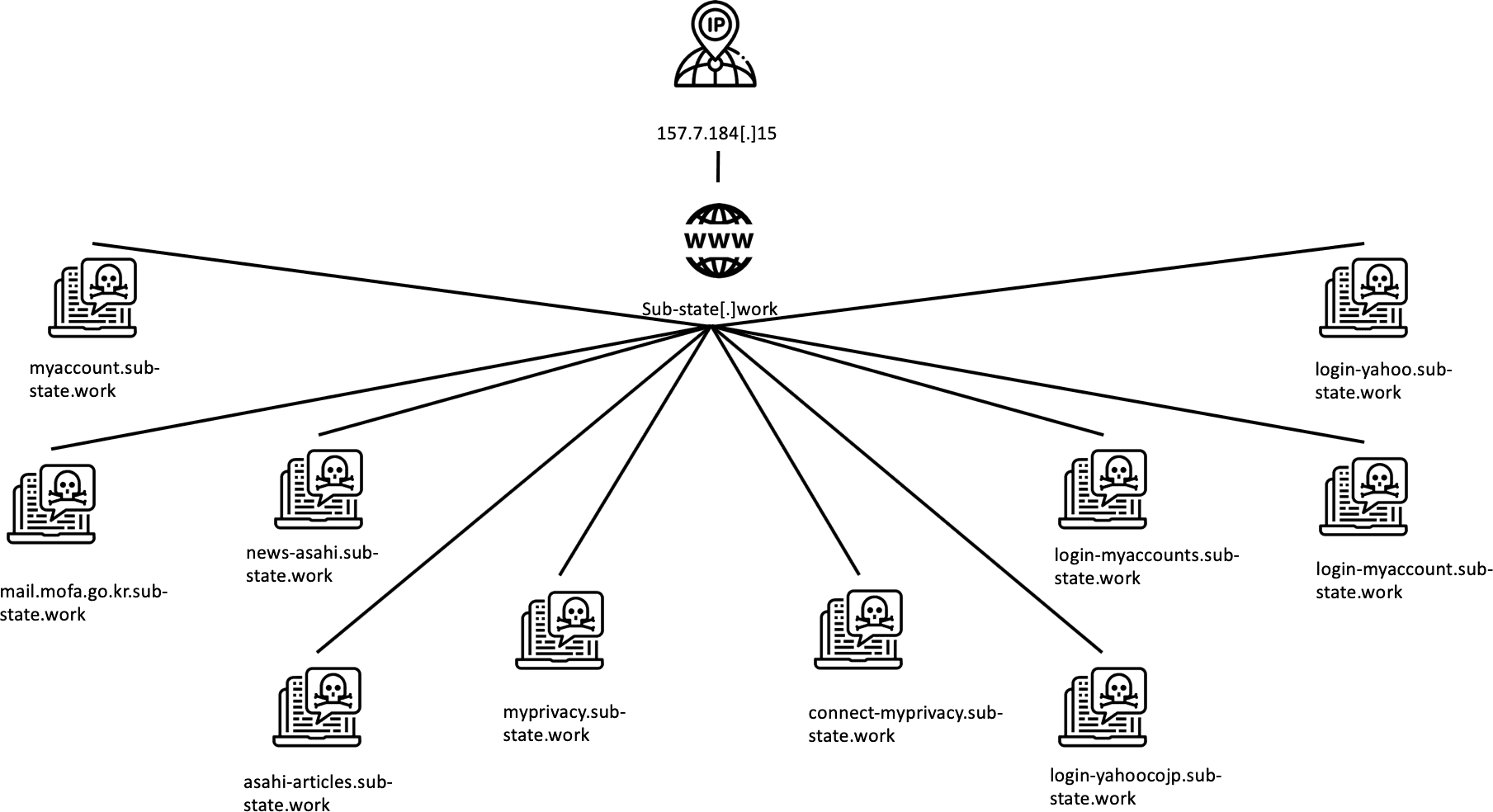

域名4- sub-state[.]work

在调查同一IP地址157.7.184 [。] 15上的被动DNS结果时,发现了域“ sub-state [。] work”。该域有十个子域,它们遵循与已经提到的相同的命名约定。

图8-域子状态[。]work上托管的网络钓鱼站点的概述

在图8中,可以看到子域模拟了以下组织:

· 朝日新闻社-日本五家主要报纸之一

· 外交部-韩国

0x03 幕后攻击者

IP地址157.7.184 [。] 15是共享的,因此是合法和恶意活动的宿主。然而,ESTSecurity于2019年4月报道,朝鲜最近开展的名为“烟幕”运动的基础设施存在重叠。据报道,域“ bigwnet [。] com”被用作Kimsuky Babyshark网络木马的命令和控制(C2),该木马也托管在同一IP地址上。Kimsuky Babyshark网络木马与朝鲜有关。

根据DomainWatch(一种收集域注册人信息的在线服务)的说法,有一个注册人电子邮件地址似乎链接了上述多个域:ringken1983 [at] gmail.com。

图9-域doc-view [。]work的Whois信息

DomainWatch还显示以下域也已使用相同的电子邮件地址注册:

图10-使用电子邮件地址ringken1983 [at] gmail [。] com注册的域

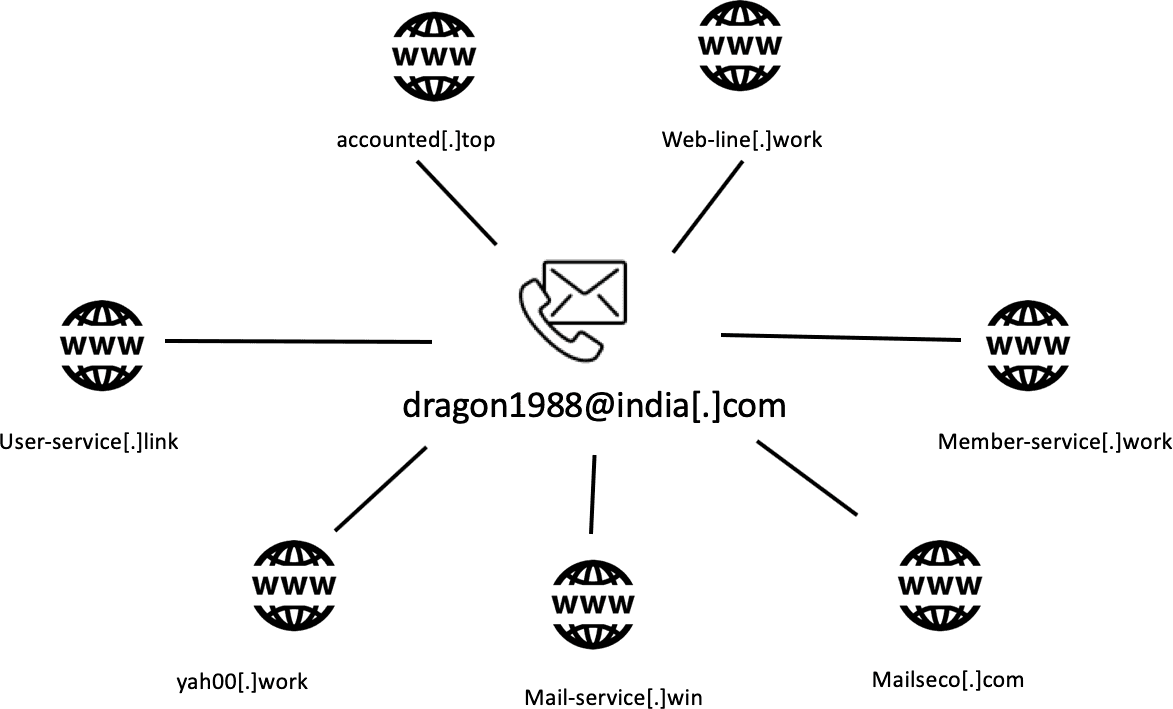

还有另外两个针对两个相关域的注册电子邮件:“ web-line [。] work”和“ drog-service [。] com”。

图11-用电子邮件地址dragon1988 [at] india [。] com注册的域

图12-使用电子邮件地址okonoki_masao [at] yahoo [。] co.jp注册的域

域名“ Dauum [。] net”似乎在模仿韩国的门户网站Daum,Daum是其他服务中的电子邮件提供商。据报道,2019年1月,朝鲜APT组织针对的是Daum,Naver和kakaoTalk服务(所有流行的韩国服务),注册了许多外观相似的域名。

0x04 分析结论

此活动的目标组织很多都为特定国家(例如韩国)的战略方向和目标提供了信息。针对四个不同国家的外交部,以及伪装成电子邮件或在线文档服务的持续尝试最有可能获得受害者的敏感通信和/或信息。此活动的目的很可能会获得信息,但很难确切知道对手的最终目标是什么。获得组织的内部电子邮件服务后,可以用许多其他方式破坏组织。在研究此活动的同时,许多域名并未处于活跃状态,尽管大多数域名已于今年注册。可能是对手一直在等待使用基础结构进行将来的攻击。这项研究与朝鲜的指标存在重叠,并且针对已经报道过的先前活动的目标也是如此。

0x05 参考资料

[1] URLScan, “portalis.diplomatie.gouv.web-line[.]work,” urlscan.io, accessed August 9, 2019, submitted July 23, 2019, https://urlscan.io/result/7e347bdc-8e0e-485b-93b2-6df2b919d768/.

[2] The French Mission Team, “Permanent mission of France to the United Nations in New York,” Ministry of Europe and Foerign Affairs, accessed August 12, 2019, https://onu.delegfrance.org/The-French-Mission-Team-8786.

[3] Censys, “doc-view[.]work,” Censys Certificate Search, accessed August 9, 2019, https://censys.io/certificates?q=%22doc-view.work%22.

[4] Stanford University, “Email:Secure Email: Email for Moderate and High Risk Data,” accessed August 14, 2019, published November 8, 2018, https://uit.stanford.edu/service/secureemail.

[5] Alyac, “Kimsuky’s APT Campaign ‘Smoke Screen’ Revealed for Korea and US,” ESTsecurity, accessed August 14, 2019, published April 17, 2019, https://blog.alyac.co.kr/2243.

[6] DomainWatch, “doc-view[.]work,” DomainWatch WhoIs, accessed August 12, 2019, https://domainwat.ch/whois/doc-view.work.

[7] BRI, “#1267555: Konni Campaign Targetting Mobiles - Additional IOCs,” BRI Alert, accessed August 14, 2019, published July 15, 2019, https://brica.de/alerts/alert/public/1267555/konni-campaign-targetting-mobiles-additional-iocs/.

0x06 IOCs

下表代表网络钓鱼活动中观察到的每个恶意基础结构和基本描述:

| Indicators of Compromise | Description |

|---|---|

| 157.7.184[.]15 | Shared hosting server with multiple suspicious and phishing sites |

| doc-view[.]work | Malicious domain |

| web-line[.]work | Malicious domain |

| app-support[.]work | Malicious domain |

| login-confirm[.]work | Malicious domain |

| member-service[.]work | Malicious domain |

| short-line[.]work | Malicious domain |

| alone-service[.]work | Malicious domain |

| minner[.]work | Malicious domain |

| com-main[.]work | Malicious domain |

| sub-state[.]work | Malicious domain |

| check-up[.]work | Malicious domain |

| portalis.diplomatie.gouv.web-line[.]work | Phishing site mimicking the Ministry of Europe and Foriegn Affairs (MEAE) portal |

| account.googlie.com.doc-view[.]work | Phishing site |

| crsreports.congress.doc-view[.]work | Phishing site mimicking the Congressional Research Service |

| delegate.int.doc-view[.]work | Phishing site likely to be mimicking the United Nations delegate login |

| drive.google.doc-view[.]work | Phishing site |

| drive.storage.com.doc-view[.]work | Phishing site |

| drives.google.doc-view[.]work | Phishing site |

| hostmaster.doc-view[.]work | Phishing site |

| login-history.doc-view[.]work | Phishing site |

| login-onedrive.doc-view[.]work | Phishing site |

| login.live.doc-view[.]work | Phishing site |

| login.outlook.doc-view[.]work | Phishing site |

| login.yahoo-sec.doc-view[.]work | Phishing site |

| login.yahoo.doc-view[.]work | Phishing site |

| login.ymail.doc-view[.]work | Phishing site |

| mail.doc-view[.]work | Phishing site |

| mail.mofa.gov.doc-view[.]work | Phishing site mimicking the Ministry of Foriegn Affairs (MOFA) - unknown country |

| mail.preview.doc-view[.]work | Phishing site |

| mail.sec.doc-view[.]work | Phishing site |

| mail.view.doc-view[.]work | Phishing site |

| mail.xmailgateway.doc-view[.]work | Phishing site |

| myaccount.google.doc-view[.]work | Phishing site |

| myaccount.protect.doc-view[.]work | Phishing site |

| myaccount.setting.doc-view[.]work | Phishing site |

| mzv.sk.doc-view[.]work | Phishing site mimicking the Ministry of Foreign and European Affairs of the Slovak Republic |

| one-drive.storage.doc-view[.]work | Phishing site |

| onedrive.com.doc-view[.]work | Phishing site |

| portalis.diplomatie.gouv.doc-view[.]work | Phishing site mimicking the Ministry of Europe and Foriegn Affairs (MEAE) portal |

| portalis.diplomatie.gouv.fr.doc-view[.]work | Phishing site mimicking the Ministry of Europe and Foriegn Affairs (MEAE) portal |

| rusi.org.doc-view[.]work | Phishing site mimicking the UK think tank RUSI |

| securemail.stanford.doc-view[.]work | Phishing site mimicking Stanford University |

| ubmail.dirco.gov.doc-view[.]work | Phishing site mimicking the Department of International Relations and Cooperation of the Foreign Ministry of the South African government |

| www.str8-creative.com.doc-view[.]work | Phishing site |

| rive.storage.com.doc-view[.]work | Phishing site |

| login.yalnoo-sec.doc-view[.]work | Phishing site |

| login.onedrive-storage.doc-view[.]work | Phishing site |

| david.gizmodo.com.doc-view[.]work | Phishing site |

| drive.storage.login-confirm[.]work | Phishing site |

| share.doc.login-confirm[.]work | Phishing site |

| accounts.live.com.member-service[.]work | Phishing site |

| accounts.msn.com.member-service[.]work | Phishing site |

| accounts.outlooks.com.member-service[.]work | Phishing site |

| ccounts.outlooks.com.member-service[.]work | Phishing site |

| edit.accounts.member-service[.]work | Phishing site |

| maii.ocn-accounts.member-service[.]work | Phishing site |

| mail.ocn-accounts.member-service[.]work | Phishing site |

| login.outlook.short-line[.]work | Phishing site |

| 1drv.ms.web-line[.]work | Phishing site |

| drive.storage.com.web-line[.]work | Phishing site |

| hostingemail.digitalspace.web-line[.]work | Phishing site |

| login.live.web-line[.]work | Phishing site |

| mail.fed.be.web-line[.]work | Phishing site |

| mail.mofa.gov.web-line[.]work | Phishing site |

| mail.xmailgateway.web-line[.]work | Phishing site |

| portalis.diplomatie.gouv.web-line[.]work | Phishing site |

| ubmail.dirco.gov.web-line[.]work | Phishing site |

| edit-accounts.ntt-ocn.alone-service[.]work | Phishing site |

| login-accounts.yahoojp.minner[.]work | Phishing site |

| login-accounts.yaoojp.minner[.]work | Phishing site |

| login.live.com-main[.]work | Phishing site |

| login.ymail.com-main[.]work | Phishing site |

| mail.mofa.go.kr.sub-state[.]work | Phishing site |

| accounts.ocn-setting.app-support[.]work | Phishing site |

| login-accounts.view.app-support[.]work | Phishing site |

| login.yahoo.app-support[.]work | Phishing site |

| loing-accounts.view.app-support[.]work | Phishing site |

| myaccount.google-monitor.app-support[.]work | Phishing site |

| myaccounts.google-set.app-support[.]work | Phishing site |

| vip-sina.com.cn.app-support[.]work | Phishing site |

| accounts.lives.com.check-up[.]work | Phishing site |

| accounts.msn.com.check-up[.]work | Phishing site |

| accounts.outlookes.check-up[.]work | Phishing site |

| accounts.outlooks.check-up[.]work | Phishing site |

| lh.yahoojp.check-up[.]work | Phishing site |

| mail.ocn-accounts.check-up[.]work | Phishing site |

| ringken1983[at]gmail[.]com | Adversary email address used to register domains |

| dragon1988[at]india[.]com | Adversary email address used to register domains |

| okonoki_masao[at]yahoo[.]co[.]jp | Adversary email address used to register domains |

发表评论

提供云计算服务

提供云计算服务