利用iPhone进行 NT AUTHORITY\SYSTEM提权

导语:本文介绍如何利用Printconfig dll文件来进行权限提升。

研究人员在尝试通过硬链接来进行权限提升,然后发现了c:\programdata\apple\lockdown目录。

该文件夹是由iTunes软件安装的Apple Mobile Device Service服务使用的。该服务负责处理通过UBS端口与Apple设备(iPhone、iPad等)进行的通信,以本地系统(Local System)权限运行。

可以看出标准用户可以在该目录中添加文件:

每当新设备插入时,驱动会在该目录中以

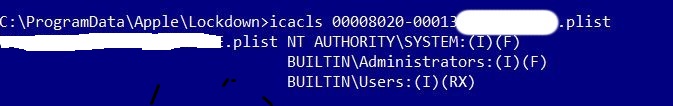

研究人员插入了研究用苹果设备,就生成了pairing certificate,该文件的权限如下所示:

从图中可以看出,用户只有该文件的访问权限。

但是如果拔出该设备,再插入的话,就会产生一些神奇的事情——用户就有了该文件的完全控制权限:

研究人员使用Sysinternals的procmon工具分析了该行为:

提取的权限(SYSTEM)会调用SetSecurity,并在该资源上授权用户完全控制权限。问题是可以作为漏洞利用它吗?

NATIVE HARDLINKS

标准的Windows用户不需要特殊权限就可以创建硬链接,在研究过程中,研究人员使用Forshaw工具来进行管理。

研究人员在该文件上设置了native hardlink,并将其指向只有SYSTEM有完全控制权限的资源。这就是需要做的,在System32的文件夹中设置

现在只需要插入苹果设备来修改目标文件的权限就可以了:

从图中可以看出,正常工作。

此时,只需要将目标文件修改为printconfig.dll,然后用我们自己的dll文件来覆写该文件,启动XPS print,就获取了SYSTEM权限。

PoC视频如下:

https://www.youtube.com/watch?v=3hEizbfSGUA

利用该漏洞还需要一些条件:

需要有Windows机器的用户shell访问权限。

需要预先安装iTunes和Apple Mobile Device Service,研究人员测试了最新的iTunes (12.10.3版本)。

在测试时,需要有对设备的物理访问,以插入苹果设备。但是在实际攻击场景中,可以通过删除*.plist 文件,插入指向目标dll的*.plist文件的硬链接,然后等待设备插入。研究人员也发现了有在没有配对设备的情况下设置了完全权限,但是需要进一步研究和分析。

该漏洞最早是9月份发现的,2019年10月苹果回复称计划在之后的更新中解决该问题,但之后发布的12.10.2和12.10.3版本中都没有修复该漏洞,因此研究人员发布了该漏洞的详细情况。

发表评论

提供云计算服务

提供云计算服务