CVE-2021-36260:海康威视远程代码执行漏洞

导语:研究人员在海康威视IP摄像机/NVR设备固件中发现一个未认证的远程代码执行漏洞。

研究人员在海康威视IP摄像机/NVR设备固件中发现一个未认证的远程代码执行漏洞。

漏洞概述

近日,研究人员在海康威视IP摄像机/NVR设备固件中发现一个未认证的远程代码执行漏洞,漏洞CVE编号为CVE-2021-36260。漏洞影响IP摄像头和NVR设备固件,其中包括2021年6月的最新固件以及2006年发布的固件。

攻击者利用该漏洞可以用无限制的root shell来完全控制设备,即使设备的所有者受限于有限的受保护shell(psh)。除了入侵IP摄像头外,还可以访问和攻击内部网络。

该漏洞的利用并不需要用户交互,攻击者只需要访问http或HTTPS服务器端口(80/443)即可利用该漏洞,无需用户名、密码、以及其他操作。摄像头本身也不会检测到任何登录信息。

目前,漏洞技术细节尚未公开。

受影响的设备和固件参见:https://watchfulip.github.io/2021/09/18/Hikvision-IP-Camera-Unauthenticated-RCE.html

PoC

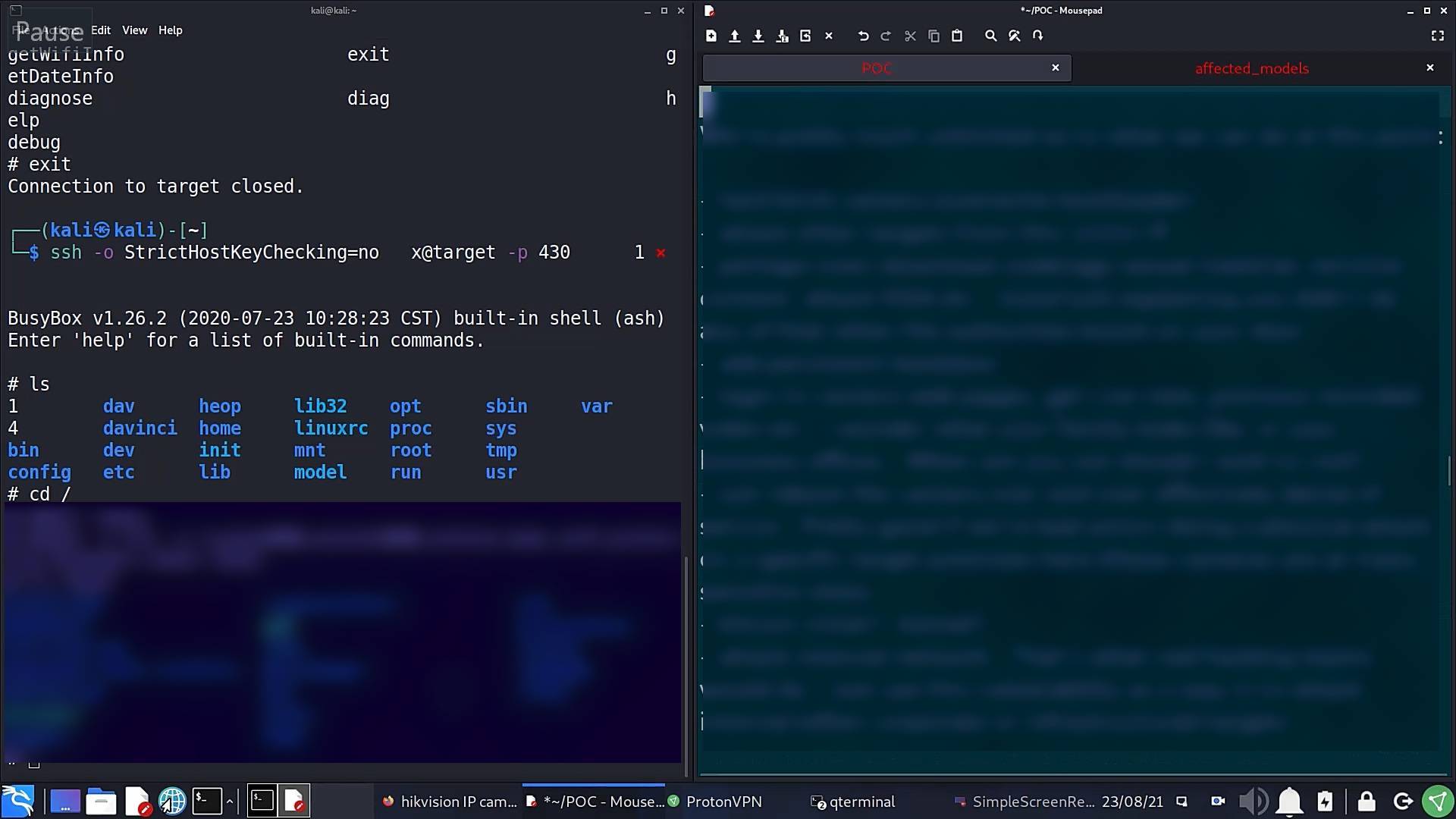

研究人员利用该漏洞发现攻击活动,获取本属于所有者的信息,通过SSH获取root shell访问权限(即使在SSH禁用的情况下),并绕过摄像头管理web门户认证。

研究人员在不知道root/管理员密码的情况下获取设备的/etc/passwd内容,并添加自己的系统root账户:

该账户的shell权限有限,所以研究人员通过SSH登录添加了一个新的root账户(/bin/sh shell):

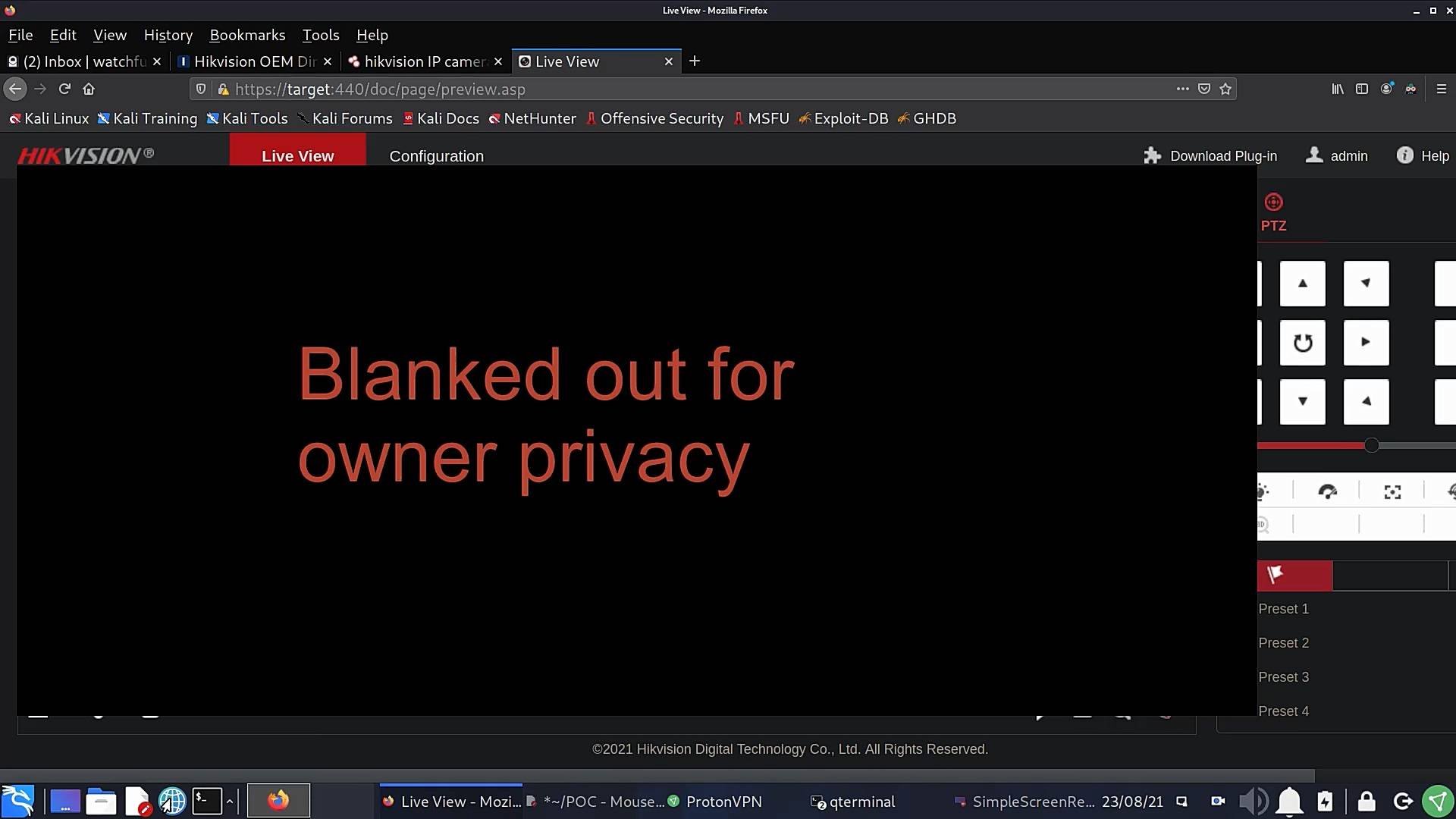

禁用web认证并在没有密码的情况下登录目标摄像头管理web页面:

有了root shell后,真实攻击者就可以执行其他恶意行为。

时间轴和补丁

研究人员于2021年6月发现并报告了该漏洞,2021年8月,海康威视开始发布补丁。截止目前,海康威视已经发布了多个版本的修复固件,并陆续分发到设备。

发表评论

提供云计算服务

提供云计算服务