IoT终端防护: IP摄像头数据流保护方案

导语:最近,有很多IoT设备暴露出许多漏洞,其中就有IP摄像头的漏洞。可以通过绕过IP摄像头的认证、分析和重用IP摄像头视频流包等方式对其进行攻击。本文提出家用网络中保护IP摄像头数据流的方案。

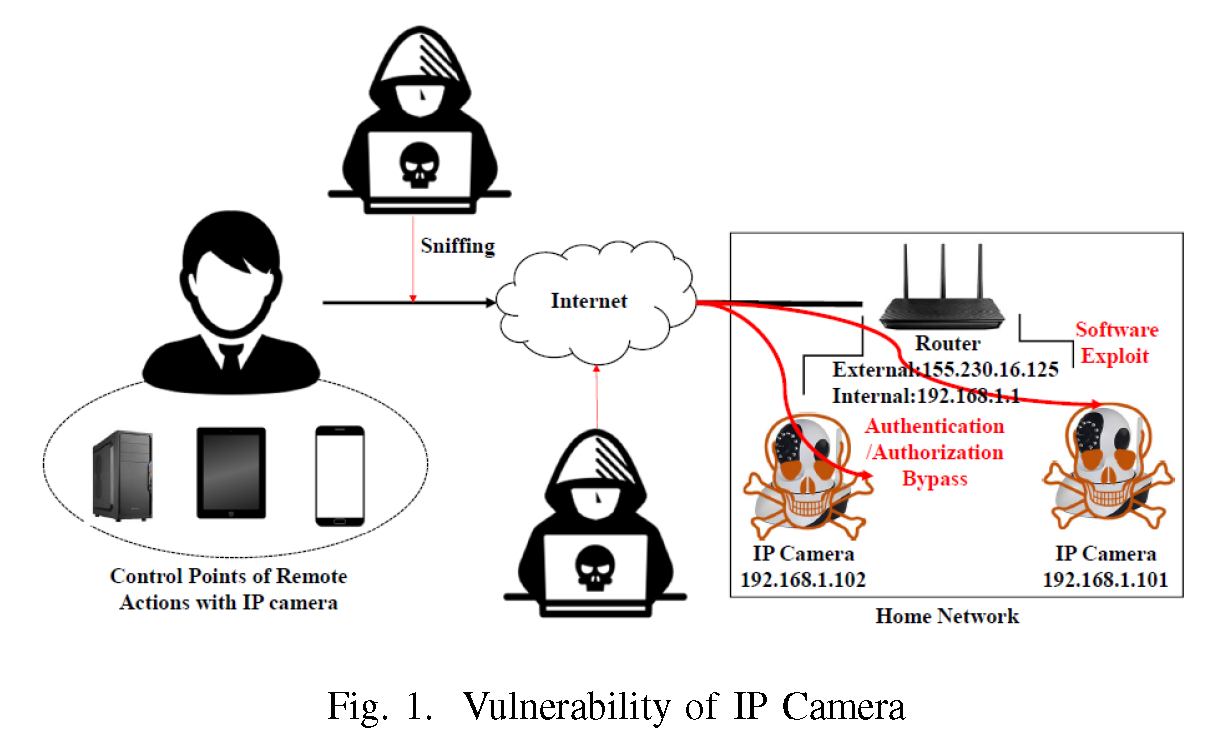

近年来,有报道称黑客入侵家用网络中的IP摄像头并传播用户的隐私视频。联网的IP摄像头让用户可以远程地实时接收数据流,监控宠物、孩子以及监测房屋入侵状态等。但是,当用户远程使用IP摄像头时,黑客也可能控制IP摄像头并窃取IP摄像头视频流包,如图1所示。

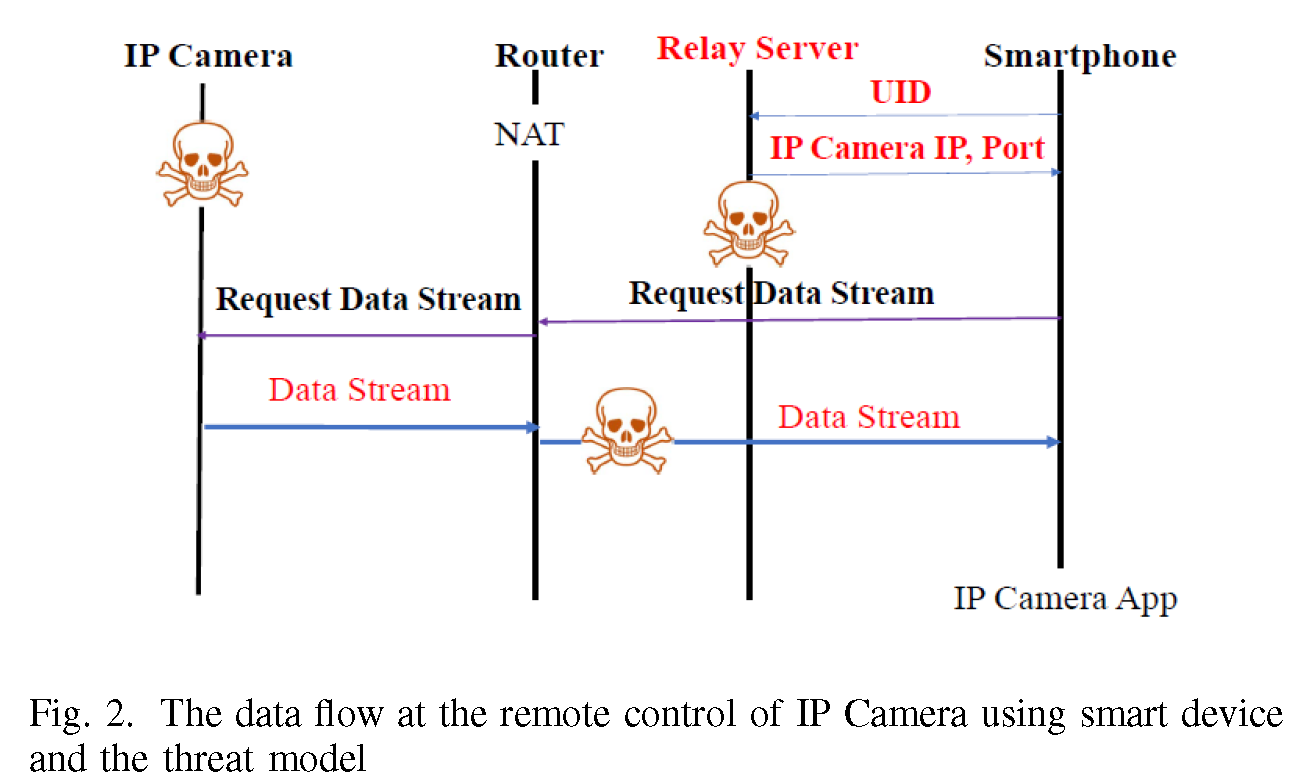

图2是用户通过手机远程查看家中IP摄像头中视频流的详细数据流图。其中,重放服务器是IP摄像头制造商提供的。我们关注的中是图中红色标注的三个问题。首先,因为服务器有IP摄像头的信息,第三方可以通过服务器查看IP摄像头的数据流。第二,IP摄像头的数据流和IP摄像头应用的包是不加密的,所以容易被嗅探。第三,攻击者利用IP摄像头的安全漏洞,可以绕过认证或授权,来查看数据流中的图片。

威胁模型

表1是使用replay服务器的IP摄像头的产品数量。

Replay服务器用UID提供给用户IP摄像头的IP和端口。但是一些IP摄像头在创建后就被植入了后门。因此,IP摄像头的视频流可以保存在replay服务器上,攻击者就可以通过服务器查看IP摄像头的视频流。

当IP摄像头应用发送UID给replay服务器或当应用请求IP摄像头的权限时,一些IP摄像头不加密包。如果攻击者成功嗅探了用户包,就可以通过IP摄像头的UID来控制IP摄像头;这样就可以查看或泄露流视频了。

即使所有经过IP摄像头的包都加密了,攻击者仍可以利用IP摄像头的漏洞绕过认证和授权。因此,攻击者可以控制IP摄像头或者查看其中的视频流。

数据流保护方案

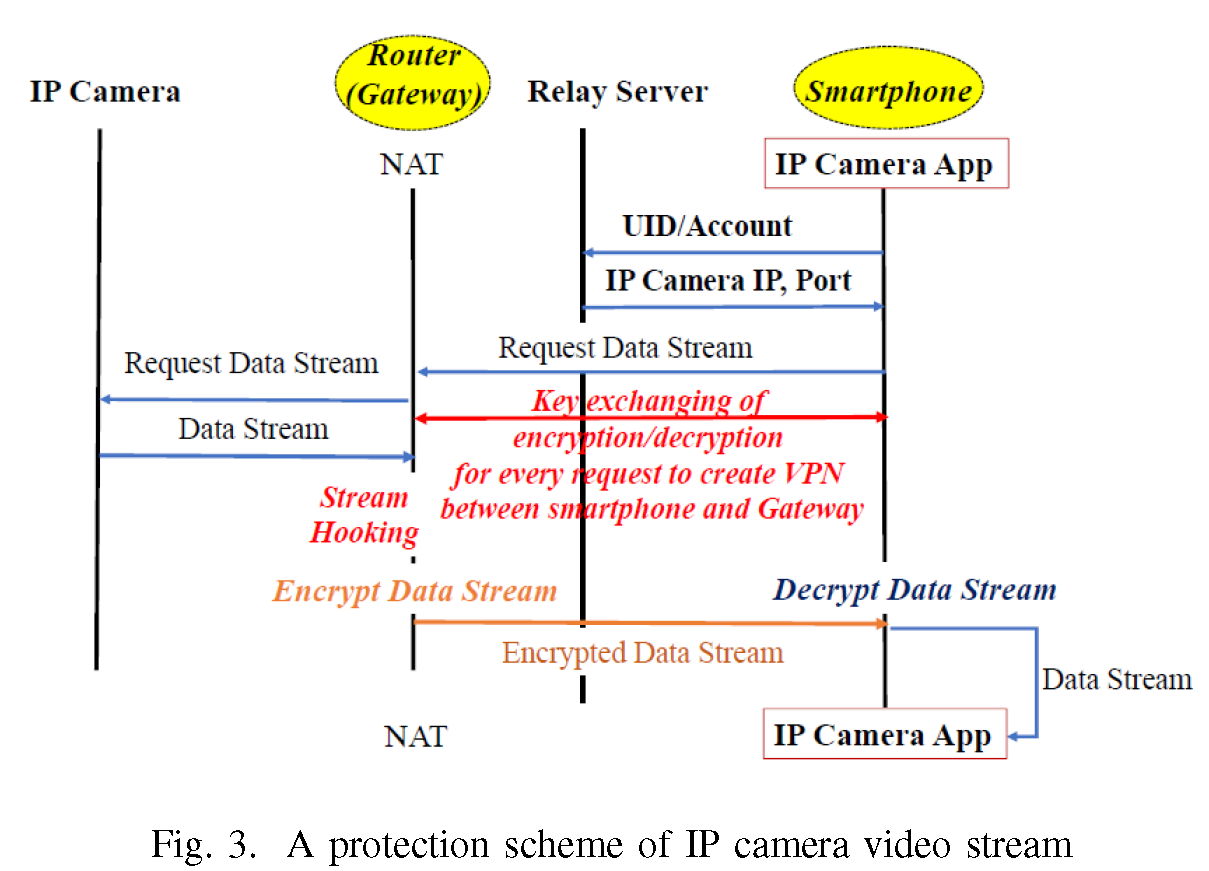

所有的家用IP摄像头都是通过路由器与网络互连的。因此,在路由器中加密IP数据流,然后在智能手机端解密,如图3。该方案不需要对IP摄像头、replay服务器、和IP摄像头应用做任何改变。

图3 IP摄像头数据流保护方案

安全性分析

即使replay服务器知道了IP摄像头的信息,也需要解密来查看流数据。即使攻击者通过嗅探从IP摄像头收集到数据,路由器传输的数据仍然是加密的,所以黑客也不能解密实时的数据流。

优势

该方案的优势是适用性强。因为不修改IP摄像头和应用,加密和解密的过程是在现有的路由器和智能手机上的,所以并没有额外的成本负担。

性能

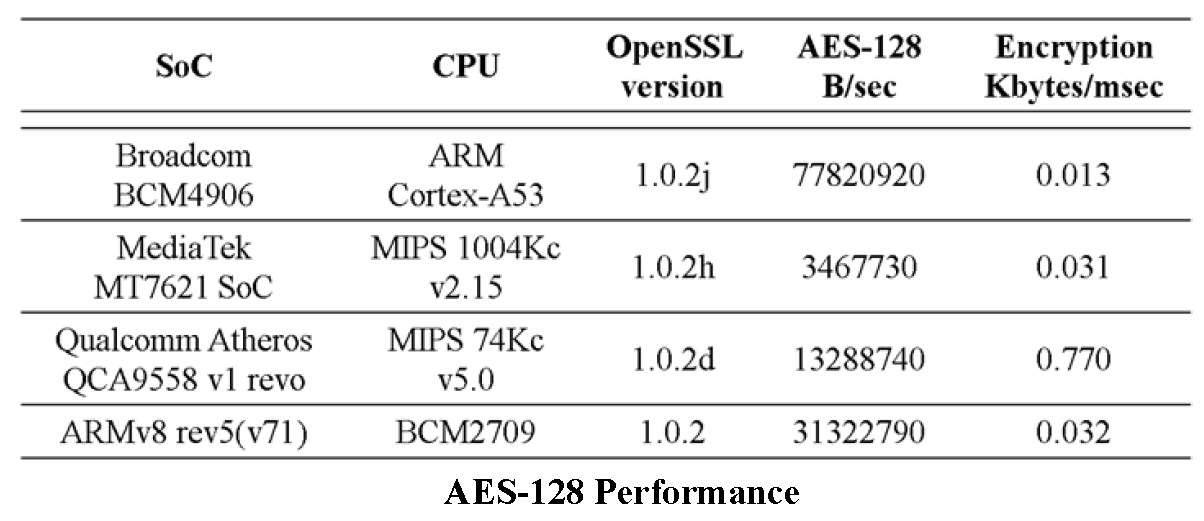

研究人员测试了加密库使用OpenSSL时AES-128的加密性能。IP摄像头的RTP包的传输速率为1KB,msc/KB是路由器加密1KB数据时所用的时间,单位为毫秒。因为智能手机的CPU性能要比路由器好,所以加密和解密的时间要小于1ms,因此用户是感受不到加密所带来的延迟的。

发表评论

提供云计算服务

提供云计算服务