Codecov供应链攻击的受害者名单还在增加,目前美国联邦调查人员也开始评估此次的影响

导语:Codecov供应链攻击的受害者名单还在增加,目前美国联邦调查人员也开始评估此次的影响

Codecov遭黑客攻击的背景

程序审计平台Codecov遭黑客攻击,该事件可能影响其2.9万名客户,并且引发大量公司连锁数据泄露,造成又一起”供应链“重大安全危机。Codecov提供的工具使开发人员能够了解测试期间执行的源代码数量(代码覆盖率),以帮助他们开发更可靠、更安全的程序产品。

但是,该公司的一个Docker文件发生错误,使攻击者可以窃取凭据并修改客户使用的Bash Uploader脚本。

最初安全专家认为攻击仅影响Codecov,现在,该事件已被认定是供应链攻击,复杂性堪比SolarWinds供应链攻击。

尽管事件是在4月1日才发现的,但Codecov表示:

自1月31日起,就有第三方对我们的Bash Uploader脚本进行未授权的定期更改。

从1月31日开始,黑客就已经对Codecov发起了攻击,利用Codecov的Docker映像创建过程中出现的错误,非法获得了其Bash Uploader脚本的访问权限并且进行了修改。而这意味着攻击者很有可能导出存储在Codecov用户的持续集成(CI)环境中的信息,最后将信息发送到Codecov基础架构之外的第三方服务器。

此次事件对于Codecov的用户来说就是灭顶之灾。首先,Codecov并不是一家公开上市的公司,相比SolarWinds和Microsoft显得不具备太大的吸引力。因此,攻击者的目的更多是作为供应链攻击的考虑,获取其客户的访问权限对攻击者来说更有价值。

受害目标越来越多

根据调查,这次攻击已经导致数百个Codecov客户的网络被访问。Codecov的客户规模高达2.9万,其中包括许多大型科技品牌,例如IBM、Google、GoDaddy和HP,以及媒体发行商《华盛顿邮报》和知名消费品公司(宝洁)等。

最近开源程序工具和保险柜制造商HashiCorp披露了由于最近的Codecov攻击而发生的安全事件。

Codecov的客户HashiCorp表示,最近的Codecov供应链攻击旨在收集开发人员凭证,导致HashiCorp的GPG签名密钥被被泄漏。

这个密钥被HashiCorp用来签名和验证程序发布,作为预防措施,它已经被轮换使用。经过调查最近的Codecov供应链攻击已经影响了HashiCorp持续集成(CI)管道的一个子集,从而导致HashiCorp用来签名和验证程序发布的GPG密钥被泄漏。

Codecov为超过29,000个客户提供程序测试和代码覆盖服务。

4月1日,Codecov得知,由于Docker镜像存在漏洞,攻击者获得了客户使用的Bash Uploader脚本的凭据。

使用一行恶意代码修改了Bash Uploaders,这行代码将环境变量和从一些客户的CI/CD环境中收集的密钥泄露给了一个受攻击者控制的服务器。

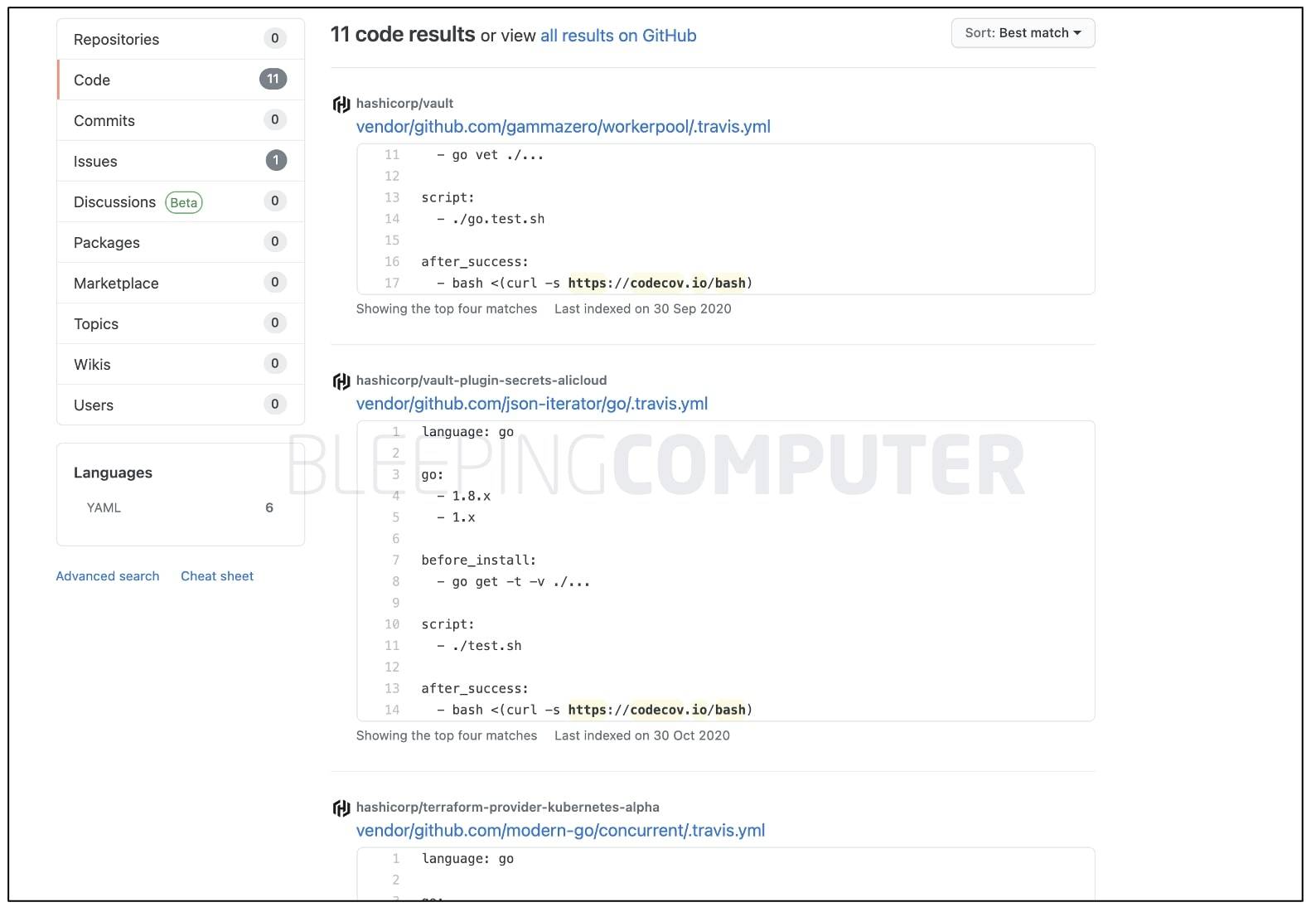

在HashiCorp代码中使用Codecov Bash Uploader的实例

由于对Codecov的这次攻击持续了大约两个月,因此HashiCorp的GPG密钥被泄漏了用于验证HashiCorp产品下载的哈希值。

尽管调查还没有发现未经许可使用被泄漏的GPG密钥的证据,但为了维护受信任的签名机制,Codecov已对其进行了轮换。

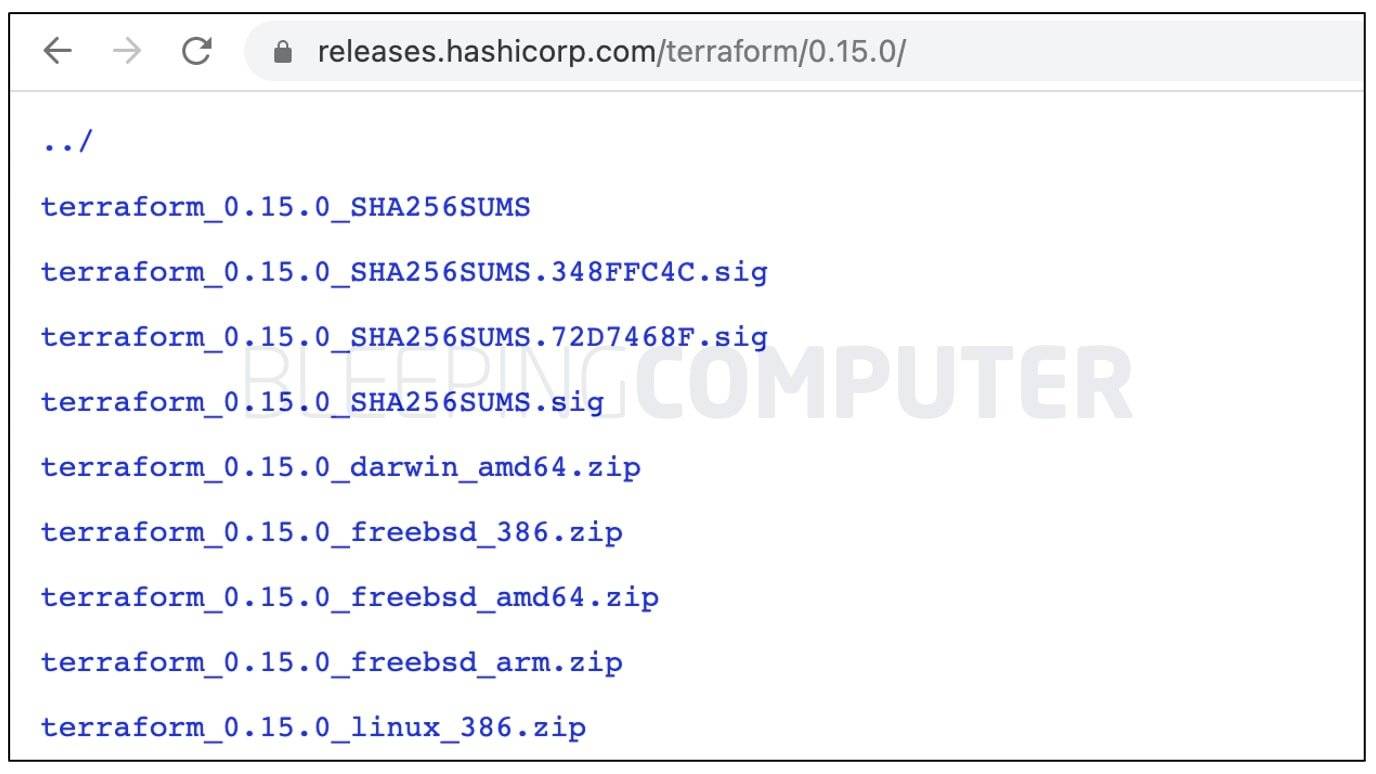

目前一个新的GPG密钥对(如下所示的指纹)已经发布,将从现在开始使用:

C874 011F 0AB4 0511 0D02 1055 3436 5D94 72D7 468F

过去的被破坏的GPG密钥对(如下所示)已经被撤销:

91A6 E7F8 5D05 C656 30BE F189 5185 2D87 348F FC4C

HashiCorp在安全事件披露中表示:“现有版本已经被验证并重新被签署。”

HashiCorp表示,该事件只影响了HashiCorp的SHA256SUM签名机制。

示例HashiCorp版本中提供的SHA256SUM文件

MacOS代码签名(公证)以及HashiCorp版本的Windows AuthentiCode签名,都没有受到泄漏密钥的影响。

同样,对releases.hashicorp.com上可用的Linux程序包(Debian和RPM)进行签名也不受影响。

HashiCorp的Terraform尚未修补

但是,HashiCorp的通报确实声明他们的Terraform产品尚未打补丁以使用新的GPG密钥。

Terraform是一种开源的基础结构编码程序工具,用于安全且可预测地创建,更改和改进基础结构。

HashiCorp产品安全总监Jamie Finnigan表示:

Terraform在terraform初始化操作期间会自动下载提供程序的二进制文件,并在此过程中执行签名验证。同时我们也将发布Terraform和相关工具的修补版本,这些修补版本将在自动代码验证期间使用新的GPG密钥。在短期内,传输级TLS保护在初始化期间下载的官方Terraform提供程序二进制文件,并且可以使用https://hashicorp.com/security中所述的新密钥和签名来对Terraform及其提供程序进行手动验证。

作为事件响应活动的一部分,HashiCorp正在进一步调查Codecov事件是否被泄漏了其他信息,并计划随着调查的进展提供相关更新。

正如本周早些时候BleepingComputer报道的那样,由于Codecov Bash Uploader的危害,据报道有数百个Codecov客户网络被破坏。

目前美国联邦调查人员也已介入,并与Codecov及其客户合作,调查这次攻击的全面影响。

预计在接下来的几周内将有来自Codecov不同客户的更多安全披露。目前程序供应链攻击已成为新的攻击增长趋势。

就在昨天(4月24日),BleepingComputer报告说,许多财富500强客户使用的Passwordstate企业密码管理器遭到了供应链攻击。报道称,某神秘黑客攻破了企业密码管理器应用程序的更新机制,并在其用户设备(大多数为企业客户)上部署了恶意软件。丹麦安全公司 CSIS 4月24日发布了针对该供应链恶意软件攻击的分析,指出攻击者迫使 Passwordstate 应用程序下载了另一个名为“Passwordstate_update.zip”的压缩包,其中包含了一个“moserware.secretsplitter.dll”动态链接库文件。在受害者设备上安装后,该 DLL 文件将会尝试 ping 通远程的命令与控制服务器,而后服务器端会给出特定的响应,比如检索其它有效载荷。

发表评论

提供云计算服务

提供云计算服务